SSH 暴力破解是一种对远程登录设备(比如云服务器)的暴力攻击,该攻击会使用各种用户名、密码尝试登录设备,一旦成功登录,便可获得设备权限。据云鼎实验室统计:SSH 暴力破解攻击已遍布全球160多个国家,该攻击主要瞄准使用默认账号密码的用户。由于虚拟货币的兴起,攻击者不再仅仅利用通过 SSH 暴力破解控制的设备来进行 DDoS 攻击,还用来挖矿,牟取利益。

「SSH 暴力破解趋势:从云平台向物联网设备迁移 」正是腾讯云于近日发布的发布2018上半年安全专题系列研究报告之一。该系列报告围绕云上用户最常遭遇的安全威胁展开,用数据统计揭露攻击现状,通过强大的溯源能力还原攻击者手法,让企业用户与其他用户在应对攻击时有迹可循,并为其提供可靠的安全指南。所以,接下来我们针对这一期报告划重点,提醒用户如何更加有效地堤防SSH 暴力破解:

您是属于容易中招的用户群吗?

DDoS 类型恶意文件占比近七成,攻击者利用恶意样本「一路赚钱」挖矿

主要攻击目标正从云平台向物联网设备迁移

攻击源区域分布

SSH暴力破解攻击瞄准这类用户,看看你躺枪了没?

《报告》指出,SSH 暴力破解攻击目标主要分为 Linux 服务器(包括传统服务器、云服务器等)与物联网设备。近期统计的 SSH 暴力破解登录数据分析发现:

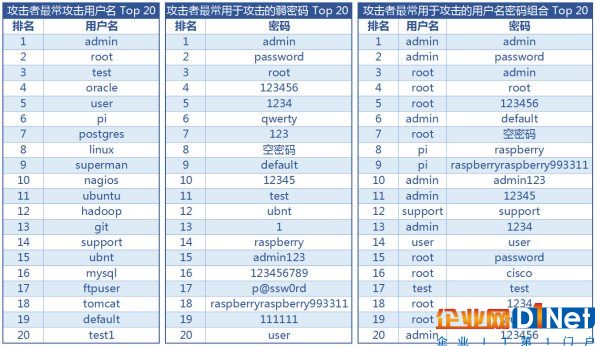

1、接近99%的 SSH 暴力破解攻击是针对系统默认的用户名, admin、root、test占据榜单前三;

2、攻击最常用弱密码前三名分别是 admin、 password、 root,占攻击次数的98.70%;

3、约85%的 SSH 暴力破解攻击使用了admin / admin 与 admin / password 这两组用户名密码组合。

△ 攻击者所使用的 SSH 暴力破解攻击字典 Top 20

根据上图所示,大量 SSH 暴力破解攻击使用了 admin / admin 与 admin / password 这两组用户名密码组合,而这两组用户名密码组合,正是路由器最常用的默认用户名密码组合。由此可知,使用上述默认配置的路由器设备已成为攻击的主要目标。

DDoS 类型恶意文件占比近七成,攻击者利用恶意样本「一路赚钱」挖矿

SSH暴力破解攻击后,攻击者对服务器植入恶意文件,分析发现,攻击成功后多数都是植入 ELF 可执行文件。植入的恶意文件中反病毒引擎检测到病毒占比43.05%,病毒文件中属 DDoS 类型的恶意文件最多,接近70%,包括 Ganiw、 Dofloo、 Mirai、 Xarcen、 PNScan、 LuaBot、 Ddostf 等家族。另外,仅从这批恶意文件中,就发现了比特币等挖矿程序占5.21%。

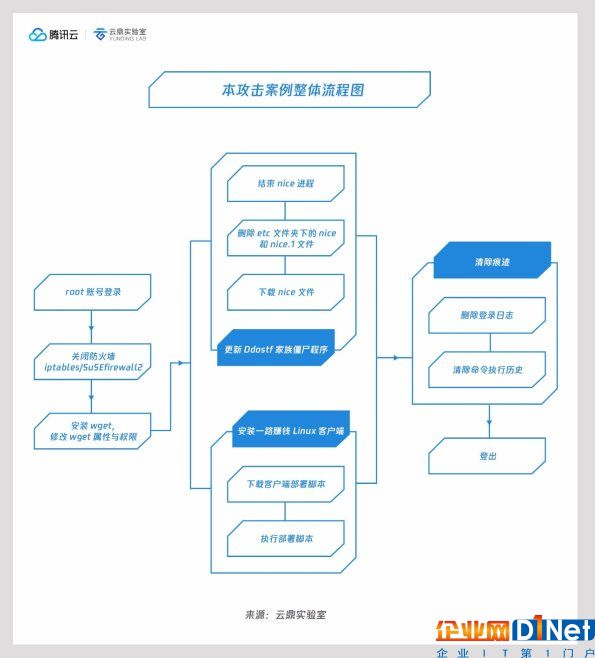

《报告》中还对2018年06月10日7点12分发现的一次 SSH 暴力破解攻击进行了溯源分析,在暴力攻击后,攻击者在设备中植入了 DDoS 家族的 Ddostf 僵尸程序和「一路赚钱」恶意挖矿程序这两个恶意样本。

被植入的「一路赚钱」64位 Linux 客户端压缩包解压后自动运行客户端主程序 mservice 并注册为 Linux 系统服务,该客户端文件夹中有三个可执行文件 mservice / xige / xig,其中mservice 负责账号登录/设备注册/上报实时信息,而xige 和 xig负责挖矿, xige 挖以太币 ETH,xig 挖门罗币 XMR。

《分析》指出,此次 SSH 暴力破解攻击中,攻击者不仅利用僵尸程序发动 DDoS 牟取利益,同时在设备空闲时还可进行挖矿,达到设备资源的最大利用。另外,随着「一路赚钱」这种小白挖矿程序的兴起,降低了挖矿的技术难度,未来可能会出现更多类似事件。

主要攻击目标正从云平台向物联网设备迁移,用户需自查设备清理可疑程序

对 SSH 暴力破解攻击进行综合分析后,《报告》指出,物联网的发展使设备数量呈现出指数级增长,物联网设备也逐渐成为主要的攻击目标。未来攻击者还将继续租用国外的服务器进行大规模攻击。

攻击源地域:遍布全球160多个国家

由《报告》可知,云鼎实验室最近统计到的SSH 暴力破解攻击来自160多个国家。从攻击的源 IP 来看,来自中国的攻击源 IP 最多,占比达到26.7%,巴西、越南、美国不相上下。在国内,攻击源 IP 分布广泛且平均,没有出现攻击源 IP 特别集中的省市。这是因为攻击者为了隐藏自己真实位置,躲避追踪,使用了不同地区的 IP 进行攻击。

针对这种情况,《报告》为技术型用户与普通用户提供了几种不同的安全建议:

对于技术型用户来说,

1、 用户可以对自己的设备进行定期自查,检查是否有可疑程序运行并及时清理;

2、 设备的 SSH 服务仅开放密钥验证方式,禁止root用户登录,修改默认端口;

3、 修改默认密码,新密码最少8位,且包含大小写字母、数字、特殊字符。并检查是否使用了文中提到的弱密码。若使用了弱密码,也需要修改密码,加强安全性。

普通用户则需要选择可靠的安全防护产品,对数据安全进行保护。腾讯云云镜专业版提供的密码破解拦截、异常登录提醒、木马文件查杀、高危漏洞检测等安全功能,能够解决当前设备面临的主要安全风险,帮助企业构建服务器安全防护体系,防止数据泄露,为企业有效预防安全威胁,减少因安全事件所造成的损失。

京公网安备 11010502049343号

京公网安备 11010502049343号