品高云操作系统 V8.0 现已正式上线,本次版本升级带来了云数据湖、SDN v4.0、应用交付流水线、弹性漏扫服务、全局业务标签、弹性文件系统、加速设备即服务、智能化体检、Power 架构服务化以及微软 Azure 公有云纳管等多个颇具亮点的新功能特性。联系客服小表妹(VX:pingaoyunzzm)了解更多。

本文将通过对同子网下不同安全等级的实例隔离的操作实践,深度分析SDN v4.0网络微隔离功能在实际场景中的应用。后续我们还将邀请产品专家逐一对品高云操作系统 V8.0 中的其他功能进行详解,敬请关注。

云计算服务安全需求分析

云计算成为数字化经济发展中不可逆转的技术趋势之一,这在业界已是共识。然而在云化的进程中,企业用户通常面临的最大挑战就是云的安全性。近年来,云安全事故时有发生,似乎这变成了企业采用云计算服务的最大障碍。早前,云计算安全联盟(CSA)总结了 9 种威胁云计算安全的问题,其指出共享技术的安全漏洞很可能存在于所有云计算的交付模式当中。

过去,在传统的数据中心,每一个业务应用集群都有一个网络隔离的防火墙,以保证业务运行的安全,这也成为了企业数据中心中使用最多的安全设备。但是,现在用户已普遍使用了云平台(公有云、私有云、混合云等),云在给用户带来了资源的按需申请、高可靠、高可用、弹性伸缩、智能调度等优势的同时,也让用户不得不直面更多的安全需求,如多租户多应用混合部署、虚拟机(包括容器)规模体量极大、资源多租户按需分配、逻辑架构与物理架构无关等状况。

然而,云内流量不可见,不同租户要求的安全等级不同,安全策略多样化大增,导致了传统的隔离防火墙方案在云环境中已难有用武之地。当用户面对如云平台内部 ARP 攻击、勒索病毒等安全隐患时,为保证其中某个用户遭受攻击时不影响其他用户,又不得不做更细粒度的网络隔离防护。当然,传统安全设备也可以加强东西向防护,但这需要牺牲云平台的动态、弹性、按需分配等技术优势,在这样的背景下,网络微隔离技术应运而生。

区别于过去在安全域间的安全访问控制,微隔离技术主要用于建立虚拟主机(容器)间的安全访问机制,并对东西向流量进行可视化管理,能避免利用云内部没有防护的漏洞进行内部攻击破坏,是当前云计算安全领域的核心技术之一。在 2017 年 6 月举办的第 23 届 Gartner 安全与风险管理峰会上,Gartner 发布了 2017 年度的 11 个“最新最酷”的信息安全技术,微隔离就是其中之一。美国的微隔离市场发展较早,用户接受度高,市场格局趋于稳定,但国内微隔离技术和产品目前才开始进入快速发展阶段。如今,国内的《微隔离产品安全技术要求标准》正在制定,专业的安全厂商也已开始布局网络微隔离产品,而随着云计算与虚拟化技术的普遍应用,微隔离产品与服务也将会成为用户必不可少的安全需求。

品高云网络微隔离服务

在推出 BingoCloudOS V8.0 之前,品高云已具备网络安全组、网络访问控制列表、路由表、外部网关、NFV 等网络安全服务能力。随着云数据中心内的虚拟机(VM)越来越多,VM 之间流量交换的安全风险开始成为管理员需要解决的新需求。因此,为了更加全面的保护云平台内部资产安全,品高云操作系统 V8.0 提供了网络微隔离服务。

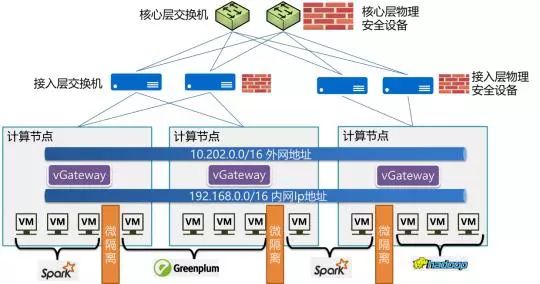

品高云网络微隔离是为了控制云内部更细粒度的网络隔离,实现不同租户在使用同一 VPC 相同子网的情况下二层网络的隔离,VPC 默认的隔离策略如下:

• 同一安全组下实例间默认开放网络通讯;

• 不同安全组下实例间二层网络默认隔离;

• 安全组可授权其他安全组开放网络通讯;

• 可通过安全策略授权网络通讯;

通过网络微隔离,可以实现同一子网实例之间更细粒度的网络隔离策略,具体包括:

• 相同子网虚拟机网络隔离,ARP 不可发现;

• 非线性地址空间的二次网络隔离;

品高云网络微隔离示意图

功能实践——同子网下不同安全等级的实例隔离

本文将通过同子网下两台不同安全级别的实例之间的相互访问情况来验证品高云微隔离服务。通常来说,在同一子网下,同一用户的实例之间可相互发现,当各种网络威胁攻击袭来时,低安全级别实例更容易遭受威胁,利用微隔离服务可以限制网络威胁染指云平台内的纵向数据流,防止攻击者进行内部的大规模攻击破坏。

具体步骤为启用微隔离服务、创建实例资源、两台实例相互访问、微隔离授权。

1. 登录品高云管控中心 BCC,进入“基础服务-云网络”,选择要启用的云网络(私有 VPC 网络)。

点击网络详情,选择子网(192.168.2.0/24)。

进入子网详情,在“微隔离”一项,选择启用。

(2)通过子网(192.168.2.0/24)创建两台实例,分别命名高安全级别实例(192.168.2.6)和低安全级别实例(192.168.2.5)。

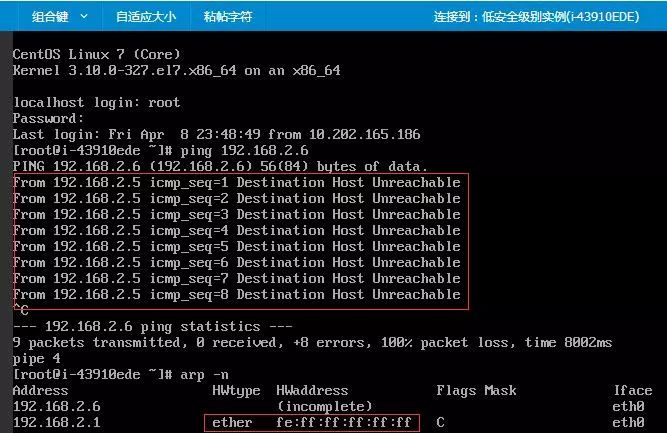

(3)利用低安全级别实例(192.168.2.5)通过 PING 指令连通高安全级别实例(192.168.2.6),发现两台实例之间是相互隐藏的。

通过 ARP -n 指令查看已经记录的 MAC 地址表,可以发现 MAC 地址也被隐藏,即实现了实例在使用同一 VPC 相同子网创建情况下的二层网络隔离。

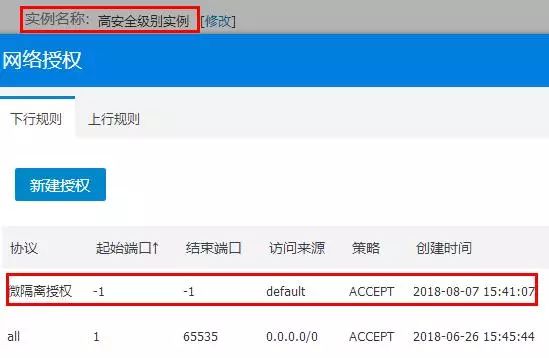

(4)将高安全级别实例(192.168.2.6)通过安全组的微隔离授权,开放其网络通讯。

设置微隔离授权后,再次 PING 高安全级别实例(192.168.2.6),此时,两台虚拟机已可以相互发现,网络微隔离解除。

目前,微隔离服务已经在 BingoCloudOS V8.0 版本中正式发布,允许用户同一子网内的虚拟机互相隐藏,实现更细粒度的隔离,也可以在需要时通过安全组授权访问。点击文末“阅读原文”可查看更多品高云操作系统功能实践。

京公网安备 11010502049343号

京公网安备 11010502049343号