安全研究人员发现一种专门面向Android手机的新型恶意软件包,并将其定名为Switcher。这种恶意软件可对受感染手机接入的任何Wi-Fi网络进行攻击,并尝试获取其所使用之域名服务器的控制权。

根据卡巴斯基威胁研究人员Nikita Buhka发布的博文所言,通过将路由器设备的DNS替换为受攻击者控制的恶意DNS——即DNS劫持行为,这种名为Switcher的恶意软件能够启用各类针对网络的恶意攻击手段,或者阻止任何设备对网络加以使用。

Buchka称该恶意软件“非常特别。相较于攻击Android用户,其转而选择攻击用户进行接入的Wi-Fi网络,或者更确切地说,攻击用于提供网络服务的无线路由器。”

研究人员指出,他们已经发现了两款用于托管Switcher恶意软件的应用:其一被伪装成中文搜索引擎百度的移动客户端;

其二则是一款经过精心伪装的高人气WiFi万能钥匙(WiFiMaster)应用,可用于在用户之间共享Wi-Fi网络信息。

Switcher的感染流程

一旦攻击者利用手机接入Wi-Fi网络,该恶意软件(Buchka将其称为一种木马)即会利用一份预编程且包含25种默认登录名与密码的列表‘在路由器的管理员Web界面中执行密码暴力破解“。

该木马会执行以下具体操作:

1. 获取网络的BSSID,并通知C&C服务器该木马已经在具备此BSSID的网络中得到激活。

2. 尝试获取ISP(即互联网服务供应商)名称并利用此名称确定可利用哪台流氓DNS服务器实现DNS劫持。其可利用三台潜在DNS服务器,分别为101.200.147.153、112.33.13.11与120.76.249.59。101.200.147.153作为默认选项,另外两台则用于匹配特定ISP。

3. 利用以下预定义登录与密码词典进行暴力破解:

admin:00000000

admin:admin

admin:123456

admin:12345678

admin:123456789

admin:1234567890

admin:66668888

admin:1111111

admin:88888888

admin:666666

admin:87654321

admin:147258369

admin:987654321

admin:66666666

admin:112233

admin:888888

admin:000000

admin:5201314

admin:789456123

admin:123123

admin:789456123

admin:0123456789

admin:123456789a

admin:11223344

admin:123123123

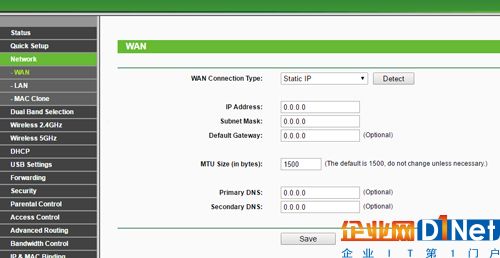

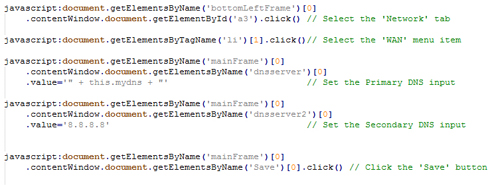

该木马会获取默认网关地址,而后尝试在内置浏览器中对其进行访问。在JavaScript的帮助下,其将尝试利用不同登录名与密码组合进行登入。根据该木马尝试访问的硬编码输入字段名称与HTML文件结构,相关JavaScript代码仅适用于操作TP-LINK Wi-Fi路由器的Web界面。

4.如果访问管理员界面的尝试成功实现,则该木马会导航至WAM设置选项并利用网络犯罪分子控制的流氓DNS作为主DNS服务器,而8.8.8.8则作为辅助DNS(即谷歌DNS,用以确保流氓DNS停止运行时的稳定性)。执行这些操作的代码内容非常混乱,因为其设计目标在于适用于广泛的路由器机型并以异步模式工作。不过研究院将通过Web界面中的屏幕截图演示其代码执行过程与工作原理。

5. 如果DNS地址被成功篡改,那么该木马会向C&C服务器报告成功消息。

“如果攻击成功,该恶意软件会在路由器设置中变更DNS服务器地址,从而将受攻击Wi-Fi网络中来自各设备的全部DNS查询路由至网络犯罪分子的服务器处。”

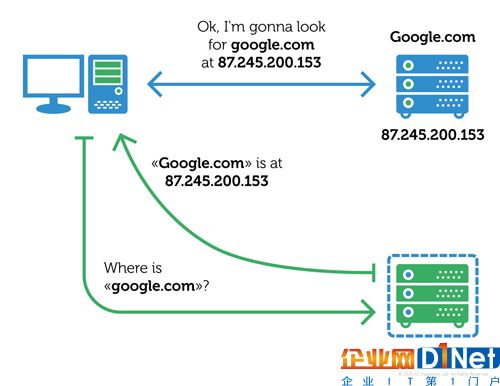

DNS是一套能够使用户更方便的访问互联网,而不用去记住能够被机器直接读取的IP数串的系统,其能够将google.com等直观网址翻译为由数字组成的实际地址,从而帮助计算机抵达互联网上的正确位置。一般来讲,其工作原理如下所示:

DNS系统工作原理示意图

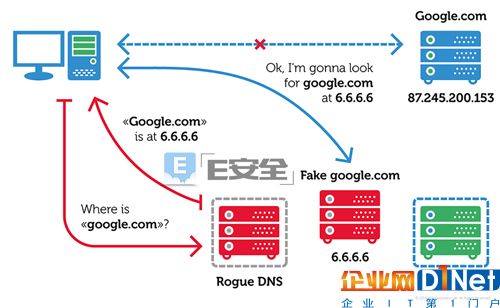

但在Switcher清空路由器内用于查找DNS的代码时,其会将各查询请求转发至由攻击方控制的恶意服务器处,这一流程的具体实施方式如下:

DNS支持原理示意图

受害路由器将被引导至另一完全不同的互联网地址,并被迫将接入该网络的全部设备一并路由至该地址。

该目标地址可能是欲访问网站的假冒版本,其会保存用户输入的所有密码/登录名并将其发送给攻击者,“或者其只是一个随机网站,其中包含大量弹窗广告与恶意软件等,”Buchka在博文中写道。“攻击者几乎能够完全控制……所有网络流量。”

DNS劫持并非什么新鲜事物,但以这样的方式实现DNS劫持却非常少见。

根据Buchka提供的统计数据显示,粗心的黑客在其命令与控制服务器的开放区域留下了感染计数器,根据结果来看其截至去年12月28号已经感染了1280套Wi-Fi网络。

Buchka在博文中写道,“此类路由器篡改行为带来的主要威胁在于,即使重新启动路由器,恶意设置仍将继续存在,且很难发现DNS已经遭到劫持。”

应对建议

Trojan.AndroidOS.Switcher恶意软件并不会直接攻击用户。相反,其将矛头指向用户使用的整体网络,意味着该网络环境下的全部用户都交面临威胁——从网络钓鱼到二次感染皆可能发生。这种路由器设置篡改活动的最大风险在于,即使重新启动路由器,恶意设置也仍然存在,因此用户很难发现DNS被劫持的状况。另外即使恶意DNS服务器被阶段性禁用,由于设置了8.8.8.8作为辅助DNS,用户及/或IT部门往往仍然意识不到问题的存在。

我们建议每一位用户检查自己的DNS设置并与以下流氓DNS服务器进行比对:

101.200.147.153

112.33.13.11

120.76.249.59如果您的DNS设置中包含其中某一或某些服务器,请与您的ISP运营商联系或警告Wi-Fi网络拥有者。卡巴斯基实验室还强烈建议用户对路由器管理员Web界面中的登录名及密码进行变更,从而预防可能发生的此类攻击行为。

京公网安备 11010502049343号

京公网安备 11010502049343号