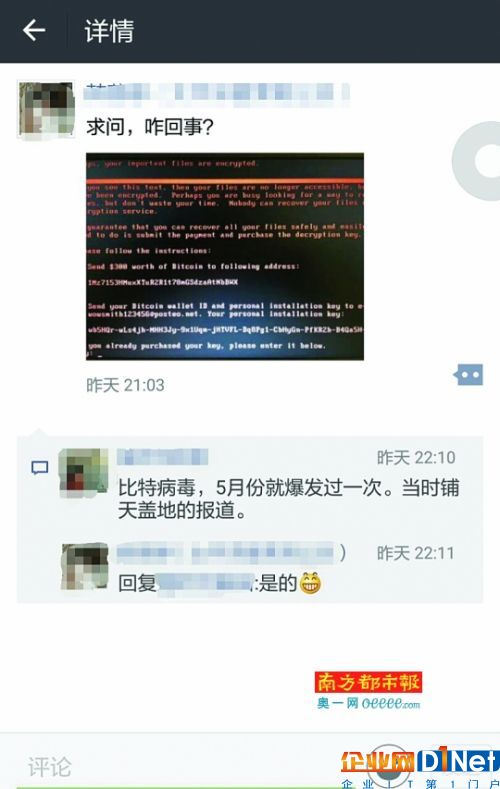

“求问,咋回事?”北京时间6月27日晚间,上海的韩小姐在朋友圈晒出了一张满屏英文的电脑图片。“打开公司电脑就发现整屏英文字,内文显示对方要求其支付价值300美元的比特币。”同一时间,在欧洲,多个政企部门的电脑系统遭遇到了类似的病毒攻击。据了解,这是一款名为“Petya”敲诈者病毒,由于有此前针对WannaC ry勒索病毒的经验,中国受害者仍是少数,国内目前包括腾讯电脑管家、金山毒霸等多个软件已经可以实现拦截查杀。

WannaC ry勒索病毒余悸犹在,又有新病毒来袭,网络世界还安全吗?南都记者昨天了解获悉,国内的情况目前相对乐观,中招者为极少数,大部分电脑系统在上一轮勒索病毒的袭击当中,漏洞已经得到修补。

但有专家猜测,此次企业内网可能仍是受害重灾区,原因是“企业内网修补漏洞会比普通用户慢,系统复杂,系统管理员能力参差不齐,可能仍然存在未修补漏洞的系统。”

“不建议中招用户支付赎金”

按照腾讯电脑管家向南都记者透露的消息,这一代号为“Petya”的病毒,其在中国区最早的攻击发生在6月27日早上,通过邮箱附件进行传播扩散。根据媒体报道,欧洲的切尔诺贝利核电站、银行系统等多个国家设施都遭到这一病毒的攻击,并导致运转异常。

腾讯安全反病毒实验室方面告诉南都记者,其旗下的哈勃分析系统对病毒样本运行进行分析之后发现,当电脑重启时,病毒代码会在W indow s操作系统之前接管电脑,执行加密等恶意操作。电脑重启后,会显示一个伪装的界面,假称正在进行磁盘扫描,实际上正在对磁盘数据进行加密操作。加密完成后,病毒才会要求受害者支付赎金,之后再回复解密密钥。这一套路,与5月初的WannaC ry(想哭)勒索蠕虫病毒基本相似。

金山毒霸安全实验室的分析指出,Petya敲诈者病毒的主要破坏是加密硬盘文件分配表,改写硬盘主引导记录,从而导致电脑不能正常启动。

阿里云安全中心第一时间拿到病毒样本,并进行了分析。他们诉南都记者,该勒索病毒通过W indow s漏洞进行窜波,“一台中招可能就会感染局域网内其他电脑。”阿里云安全中心同时建议,目前Petya敲诈者病毒的勒索者使用的邮箱已经停止访问,不建议中招用户支付赎金。

企业内网是“中毒”重灾区

相比欧洲,此次中国受到病毒的影响有限,多位专家分析认为,中国用户在一个月前爆发WannaC ry(想哭)勒索蠕虫病毒时曾先后对漏洞进行过修补,“打过补丁的系统不会再次被入侵。”

“比起上个月WannaC ry(想哭)勒索病毒加密所有磁盘文档的破坏来讲,损失不算严重,受害者无须支付比特币。”金山毒霸安全专家支招称,使用磁盘恢复工具(比如D iskG enius)重建分区表即可完整恢复系统。

不过,企业内网仍是重灾区。上一轮W annaCry(想哭)勒索病毒的传播中,“中毒”重灾区主要集中在高校、企事业单位、政府机关等部门。一方面在于企业平时对于网络安全重视不足;再者,国内大多数企业在网络安全方面的资金投资投入也不足。

断网备份重要文档防中招

南都记者了解到,目前国内安全领域,包括腾讯电脑管家、金山毒霸等安全软件,已经可以实现对病毒的拦截查杀,并可以防御已知的变种和其他勒索病毒。

如果不安装杀毒软件,用户可以如何防“中毒”?腾讯安全反病毒实验室告诉南都记者,如果出现系统不支持免疫工具的情况,用户可到微软官网下载补丁包。除此之外,用户还可以采用断网备份重要文档的方式。用户需要首先拔掉网线,或者关闭路由器,再开启电脑将重要文档拷贝至安全的硬盘或者U盘。

对于企业而言,阿里云安全中心认为,最好的方式是从日常做起,使用客户端进行击中管理,可靠数据日常进行备份可以将勒索病毒带来的损失最小化。

京公网安备 11010502049343号

京公网安备 11010502049343号