Google 2017年12月的Android安全公告中提到了一个漏洞,该漏洞能让攻击者绕过应用程序签名验证并将恶意代码注入Android应用程序。

移动安全公司GuardSquare的研究团队发现,该漏洞存在于Android操作系统读取应用程序签名的机制中。

漏洞编号

CVE-2017-13156

漏洞等级

高危(High)

影响范围

5.1.1

6.0

6.0.1

7.0

7.1.1

7.1.2

8.0

漏洞详情

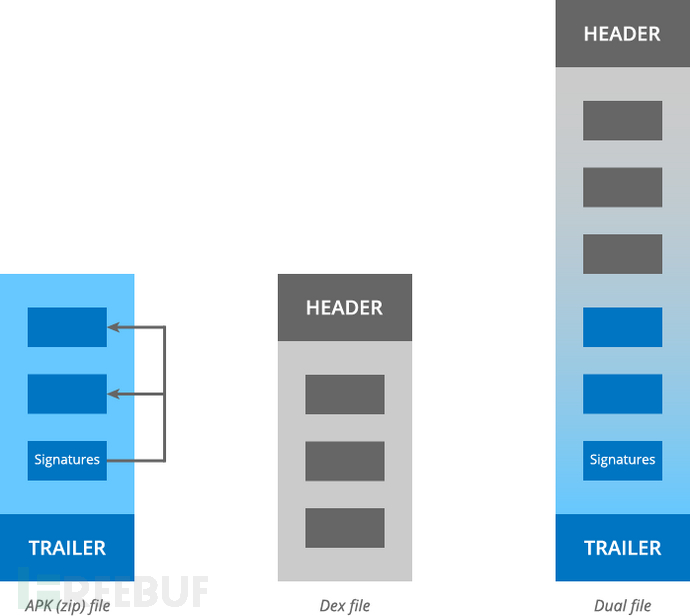

来自GuardSquare公司的研究人员表示,Android操作系统会在各个位置检查字节,以验证文件的完整性。

对于APK和DEX文件,这些字节的位置是不同的,研究人员发现他们可以在APK中注入DEX文件,Android操作系统仍然会认为它正在读取原始的APK文件。

这是因为DEX的插入过程不会改变Android检查完整性的字节,而且文件的签名也不会改变。研究人员把这个漏洞称为Janus。

此外,由于更新后的应用程序会继承原来应用程序的权限,所以通过这种方法,恶意软件可以通过替换应用来获取敏感权限。

Janus攻击的唯一不足之处在于,它不能通过在官方Play商店中推送恶意更新,攻击者必须让用户到第三方应用商店安装更新。

根据GuardSquare的报告,Janus漏洞只影响使用v1签名方案签名的应用程序。使用签名方案v2签署的应用不受影响。

另外,Janus仅影响运行Android 5.0及更高版本的设备。

漏洞补丁

Google已经推送更新,其他厂商应该也会陆续推送。(由于Android系统众所周知、饱受诟病的碎片化问题,手机厂商的推送往往要等候多时,我们也会持续跟进进展。)

京公网安备 11010502049343号

京公网安备 11010502049343号