刚刚见识了KRACK密钥重装攻击和ROCA加密攻击不久,现在一个被称为DUHK(Don’t Use Hard-coded Keys,禁用硬编码密钥)的新型攻击手段又被曝光出来。根据撰写相关论文的三位美国学者表示,DUHK是一个存在于传统ANSI X9.31 RNG加密算法内的漏洞,在一定条件下,利用该漏洞的攻击者甚至可以破解VPN上的加密通信以及WEB会话内容。

ANSI X9.31 RNG是什么鬼?

为了将数据加密的更安全,人们希望借由一种可以随机产生的数字进行处理,这就出现了随机数字生成器(RNG)。不过往往计算机生成的随机数字,实际上都是根据一定算法和种子值生成的,并不是真正的随机数,只是重复周期比较大的数列,因此这些数字也被称为“伪随机数(PN)”。

而使用伪随机数的弊端是,一旦掌握了上述算法中的“种子密钥”,利用这些伪随机数加密的内容便形同虚设了。

ANSI X9.31 RNG便是一种使用非常广泛的伪随机数字生成器标准加密算法,虽然它被称为“RNG”,此前也一直被用来加密VPN通信和网页流量不被外部拦截。同时由于其被美国政府认作一种“美国联邦信息处理标准(FIPS)”,所以在2016年1月以前被大量采用。

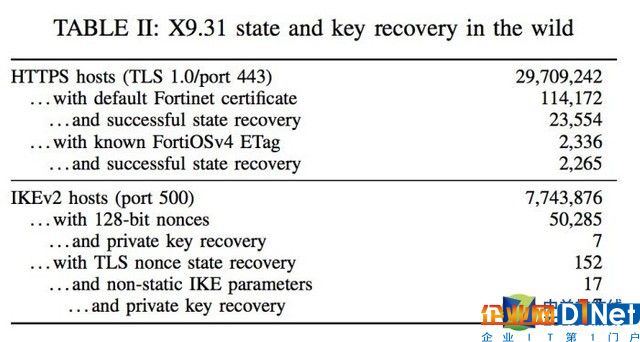

研究人员公布的涉及ANSI X9.31 RNG加密算法的主机状态和密钥恢复情况

DUHK攻击的条件

不过,现在研究学者发现,一些网络设备厂商在设备或者软件上使用了X9.31伪随机数生成器的同时,还使用了硬编码的“种子密钥”作为解密ANSI X9.31 RNG的密钥。这就好像同时将“锁”和“钥匙”交给了闯入者,令“防盗门”失去了效力。而在此种条件下发动的攻击便是DUHK攻击了。

除了上述两个条件外,使用随机数的输出直接用于生成加密密钥,以及生成密钥的随机数没有进行加密传输(SSL/TLS和IPSec)也会招致DUHK攻击。而这些主要影响使用了X9.31 RNG算法以及硬编码种子密钥的设备。

据研究学者论文中指出Cisco Aironet 7.2.115.2版等11款使用了硬编码X9.31 RNG种子密钥的FIPS认证产品。而Fortinet早期版本操作系统FortiOS 4.3.0到4.3.18版的产品也涉及硬编码X9.31 RNG算法,可能招致DUHK攻击而获得密钥,解密VPN通信。

受影响设备列表

鉴于涉及DUHK漏洞的产品型号较多,目前还不清楚是否有针对ANSI X9.31 RNG开发的攻击程序,因此建议相关硬件厂商和开发人员不要在使用传统的ANSI X9.31 RNG加密了。

如果必须使用区块式RNG加密算法的话,应避免使用硬编码密钥,而且保持经常更新。正使用上述产品的企业或政府单位用户则应尽快向相关厂商索取应对补丁方案或最新的产品固件。

所幸由于2016年1月以后的FIPS标准已经移除了ANSI X9.31演算法,因此采用之后的新加密标准产品无需担心受到DUHK漏洞影响。

京公网安备 11010502049343号

京公网安备 11010502049343号