据悉,网络泄露数据监控跟踪网站PwnedList因安全漏洞问题将关闭,该安全漏洞二次影响到了PwnedList上收录的约8亿6千6百万账户信息的安全性。

当某个网站被攻击者攻破后,涉及到该网站的敏感账户登录信息被泄露于网上时,PwnedList可为网站管理员提供告警及报告服务。目前,PwnedList网站在被曝存在安全漏洞之后,正式宣布网站将于2016年5月16日关闭。

该条新闻是在新闻记者Brian Krebs发布了该公司一个安全漏洞之后发出的。据悉,该漏洞允许恶意攻击者监控任意域名的敏感信息泄露情况,而不需要经过其官方用以绑定用户的域名拥有者验证程序。

一个有漏洞的域名拥有者验证程序

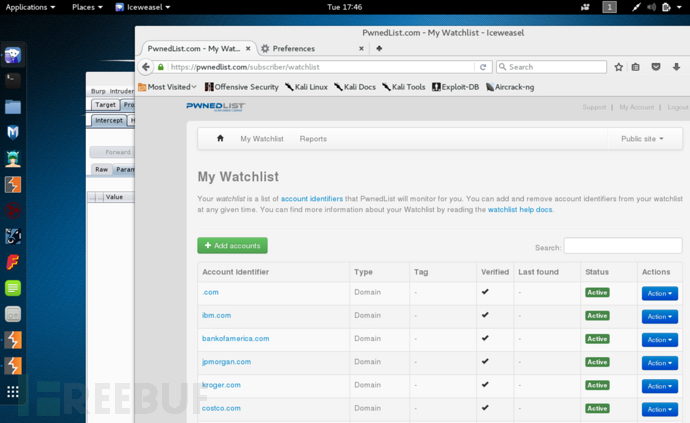

在默认的情况下,当一个用户在PwnedList上创建一个账户,如果想要及时知晓其网站的用户网上登录凭证信息被泄露在网络上的情况,用户可以在仪表盘中增加一个域名作为监控的对象。

为了确认PwnedList用户的身份(是否为某个域名的拥有者),PwnedList会发送一封邮件給该域名拥有者,而按照正常流程,当用户(即域名拥有者)收到该邮件时,需要点击其中包含的链接,打开一个确认页面进行验证。

而据安全专家Bob Hodges告诉Brian Krebs关于确认页面是没有与前一阶段的验证流程(即要求验证的域名与发送验证链接中要求验证的域名用户并无绑定)做绑定,这意味着通过修改链接的 URL上的部分参数,攻击者可以验证自身为任意一个域名的拥有者。(方法可参考使用Burpsuite,对web流量数据的嗅探和篡改,也可参考owasp中web参数篡改攻击详细信息)。以下为在仪表盘上随意添加的监控域名。

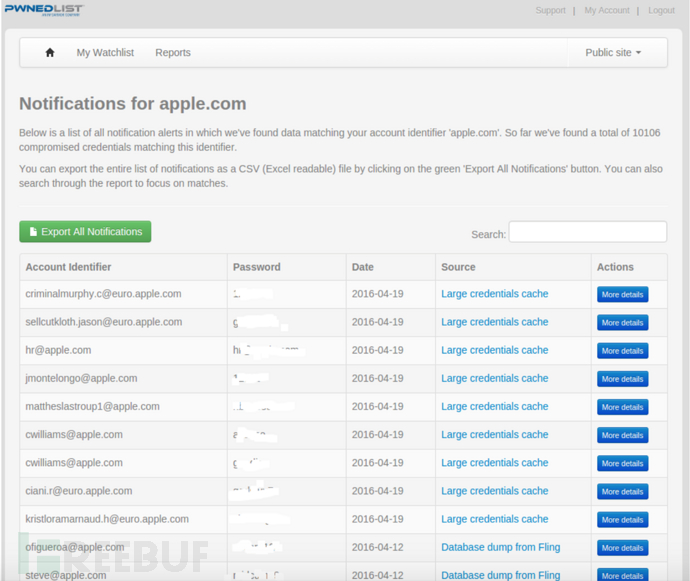

Krebs进行了一次测试,来确认 Hodges的发现。接下来,很快他便收到关于用户登录信息泄露的告警邮件,用户为来自Apple.com域名,但明显Krebs并不是Apple.com域名的拥有者。告警截图如下,

攻击者利用PwnedList来跟踪任意网站的信息泄露情况

攻击者通过利用该漏洞,能够跟踪任意网站的账户信息泄露情况,同样其作为“域名拥有者”也可以收到一份网站漏洞报告。目前,PwnedList宣称其收录了来自101,047个网站泄露的 866,434,472个账户信息。

Krebs为PwnedList创建者Alen Puzic演示了该漏洞之后,跟踪服务被暂时下线,PwnedList 随后发布了以下信息,宣布该服务将关闭。公告如下,

感谢你成为我们的用户,让我们可以为你提供与你相关的个人账户的风险状况。PwnedList于2012年上线启动,很快便成为行业中的领航者。随后于2013年,出于商业发展考虑,PwnedList决定将自身业务出售给企业基础服务提供商InfoArmor公司。而在这个过渡的过程中,PwnedList网站计划于2016年5月16日关闭。如果你对商业版的身份信息保护方案感兴趣,请移步到infoarmor.com获取更多的信息。我们很高兴能够帮助你去降低被泄露的账户信息所带来的风险。

京公网安备 11010502049343号

京公网安备 11010502049343号