近期,来自威胁情报公司Recorded Future的安全研究人员开展了一项有趣的研究,研究的对象是关于发布在网络上的PoC exploits(例如通过Twitter以及链接到个人博客、GitHub或者Pastebin的论坛等)。

PoC通常是由攻击者或安全研究人员进行开发,然后发布出来,从而来验证某个安全漏洞的存在以及如何利用这个漏洞。在一些案例中,黑客通过发布PoC来推动对应产品厂商开发修复加固补丁。

而在本次研究中,从2015年3月22日至今,统计发现公布于网上的PoC达12,000个,而这个数字相比于2014年增加了2倍。

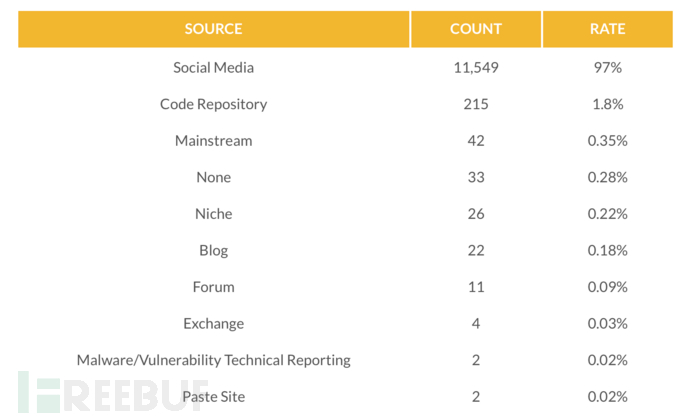

PoC的传播平台

根据研究表明, PoC主要还是通过社交媒体进行传播的(数量占据了各个传播平台总和的97%),比如通过Twitter。剩下的,主要为通过代码托管平台来进行发布(其数量占据了各个传播平台总和的1.8%)。实际上,这个结果并非偶然,在社交网络高度发达的环境中,通过社交媒体显然能够使得自身的成果让更多人关注到。各个不同平台所占比例如下,

而在研究报告中也提到,

我们的研究显示,目前PoC的传播渠道主要通过Twitter,当然其中也包含了其他不同的传播平台—例如代码托管平台(GitHub),paste站点(Pastebin)以及其他社交媒体(社交服务网站Facebook以及社交新闻网站Reddit)。

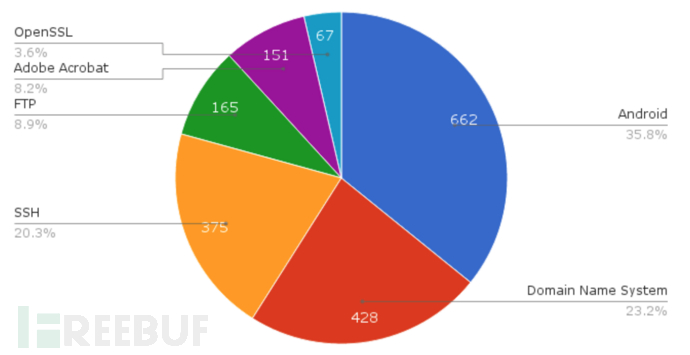

PoC的目标

而这么多PoC,其针对的目标有哪些呢?

根据研究分析,其中大部分PoC针对的目标底层技术为 Android (占35.8%),DNS (占23.2%), SSH (占20.3%)等。而从产品的角度来统计的话,其主要是针对安卓手机,微软的Windows 7,Windows 8及IE浏览器,Linux,GNU C 库 (glibc),以及火狐浏览器等。其分别所占比例如下,

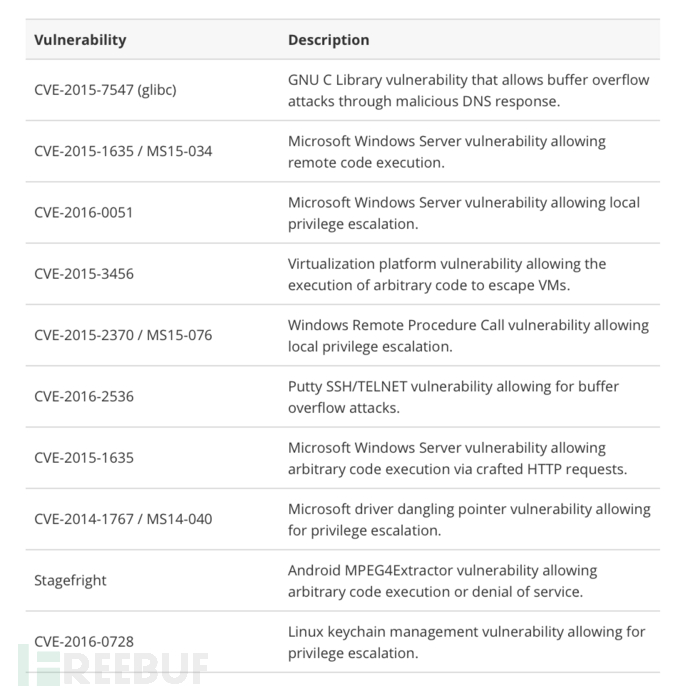

PoC之漏洞榜单

以下的top10应用及底层技术PoC在2015年“最为火热”,具体如下,

而根据上述的表单,我们可以观察到其中CVE-2015-7547缓冲区溢出漏洞揽括了数量最多的PoC。该漏洞影响了GNU C库(glibc),能够被攻击者所利用,通过恶意DNS响应来触发漏洞。

从上述的Top10漏洞利用PoC数量排名中,我们可以了解到,目前由于微软Windows Servers和Linux的广泛应用,其对应的PoC开发也保持了极高的热度。此外,攻击者也是对于Android的Stagefright漏洞保持着极大的兴趣。而在“最火热”的漏洞PoC中,不难发现其中的共同攻击向量,皆为提权和缓冲区溢出居多。

根据威胁情报公司Recorded Future的研究,以下为去年链接量最多的一些PoC,

1、CVE-2015-3456 (Venom): https://marc.info/?l=oss-security&m=143155206320935&w=22、CVE-2015-2370 / MS15-076: https://www.exploit-db.com/exploits/37768/3、CVE-2016-0051: https://github.com/koczkatamas/CVE-2016-00514、CVE-2015-1635 / MS15-034: http://pastebin.com/raw/ypURDPc4

总结

根据本次研究,结合上述内容,目前我们可以了解到以下趋势,

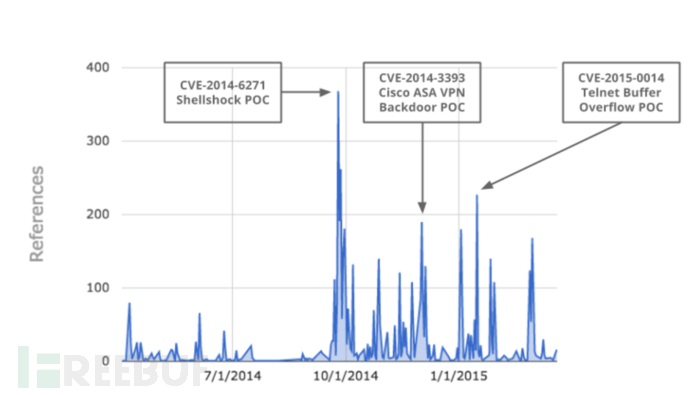

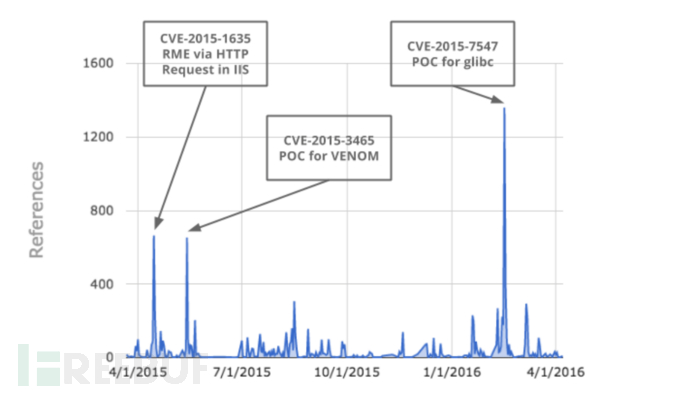

1、相对于2014年,2015年的PoC数量增加近乎2倍,而增加趋势仍在继续。我们从下面的时间-数量趋势图可以了解到增长的趋势,2015年期间的漏洞PoC数量峰值一般较高,且分布密集,由此可见增长之趋势,

2、Windows Servers需要提高其安全防护能力,而此外,针对移动终端安全漏洞的PoC开发亦是持续增长,其中多为Stagefright漏洞及远程访问木马所贡献的;

3、PoC的开发主要围绕着提权和缓冲区溢出等攻击向量,而这作为渗透目标的第一步,无非具有很高的价值;

4、安全研究人员及恶意攻击者通常关注于开发针对web servers/services、微软office套件以及IE等产品或服务的PoC。

京公网安备 11010502049343号

京公网安备 11010502049343号