近日,网络安全公司Trustwave发布了一份报告,称在一家名为DBL Technology(得伯乐科技)的中国公司生产的GoIP GSM语音网关中发现了一个隐藏后门(…due to a vendor backdoor…)。该后门存在于设备的Telnet服务中,黑客可利用其身份验证机制上的漏洞获取具有root权限的shell。事实上,这也不是国产设备第一次被发现留有后门,如之前我们报道过的锐嘉科与上海广升。

DBL Technology(得伯乐科技有限公司)是一家位于深圳的通讯设备生产商,主要产品包括GSM语音网关,IP电话网关,企业级软交换等,多用于电话公司及VoIP服务商。

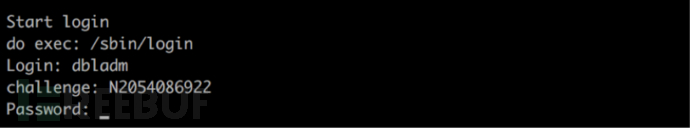

具体来讲,该系列网关在产品文档里向用户提供了两个可用于Telnet登录的帐号:“ctlcmd”与“limitsh”。这两个帐号提供有限的权限,且可由用户自行更改密码。然而这次的问题出在第三个帐号:“dblamd”身上。据Trustwave分析,该帐号未被列入产品文档,可能仅用于测试阶段。“dbladm”具有root级别的权限,并应用了“挑战-响应”(challenge-response)身份验证技术。该验证方式会在用户申请登录后发送一个字符串(即challenge信息),然后用户根据自己的密钥或算法加密challenge信息再返还给服务器进行验证(即response)。

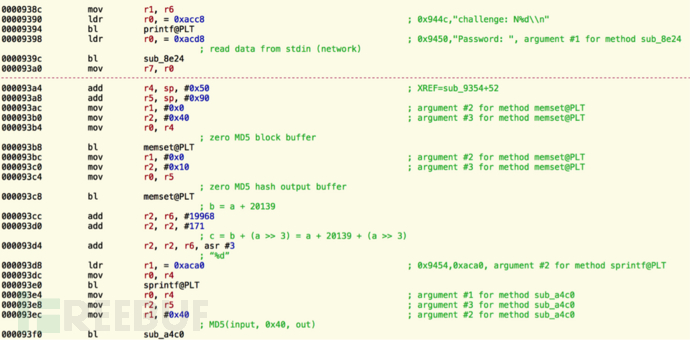

但Trustwave的安全研究团队表示,该机制较容易被破解利用。负责向用户发送challenge的代码就位于设备ROM中的“sbin/login”下,通过对这些代码的逆向分析,安全人员发现只要有challenge的值,黑客就可以计算出对应的MD5哈希值,做出response,完成登录。而challenge完全可以通过一些自动脚本获取。一旦完成以上步骤,黑客就会拥有对设备的完全控制,可以监听流量,或利用其发起DDoS一类的攻击。

代码拆解后得到的结果

Trustwave在去年10月13日向厂商报告了此问题,随后厂商在12月22日发布了固件更新版本。但是经过查证,更新后的设备依然存在同样的问题,只不过机制稍微复杂了一些。Trustwave在报告中如此评论:

“似乎DBL Tek的工程师并没有认识到问题的关键在于该认证机制上存在的缺陷,而不是它是否容易被逆向的问题。”

据称,目前受到影响的网关版本为:GoIP 1,4,8,16和32(Trustwave开始只测试了8通道的GoIP GSM网关,但由于该系列其他型号具有同样的认证算法,据推测可能也受到影响。)

系列回顾

2016年2月,Pen Test Partners的研究人员发现中国厂商MVPower生产的DVR中存在类似的隐藏后门;

同一周,Risk Based Security发现中国厂商RaySharp生产的DVR中存在同样问题;

2013年11月,浙江大华DVR设备被曝后门与认证绕过问题;

安卓设备方面,去年秋天上海Adups Technology(广升信息技术有限公司)和Ragentek Group(锐嘉科)安卓组件中的后门;

*参考来源:bleepingcomputer,FB小编cxt编译,转载请注明来自FreeBuf.COM

京公网安备 11010502049343号

京公网安备 11010502049343号