其实利用Word宏作为分发恶意程序的方式是如今的常规途经,所以很多人选择禁用宏,然而如果说禁用宏都没用,这样的恶意Word文档危害性就不可同日而语了。近日,McAfee和FireEye的安全研究人员发现有人在网络上利用Microsoft Office的0-day漏洞悄悄地在他人电脑上执行代码并安装恶意软件,不需要用到宏,这个漏洞目前尚未得到修复。

漏洞概述

研究员表示,他们在一封邮件中发现了恶意Word文档附件,该文件包含OLE2link对象。一旦打开文件,文件中的利用代码就会执行,随后连接到一台由攻击者所控制的远程服务器,并从服务器上下载伪装成RFT文档的HTML应用文件(HTA)。

HTA文件自动执行,攻击者就能实现目标设备之上的任意代码执行了,随后开始从”其他知名恶意软件家族“下载额外的payload,这些payload感染目标PC,并关闭该恶意Word文件。

所有Windows和Office版本都受影响

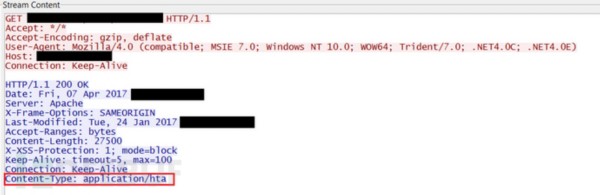

据研究人员所说,这种0-day攻击能够绕过绝大部分微软的exploit缓解机制,与以往的Word漏洞利用不同, 它不需要用户开启Word宏。下图是抓到的交流包:

.hta伪装成了普通的RTF文件来躲避安全产品,但从下图中文件靠后的部分还是可以发现恶意VB脚本

McAfee表示该漏洞影响到了所有Windows操作系统之上的所有Office版本,就算是被认为是最安全的微软操作系统的Windows 10也未能幸免。

除此之外,这个漏洞利用者在终止之前会显示一个诱饵Word文档,让受害者看到,以隐藏攻击迹象。

McAfee的安全研究员在上周五的博客中提到:

漏洞关闭恶意Word文档的同时还将一个伪造的Word文档展示给受害者,其实在暗地里早已安装了恶意软件。

这个0-day能成功的根本原因就是Windows 对象链接和嵌入(OLE),这是Office重要特性之一。

值得注意的是,微软的下一次安全补丁更新将在本周二放出,然而微软有很大概率无法在周二之前修复这个补丁。

补丁没来,该怎么办?

当前FireEye和McAfee都还没有公布这种攻击方式和相关漏洞的具体细节,预计很快就会公布。由于这种攻击可在最新的Windows系统和Office软件上奏效,我们强烈建议以下几种措施:

不要打开或下载邮箱中任何可疑Word文档,哪怕你知道对方是谁。

通过Office Protected View(受保护视图)特性查看这种恶意文档就可让攻击失效,因此我们建议Windows用户在查看Office 文档时开启此特性。

保证系统和杀毒软件是最新版本

定期将文件备份到外部硬盘

禁用Word宏对于这种攻击而言是无效的,但用户仍然应当禁用宏抵御其他类型的攻击

保持对钓鱼邮件、垃圾邮件的警惕,点击可疑文件时要三思。

*参考来源:FireEye、McAfee,FB小编bimeover编译,转载请注明来自Freebuf.COM

京公网安备 11010502049343号

京公网安备 11010502049343号