一只蝴蝶在亚马逊雨林扇动一下翅膀,几周后会在美国密西西比河引发一场风暴,而一个黑客轻轻敲下了回车键,就在全球引发了一场新一轮的计算机病毒肆虐,一种名为WannaCry(想哭)及其变种的病毒在全球发动攻击,目前已有100多个国家和地区的数万台电脑遭该勒索病毒感染,除了及时升级安装系统补丁之外,全球众多知名厂商正在加紧开发解密工具,为用户挽回损失,目前,该勒索软件还在传播,但传播速度已经明显放缓。

这一轮的病毒爆发从5月12日开始,最开始受到关注是因英国国家医疗服务体系(NHS)受攻击瘫痪,导致几十家医院网络系统崩溃,攻击者要求医院必须缴纳价值近400万人民币的比特币赎金,否则威胁将删除包括患者病例在内的所有资料。

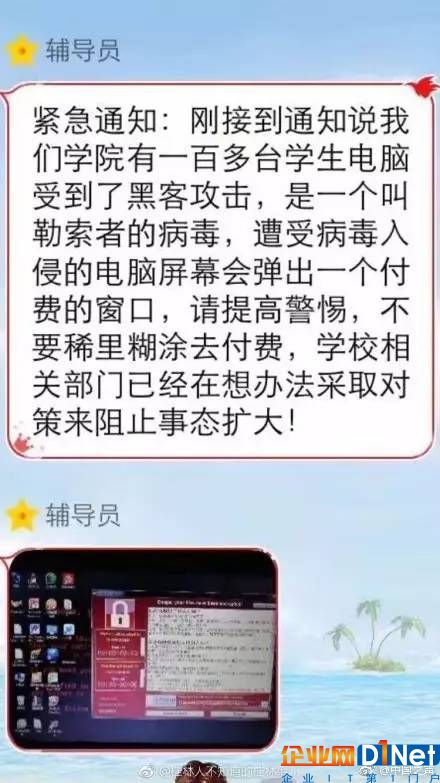

随后传出中国多所高校和公共事业部门网络系统也受攻击影响沦陷的消息据社交媒体上用户贴出的照片显示,该勒索软件在锁定NHS的电脑后,索要价值300美元的比特币,并显示有“哎哟,你的文件被加密了!”(Ooops, your files have been encrypted!)字样等的对话框。。在记者的记忆中上一次有如此切身的网络安全威胁事件,还停留在“熊猫烧香”的那个年代,那么为什么时隔多年,在安全技术已经有了大进步的情况下还会发生了这么严重的安全事件呢?环球网科技也是梳理了一下这次事件的情况,并且采访了有关安全专家,以期揭示事件的原因。

危机爆发

2017年5月12日,WannaCry蠕虫通过MS17-010漏洞在全球范围大爆发,感染了大量的计算机,这种名为“永恒之蓝”(Eternal Blue)的漏洞于4月14日在Shadowsbroker黑客组织的dump中被揭露。该蠕虫感染计算机后会向计算机中植入敲诈者病毒,导致电脑大量文件被加密。受害者电脑被黑客锁定后,病毒会提示支付价值相当于300美元(约合人民币2069元)的比特币才可解锁。

5月13日晚间,由一名英国研究员于无意间发现的WannaCry隐藏开关(Kill Switch)域名,意外的遏制了病毒的进一步大规模扩散。

5月14日,在停止开关被发现18小时后,国家网络与信息安全信息通报中心发布新变种预警:WannaCry 2.0即将来临;与之前版本的不同是,这个变种取消了Kill Switch,不能通过注册某个域名来关闭变种勒索病毒的传播,该变种传播速度可能会更快。

截至14日10时30分,中国国家互联网应急中心已监测到约242.3万个IP地址遭受“永恒之蓝”漏洞攻击;被该勒索软件感染的IP地址数量近3.5万个,其中中国境内IP约1.8万个。

同时,由于WannaCry大规模爆发于北京时间上周五晚间,内还有大量政企机构网络节点尚在关机状态。周一正常上班之后,还将迎来一轮安全考验。

上一页

1

2

3

4

下一页

重灾区

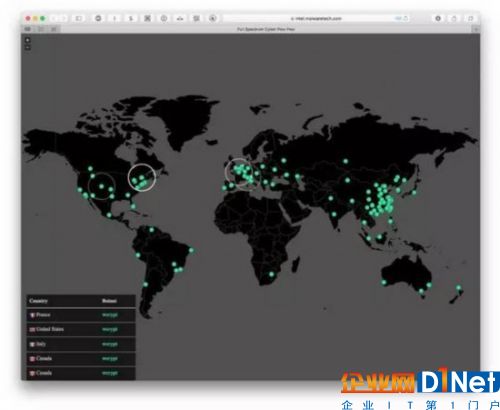

英国广播公司发布消息称,目前全球范围内有大量的机构报告,受到了“勒索”病毒的攻击,这些机构分别在美国、英国、中国、俄罗斯、西班牙、意大利、越南等地。

消息还称,医院沦为WannaCry病毒攻击的重度受害者并不出乎意料。在过去两年时间里,医疗系统已经遭遇了几百次勒索软件攻击。毕竟在升级安全系统、更新软件方面,医院明显落后于其他行业。

卡巴斯基实验室的研究人员对相关数据进行了分析,确认公司的保护子系统在74个国家检测到至少45,000次攻击,其中大多数受害者位于俄罗斯。

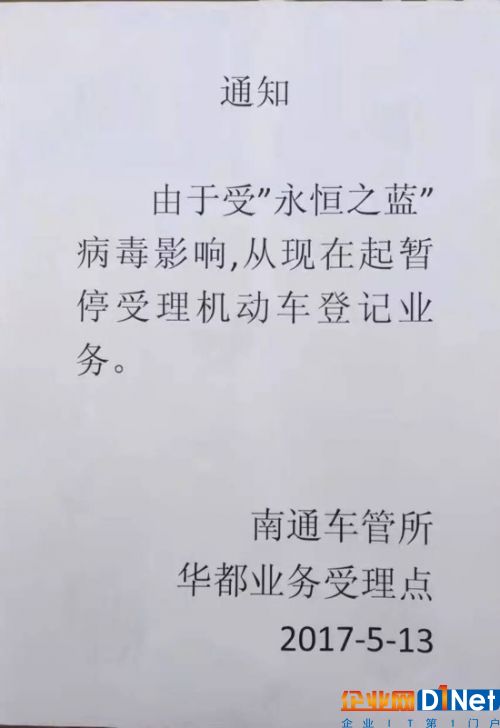

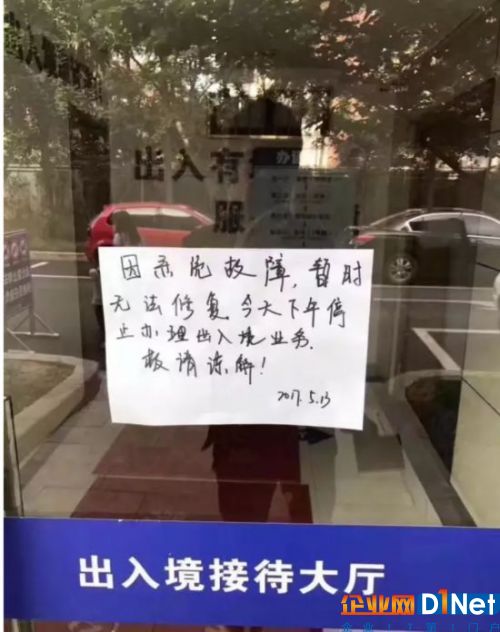

而中国多所高校发布关于连接校园网的电脑大面积中“勒索”病毒的消息。磁盘文件会被病毒加密为.onion或者.wncry后缀,只有支付高额赎金才能解密恢复文件,对学习资料和个人数据造成严重损失,支付赎金后才能解密,不仅如此,感染范围很快向外蔓延,机场、银行、加油站、医院、警察、出入境等事业单位也曝出了遭到感染的消息。

上一页

1

2

3

4

下一页

360安全首席工程师郑文彬这类机构多使用内网、较少与外界接触,以至于在防范意识上存在疏漏。而另一方面,这些机构并不能保证完全隔绝互联网,一旦被病毒扫描,则同样会中毒——而只需一台电脑被扫描,便会像人类感染病毒一般传染到其它电脑。

卡巴斯基实验室亚太区病毒中心负责人董岩对环球网科技记者表示,校园网络或者机构的网络利用局域网比较多,而此次病毒的爆发恰恰是利用了局域网的协议漏洞进行传播,而国内很多系统版本比较老旧,而且有可能还是盗版系统没有及时进行系统更新。

而从一些被感染者所发布的图片上来看,这轮网络攻击受影响计算机有很多是停留在老旧的微软XP系统,早在2014年微软就宣布停止对该系统的安全支持,还有些是win7系统,相对而言也属于比较老旧的系统,可直到今天仍有大量的公共部门和事业单位对该系统不离不弃。

上一页

1

2

3

4

下一页

病毒来源

估计现在全世界的安全人员都想知道谁是这个病毒的始作俑者,据早前消息称早在4月14日,自称“影子经纪人”(Shadow Brokers)的黑客团体泄露出一份震惊世界的机密文档,其中包含了多个Windows远程漏洞利用工具,可以覆盖全球70%的Windows服务器,影响程度极其巨大,但国内诸多政府、高校等机构并没有引起足够的重视。

影子经纪人” (Shadow Brokers)攻破了NSA(美国国家安全局)网络,拿到其中一个叫“方程式”的黑客组织的大量军用级别黑客工具,ShadowBrokers将其中一个黑客工具做成“永恒之蓝”,而这次的勒索软件正是利用了“永恒之蓝”的漏洞。

此前在诸多网络安全事件当中,美国都曾指称中国是对美国发动了黑客袭击,而从此事不难发现,拥有多支网络军队的美国也在制造着网络安全的威胁。网络安全问题发展到今天,已经不是一个单纯的技术问题,而涉及到政治、军事、经济、文化乃至社会管理等诸多方面,可见面对网络威胁,加入构建网络空间命运共同体的中国方案,是最佳选择;只有与世界各国携手共同应对威胁,才是正道。

比特币?

此次袭击勒索的赎金方面比较奇特的一点是选择了用比特币作为支付手段,卡巴斯基实验室亚太区病毒中心负责人董岩表示,“事实上勒索软件从1989年就已经发现了,而那时候的勒索方式是要受害人去银行汇款,现在的比特币作为一种匿名转账的数字资产,不绑定任何用户信息,其匿名特性成为黑客首要看重的特性,单纯从比特币地址几乎无法追踪到用户信息,这让黑客可以更简单地规避追捕和监管。”

据英国广播公司报道,欧盟刑警组织表示,只有极少数受害者向罪犯支付了赎金,所以背后的犯罪团伙并没有从中攫取太多利益。事实上从昨天曝光的数据看,WannaCry病毒背后的黑客目前才收到8.2个比特币,价值约为14000美元(约合9.7万人民币)

不过笔者认为,此事全怪比特币似乎也有不妥,诚然比特币需要进行更加严格的监管,不过即便没有比特币,相信黑客也会利用其他的途径。

董岩还提示广大网友,“作为安全厂商来讲我们一向不提倡向黑客交付赎金,这样会助长黑客的嚣张气焰,使他们觉得勒索病毒有利可图,而且现在也并没有可靠信息表明交付赎金就可以找回自己的数据。”

亡羊补牢VS根治之法

对于中了病毒的用户,暂时还没有更好的解决办法,因为黑客使用的加密方法极为复杂,暂时还很难说多久能够开发出针对性的解密工具,或许只有抓到真正的幕后黑手拿到秘钥之后才会有解决之法。

而在此之前,目前安全机构给出的解决之法是,断开网络,为计算机安装最新的安全补丁,微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快安装此安全补丁。

关闭电脑包括TCP和UDP协议135和445端口。

打开防火墙,安装知名厂商的杀毒软件,并且更新到最新版本病毒库。

其实网络问题由来已久,已经几乎成为了一个老生常谈的问题,然而沉寂了数年之后再度有这样大规模的网络安全事件发生,对此董岩解释称,“首先这次的漏洞等级高,威胁大,通过网络就能进行传播,其次是多年未发生如此规模的网络袭击人们已经有些麻痹大意了,甚至有些人认为不装杀毒软件也不会中病毒。”

金山安全大数据中心的负责人也认为,“虽然微软在本年度3月份已经发布了这一漏洞的补丁,但恶意软件制作者充分利用了人们打补丁延迟的时机,并且有演练的推进了全球漏洞扫描采样, 确认了此漏洞目前尚未修补的情况, 从而非常精准有效的发动了一次全球规模的勒索袭击。”

这次事件的发生还是再一次给我们敲响了警钟,网络安全的思想不能放松,希望事件结束之后,公众对于互联网安全的关注能够再次被唤醒。

京公网安备 11010502049343号

京公网安备 11010502049343号