维基解密于6月1日(本周四)公布了CIA专门针对Window系统, 属于CIA Vault7项目代号为“Pandemic”的5个技术文档。这次披露的文档创建于2014年1月到2014年4月之间,且先后推出了1.0与1.1两个版本。

此次Pandemic的泄露资料并未提及CIA到底使用了怎样的初始感染载体,相关文档中将其描述为一种Windows持久性植入程序,可以与本地网络中的远程用户共享文件(程序)。Pandemic是网络间谍通过即时将受感染服务器中的应用程序代码替换为有木马的版本,从而感染远程用户的项目。

植入植入将具有共享驱动的本地网络电脑转变为一个恶意软件分发中心, 所有访问它的PC都会被感染。这就类似医学上患了传染病的感染源。在同一个本地网络当中,如果有共享驱动器的计算机感染了Pandemic的植入程序,一旦用户执行了服务器中存储的病毒文件,就会感染远程计算机。

受害者请求文件时,Pandemic工具不会更改系统中的文件,而是用一个木马替换合法程序。该工具最多可以替换20个程序,最大占用800MB的空间,且植入仅需10至15秒。而Pandemic的攻击目标为使用SMB(Server Message Block)远程协议的用户。

自今年3月23号以来,维基解密每周五都在陆续发布各类CIA内部文件,并将其作为“Vault 7”曝光内容的一部分——然而,上周其曝光活动却意外中止。截至目前,维基解密已经公布了用于入侵三星智能电视的恶意软件、MitM工具、一套用于提升恶意软件归因与分析难度的框架以及一款用于创建定制化恶意软件安装器的平台等等。

维基解密在推迟上周曝光行动的同时,恰逢俄罗斯政府再次否认其曾对2016年美国总统大选作出干涉——这种“巧合”使得部分情报界成员认定,维基解密的作法可能是在服务于其它一些目的,而非单纯是在揭露CIA的活动。

在此期间,影子经纪人组织也起到了煽风点火的作用——其不仅向维基解密提供了针对主流网络浏览器、移动手机以及Windows 10计算机的国安局漏洞信息,同时还窃取到了据称来自中国、伊朗、俄罗斯与朝鲜的月度核武器与导弹数据信息。

影子经纪人组织已经披露了大量与Windows系统相关的漏洞信息,而其中最为严重的后果在于其4月公布的“永恒之蓝”漏洞(为已经于3月被微软方面修复的SMB漏洞)在3周之前被勒索软件WannaCry所利用,并在全球范围内引发极为重大的影响与损失。

维基解密过去几个月披露的CIA Vault 7内部文件如下:

2017年6月1日-Pandemic :用于在本地网络中植入感染源。

2017年5月19日-Athena :Assassin是一款与AfterMidnight类似的恶意软件。

2017年5月12日-AfterMidnight :CIA用来创建针对Windows的自定义恶意软件框架。

2017年5月5日-Archimedes :CIA针对LAN网计算机的工具。

2017年4月28日-Scribbles :用于文件追踪。

2017年4月21日-Weeping Angel:CIA使用这种技术来渗透智能电视。

2017年4月14日-Hive:多平台入侵植入和管理控制工具。

2017年4月7日-Grasshopper :揭露了CIA入侵Windows和绕过反病毒保护的自定义恶意软件框架。

2017年3月31日-Marble Framework:CIA用来隐藏网络攻击归因的框架。

2017年3月23日-Dark Matter:包含iPhone和Mac黑客漏洞利用工具。

相关阅读:

Pandemic介绍Pandemic是一个以内核shellcode运行安装文件系统过滤器驱动程序的工具。当远程用户通过SMB(Server Message Block)远程协议获取文件时,过滤器就会自动用木马替换目标文件。而Pandemic工具运行的机器在打开文件时,目标文件不会被替换。Pandemic工具的攻击目标是远程使用SMB下载或执行PE文件的用户。

Pandemic工具目前可以在32位或者64位的系统中执行。流行病植入1.0版本仅适用于64位机器。而流行病植入1.1版本增加了定位和替换多个文件的功能,最多可达20个文件。此外,流行病植入1.1版本将动态调整输出bin文件的大小,以适合加载所有载荷数据,因此对于输出bin的大小没有绝对上限。

然而目前该工具硬编码了替换文件大小的上限,上限为800MB。大流行植入1.1版本的改变提高了替换机制的鲁棒性。

(1)文件注册表访问

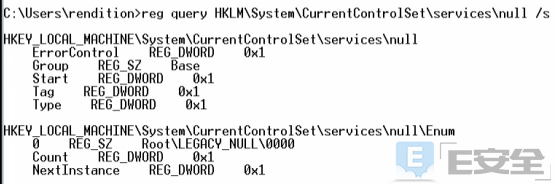

Pandemic工具使用Windows的Flt *功能注册一个微型驱动程序。因此,FltMgr要求所有注册为微型计算机的驱动程序都包含注册表项。Pandemic工具使用“NULL”服务键值(在所有Windows系统上)作为自己的驱动程序服务键。该工具将在注册表中的“NULL”服务键下创建2个子键和3个值。在工具卸载时,这些键值会被移除。但是系统重启,这些键值不会被删除。

(2)工具安装与操作

Pandemic工具将通过Shellterm的shellcode安装程序进行安装。通过Python脚本在Shellterm中启用shellcode安装程序功能。要使用改脚本首先要将其拷贝到Shellterm所在的文件夹中。一旦安装成功,就连接到目标活动会话,并确保生成的.bin文件位于Shellterm机器上。

(3)验证和卸载

通过Control.dll动态链接库文件,可以执行两种不同的功能:Pandemic工具的安装和卸载。

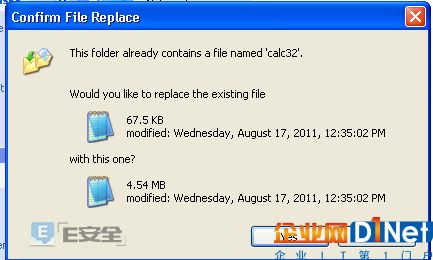

但是工具仍然存在一些问题。比如目标文件是Pexplorer.exe,大小为4.5 MB。该替换文件是NOTEPAD.exe,大小为67 KB。且远程用户复制将pexplorer.exe下载到具有相同文件名的本地文件夹,那么Windows将会询问用户是否要覆盖/取消副本。但是,之后操作完成后,用户只能下载更换的500 KB的PE,如图1所示。

需要检查注册表“HKEY_LOCAL_MACHINESYSTEMCurrentControlSetservices”是否存在“NULL”服务。

若存在,即说明系统感染了Pandemic

cmd控制台输入:

reg -q HKLMSYSTEMCurrentControlSetServicesNull

本次泄露文件地址:https://wikileaks.org/vault7/#Pandemic

Pandemic项目文档下载:http://pan.baidu.com/s/1pK9zvcv

京公网安备 11010502049343号

京公网安备 11010502049343号