网络安全公司Trend Micro近期揭露了针对网络摄像机的大量恶意软件家族。随着厂商日益加强安全措施,黑客也创建了更为复杂的病毒来反抗。这就是所谓的“道高一尺,魔高一丈”。

不知E安全读者是否耳闻过Persirai?2016年,Persirai借助大规模DDoS攻击使大量网络摄像机沦陷,自此之后,另外三个恶意软件家族出现,一起互相争夺空间。Trend Micro发布博文表示,这三大恶意软件包括:

DrvHelper

Mirai

The Moon

一旦其中任意一个成功入侵系统,就会阻止其他任何一方进入被感染的设备。

图:网络摄像机恶意软件概述

这四种不同的恶意软件家族各有其独特之处,但是由于可受感染的目标是有限的,所有这些恶意软件家族一直在争夺占领范围并建立防御来阻止其他的恶意软件。

PersiraiPersirai是首个发起大规模DDoS攻击的恶意软件。从本质上讲,这款恶意软件会利用网络摄像机中的部分漏洞,让攻击者获取管理员权限,从而发起相应攻击。

漏洞允许攻击者获取受害者的管理员密码,并借此密码注入并命令恶意软件。由于攻击者已经获取了访问权限,因此可以轻松执行任意代码发起攻击。

Trend Micro报告称,Persirai曾感染了超过1000种型号的网络摄像机。目前,通过Shodan搜索及Trend Micro的研究,在追踪的网络摄像机(美国、日本、韩国)中,约64%遭遇Persirai感染,Persirai因此“地位”远超其它恶意软件家族。由于这些摄像机是大众目标,因此很多恶意软件都在抢夺这些资源。

Persirai的一个有趣之处在于,当它感染了网络摄像机,这个摄像头会利用三个已知的漏洞利用来攻击其他目标:

自定义http服务器供应商的已知漏洞为:

login.cgi:允许攻击者绕过身份认证并获取管理员密码;

set_ftp.cgi:攻击者知道管理员密码之后,可以利用这个漏洞执行命令注入和恶意软件部署的工作;

CVE-2014-8361:此漏洞允许远程攻击者通过伪造新的内部客户端的请求执行任意代码。

通过上述漏洞,攻击者能够获得用户密码,无论密码强度如何都可以执行命令注入。

MiraiMirai同样也是臭名远播,在国内较为熟知。自2016年8月发起有史以来最大规模DDoS攻击之一,Mirai崭露头角。

但之后,Mirai的开发人员公开了这款恶意软件的源代码,这让问题更加的恶化,任何人都可以修改并创建新的变种。目前在这基础上产生了多少新的恶意软件不得而知。

最近Mirai已通过一款Windows木马改进了传播功能,与之前的版本相比,能够扫描更多的端口,包括:

22 (SSH)

23 (Telnet)

135 (DCE/RPC)

445 (Active Directory)

1433 (MSSQL)

3306 (MySQL)

3389 (RDP)

DvrHelperMirai源代码公布之后不久,攻击者开发了升级版的Mirai-DvrHelper,即DvrHelper是由 Mirai 进化而来的一个新型变种。经过改进之后,DvrHelper对专门用来阻止Mirai的安全协议有了更好的免疫力。

Mirai的影响太大,引发的另一个结果是世界各地的安全厂商都参与推进了针对Mirai 的DDOS防御方案。为了应对改进的安全策略,DvrHelper新增了8个DDOS攻击模块,并成为第一个绕过DDOS攻击解决方案的恶意软件。DvrHelper 采用了两种方式绕过DDOS防御,使得其可以通过一个特定的内容传输网络发动攻击,尽管这个CDN也部署了DDOS防御系统。

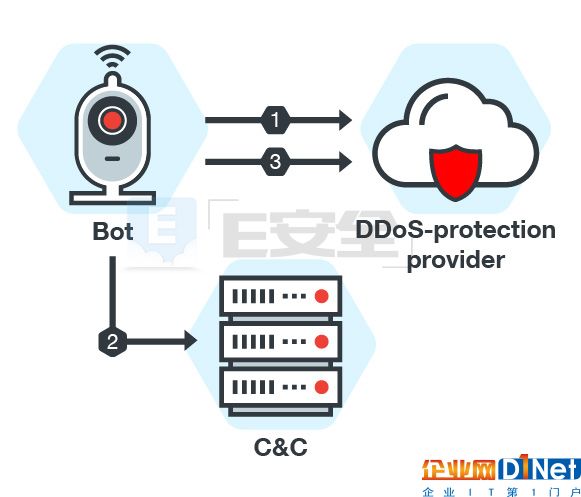

第一种方式:

针对anti-bot技术,利用了供应商的挑战-响应策略。步骤如下:

图:此方法绕过供应商 anti-bot

Bot向目标网站发送请求,并通过JavaScript获取挑战请求;

提取嵌入式的JavaScript代码并发送到C&C服务器,C&C服务器执行提取并做出响应;

将响应和其他信息合并,并向DDOS保护供应商发送一个响应请求,以获得有效的cookie和user-agent进行DDOS攻击。

这个方法从2014年开始就已经在Python库里了,然而由于物联网设备无法执行JavaScript脚本,所以JavaScript代码需要在客户端执行。在这种情况下,开发者设计了可以远程执行的架构。

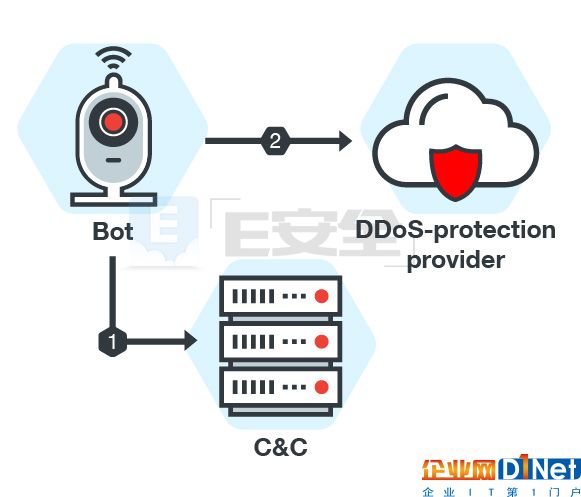

第二种方式:

使用一个共享的“Google reCAPTCHA response”(谷歌短信验证码)令牌:

图:此方法绕过供应商的Google reCAPTCHA服务

过程概述如下:

Bot向C&C URL 发送一个请求,获得一个有效的(共享)Google reCAPTCHA 令牌;

Bot使用步骤一中获得的令牌,向供应商的验证页面发送一个验证请求,获得一个有效的cookie、__cfduid(该参数是供应商标识访问者的IP地址用于覆盖任何安全策略)和cf_clearance(如果这个cookie与当下的请求相符,将绕过进一步的挑战)。有了这些信息,Bot就可以试图绕过DDOS保护措施。

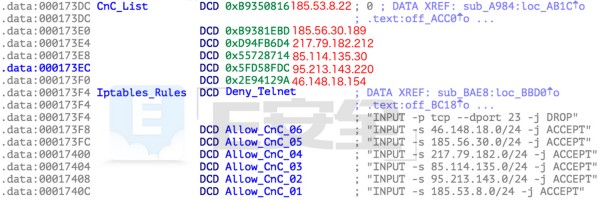

The MoonThe Moon早在2014年就开始活跃。 TrendMicro的研究人员发现了新版的The Moon,其中,不同的漏洞具有不同的二进制。此外,这款恶意软件具有一些iptables(IP工具过滤包系统)规则。当The Moon在特定机器上运行,便会阻止任何其它恶意软件“占地盘”。

The Moon恶意软件的新Iptables规则

Trend Micro的研究人员指出:

从美国、日本和韩国被感染设备上的数据来看,Persirai是先行者。然而,威胁格局总是不断发生变化,许多易受攻击的网络摄像头仍暴露在互联网上。有了这四大恶意软件家族的成功经验,其它开发人员也许会释放自己的网络摄像头恶意软件,后果就不得而知了。

如何防范这些恶意软件?不可否认的事实是,恶意软件攻击已经到了几乎无法控制的地步,网络摄像机的使用者们应当尽快修改它们的默认密码并创建一个强密码(强密码应该具有如下特征:强密码长度至少有 8 个字符,不包含全部或部分用户帐户名,至少包含以下四类字符中的三类:大写字母、小写字母、数字,以及键盘上的符号,如 !、@、#),以及遵循创建网络摄像头的最佳标准来保护网络摄像机安全。

考虑到Persirai可以轻易破解这类强密码,更为有效的预防措施是,在网络摄像头上禁用任何即插即用路由器。

此外,建议设备厂商对设备的网络安全问题重视起来,定期推出其软件更新。

京公网安备 11010502049343号

京公网安备 11010502049343号