本周二,网络袭击再次席卷全球,包括乌克兰和美国的计算机系统均遭到攻击。这次袭击和最近的那次袭击类似,当时导致了全球数万台机器陷入瘫痪。

在乌克兰首都基辅,自动取款机停止运行。而在 80 英里外,切尔诺贝利核电厂的计算机也均告失灵,工作人员不得不手工监测核辐射状态。全球的多家企业内,包括丹麦航运企业集团马士基(Maersk)和美国制药巨头默克公司(Merck)内,技术部门主管也都疲于应对。

数家公司受到 Petya 病毒攻击,从左至右分别为:能源巨头俄罗斯石油公司、美国制药企业默克,以及航运企业马士基。图片版权:左图:Sergei Karpukhin/路透社;中间:Matt Rourke/美联社;右图:Enrique Castro Sanchez/法新社 – 盖蒂图片

目前尚不清楚谁是此次网络袭击的始作俑者。截至到周二,受到波及的确切范围也尚难以预测。乌克兰政府机构和企业的计算机系统最早受到袭击,攻击者似乎故意选择放假的前一天行动,因为第二天就是乌克兰脱离前苏联之后,在 1996 年颁布第一部宪法的纪念日。

此次病毒爆发恐怕是最近一系列网络袭击中最老练的一次。攻击者都利用了美国国家安全局(NSA)遭到泄露的黑客工具。今年 4 月,自称“影子经纪人”(Shadow Brokers)的黑客组织盗取这些工具后把它们发布到了网上。

和今年 5 月的 WannaCry 病毒类似,此轮攻击中,黑客控制了计算机后向受害者索要电子赎金,否则就无法访问计算机内的文件。据计算机安全公司赛门铁克(Symantec)的研究人员称,新的攻击利用了和 WannaCry 一样的 NSA 黑客工具“永恒之蓝”(Eternal Blue)以及另外两种工具用来传播病毒。

NSA 尚未承认 WannaCry 或其他病毒攻击利用了自己开发的工具。但是计算机安全专家都要求 NSA 帮助外界抵御它自己制造的武器。

美国通讯技术公司 IDT 的全球首席信息官戈兰·本-奥尼(Golan Ben-Oni)说:“NSA 应该发挥领导作用,与安全和操作系统平台供应商(如苹果和微软)紧密合作,积极应对 NSA 自己引发的灾难。” IDT 是一家企业集团,总部位于新泽西州纽瓦克,今年 4 月,公司曾经遭到另一起独立袭击,攻击者同样利用了 NSA 的黑客工具。本-奥尼警告过联邦政府官员说,未来可能发生更严重的袭击事件。

今年 3 月,微软已经给“永恒之蓝”病毒入侵视窗系统所利用的漏洞打上了补丁,但是 WannaCry 病毒的袭击表明,全球几十万家机构都没能正确安装这些补丁。

Radware 公司的安全部副总裁卡尔·赫伯格(Carl Herberger)说:“发布补丁并不意味着人们马上就会安装补丁。机构里越是官僚,就越不可能升级软件。”

据芬兰网络安全公司 F-Secure 的研究人员称,由于周二爆发的勒索软件至少还利用了另外两种工具,所以哪怕已经安装了微软补丁,这些计算机仍可能遭到攻击。

已经遭到攻击的机构和公司

欧洲和美国的政府及公司均受到波及。以下是一部分名单:

乌克兰的机构,包括基础设施部门、中央银行、国家邮政系统,以及国内最大的电话公司。

俄罗斯的国家石油公司。

世界最大的集装箱运输公司马士基集团。

美国的制药企业默克。

法国建筑材料公司圣戈班公司(Saint-Gobain)。

英国广告公司 WPP 集团。

欧华律师事务所(DLA Piper)。

德国铁路公司(Deutsche Bahn)

关于此次袭击,这里是我们已经知道的消息和尚不清楚的信息

微软发言人称,公司最新的杀毒软件应该能防御此次攻击。

乌克兰政府表示,多个政府部门、地方银行和地铁系统都受到了影响。数家欧洲企业也遭到攻击,包括俄罗斯能源巨头俄罗斯石油公司、法国建筑材料公司圣戈班公司,以及英国广告公司 WPP。

乌克兰官员周二指责俄罗斯应对此次事件负责,尽管多家俄罗斯公司也受到了影响。根据 RBC 新闻网站报道,俄罗斯的 50 强贷款机构之一 Home Credit 银行彻底瘫痪,所有办事处被迫关闭。袭击也波及了俄罗斯钢铁生产和开采公司 Evraz,据悉这家公司一共有 8 万名员工。

据报道,美国的跨国事务所欧华律师事务所也未能幸免。美国宾夕法尼亚州的医院运营商 Heritage Valley Health Systems、该运营商在宾州比弗和塞威克利的多家医院,以及它分布在宾州的卫星办事处均遭到袭击,从而导致宾州的多家医院的外科手术被迫取消。

美国国家安全局的一名发言人认为,与此次袭击有关的问题应当由美国国土安全部回答。美国国土安全部发言人斯科特·麦康奈尔(Scott McConnell)在一份声明中表示:“国土安全部正在密切关注影响许多全球机构的报告,而且正在与我们的国际和国内网络合作伙伴进行协调。”

计算机专家表示,这种勒索软件与去年首次出现的 Petya 病毒非常类似。Petya 在俄语中意为“小彼得”,因此一些人推测这个名字指的是谢尔盖·普罗科菲耶夫(Sergei Prokofiev)1936 年描述一个男孩抓到一只狼的交响曲《彼得与狼》。

一些报告称,这种计算机病毒是 Petya 的一个变种,这意味着对袭击者的追踪非常困难。根据安全公司 Avast Threat Labs 的说法,Petya 的制造者在所谓的暗网上以“勒索软件服务”的方式出售这款勒索软件——这与硅谷通过互联网提供软件的说法非常类似。

这意味着任何人都可以通过点击按钮启动勒索软件,加密某人的系统、索要解锁赎金。如果受害者支付赎金,自称 Janus Cybercrime Solutions 的 Petya 勒索软件作者就会获得一笔佣金。

这种分配方式意味着周二袭击行动的发起人很难被发现。

网络研究员马蒂厄·苏伊希(Matthieu Suiche)曾经创造出了一种切断开关,阻止了 WannaCry 勒索软件的攻击,为遏制它的传播做出了贡献。苏伊希表示,此次袭击是“WannaCry 更具危害性的改进版本”。

苏伊希注意到,仅仅在过去七天时间里,WannaCry 就对 8 万个新组织进行了攻击尝试。不过,由于切断开关的作用,攻击代码的执行受到了阻止。Petya 并没有这种切断开关。

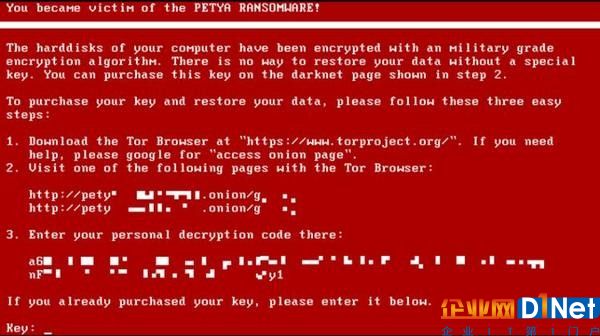

这张屏幕截图似乎就是周二影响全球系统的勒索软件。乌克兰政府将这张图贴到了其 Facebook 官方页面上。

安全公司 Armor 研究员克里斯·欣克利(Chris Hinkley)表示,Petya 还会加密和锁定整个硬盘,之前的勒索软件袭击则只会锁定单独的文件。

Petya 背后的黑客要求用价值 300 美元的网络货币比特币解锁受害者的机器。网络记录显示,截至周二下午,已有 30 名受害者支付了赎金。不过我们并不清楚他们是否重新获得了文件的访问权。其他受害者可能就没有这么幸运了,因为德国电子邮件服务提供商 Posteo 已经关闭了黑客的电子邮件账户。

在乌克兰,来到邮局、自动取款机和机场的人们看到了空白的电脑屏幕和停止营业的指示牌。在基辅的中央邮局,几名困惑的顾客拿着包裹和信件转来转去,指示牌上写着“由于技术原因停止营业”。

根据思科(Cisco)计算机网络公司安全部门 Talos 的说法,黑客攻击了包括政府机构和银行在内的乌克兰许多行业必须使用的乌克兰会计软件。其他一些国家也在使用这种软件。当这种软件更新时,黑客获得了释放勒索软件的机会。

在周二晚间被激活之前,这种勒索软件已经在乌克兰和全世界传播了五天。

Talos 高级技术研究员克雷格·威廉姆斯(Craig Williams)表示:“我这是为了发出一条政治讯息。”

基辅居民捷季扬娜·瓦西里耶娃(Tetiana Vasylieva)在四台自动取款机上取钱均遇到了失败,不得不从亲戚那里借钱。在基辅,奥地利银行 Raiffeisen 乌克兰支行一台自动取款机的屏幕上显示着机器无法工作的消息。

乌克兰基础设施部长弗拉基米尔·奥梅尔扬(Volodymyr Omelyan)在 Facebook 的一条帖子中称,乌克兰的基础设施部、邮政服务、国家铁路公司以及国内最大的通信公司之一 Ukrtelecom 均受到了影响。

基辅地铁系统的官员称,地铁无法受理银行卡付款。根据新闻机构 Interfax-Ukraine 的说法,国家电网公司 Kievenergo 不得不关闭其所有计算机,但局面仍然处于可控状态。经营批发食品店的德国公司 Metro Group 表示,其在乌克兰的经营受到了影响。

在切尔诺贝利核电站,受到袭击影响的计算机负责收集辐射水平数据,并没有与那里的工业系统相连接。虽然核电站的所有反应堆已停止使用,但大量放射性废料依然存在。操作人员表示,他们正在进行手动辐射监督。

网络安全研究人员怀疑此次袭击是否真的是为了收集赎金。

Fidelis 网络安全公司首席安全官贾斯廷·哈维(Justin Harvey)表示:“此次袭击完全有可能是一种烟幕弹。如果你是作恶者、希望制造混乱,首先就会试着掩饰自己的行为吧?”

京公网安备 11010502049343号

京公网安备 11010502049343号