当地时间7月1日,美国国土安全部(DHS)计算机应急预备小组(US-CERT)发布Petya新变种勒索软件警告(TA17-181A)。

计算机应急预备小组敦促组织机构升级软件,避免使用不支持的应用程序和操作系统。

计算机应急预备小组证实称,收到了多份有关最近Petya勒索软件感染的报告。这款勒索软件利用“永恒之蓝”漏洞利用M2 MS17-010,利用服务器信息块(SMB)中的漏洞使设备无法使用。

Petya勒索软件分析报告CERT在警告中指出,国家网络安全与通信集成中心(NCCIC)代码分析小组提供了一份恶意软件初始结果报告(MIFR),对这款恶意软件进行了深度技术分析。此外,NCCIC与公共和私有部门的合作伙伴合作,提供了其它攻击指示器(IOC)信息。

初始结果报告和IOC信息如下:

MIFR-10130295.pdf

TA-17-181A_IOCs.csv

这份警告指出,警告分析的范围仅限于2017年6月27浮现的新Petya变种,这款恶意软件在警告中被称为Petya。基于初步报告,Petya在初期感染中使用了多种方法和传播手段,包括利用SMB中的漏洞。

SMBv1服务器在处理特定的需求方面存在该漏洞,因此允许攻击者向SMBv1服务器发送特制信息,从而远程执行代码。

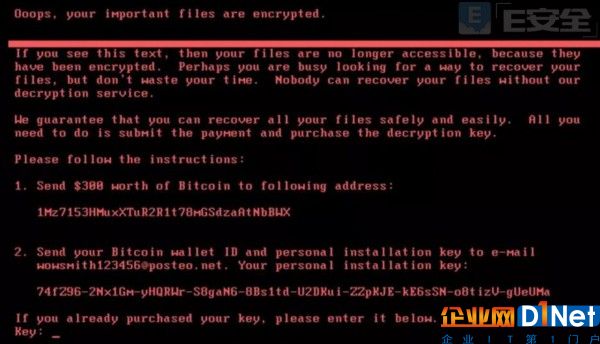

计算机应急预备小组的专家分析了最近这个Petya勒索软件的样本后发现,该变种通过动态生成的128位密钥加密受害者的文件,并为受害者创建唯一ID。专家未发现加密密钥生成与受害者ID之间的关联。警告指出,没有证据证明加密密钥与受害者ID之间存在关联,这就意味着,即使受害者支付赎金,攻击者也可能无法解密受害者的文件。

这个Petya变种使用SMB漏洞,并窃取用户的Windows登录凭证进行传播。值得注意的是,这款Petya变种会安装修改版的Mimikatz工具,该工具能被用来获取用户的登录凭证。被窃的登录凭证能被用来访问网络上的其它系统。

计算机应急预备小组分析的样本还设法检查被感染系统的IP物理地址映射表,以此识别网络上的其它主机。

这款Petya变种在C:盘中创建文本文件,其中包含比特币钱包地址以及赎金支付的RSA密钥。恶意代码会修改主引导记录(MBR),从而启动主文件表(MFT)和MBR的加密,之后重启系统替换MBR。

基于该变种使用的加密方法,即使攻击者收到受害者的唯一ID可能也无法恢复文件。

建议计算机应急预备小组建议组织机构执行以下有关SMB的步骤:

禁用SMBv1

阻止TCP端口445、UDP端口137-138以及TCP端口139上的相关协议,从而阻止边界设备在网络边界的所有SMB版本。

计算机应急预备小组警告用户和管理员,阻止或禁用SMB可能会无法访问共享文件、数据或设备。应当权衡缓解措施,降低对用户的潜在影响。

计算机应急预备小组提供的对策如下:安装微软3月14日发布的。

启用强大的垃圾邮件过滤器,防止网络钓鱼电子邮件到达终端用户,同时,使用发送者政策框架(SPF)、域名信息验证、部署DMARC邮件验证,并对发出的邮件内容进行签名(DKIM)等技术验证入站电子邮件,防止电子邮件欺骗行为。

扫描所有接收和发出的电子邮件,以检测威胁,并过滤可执行文件到达终端用户。

将反病毒和反恶意软件解决方案设置为自动定期扫描。

管理特权账户的使用,实行最低权限原则,仅在必要的时候让用户使用管理员账户。

通过最低权限配置访问控制,包括文件、目录和网络共享权限。如果用户只需读取特定文件,就不应当访问这些文件、目录或共享。

在通过电子邮件传输的Microsoft Office文件中,禁用宏脚本。考虑使用Office Viewer软件打开通过电子邮件传输的Office文件,而不是完整的Office套件应用。

制定、研究并开展员工教育项目,培训员工识别骗局、恶意链接和社交工程攻击企图。

对网络进行尝试渗透测试(每年至少一次),如果可行,尽可能经常进行渗透测试。

测试备份,以确保使用时能正常工作。

利用基于主机的防火墙,并阻止工作站到工作站的通信。

京公网安备 11010502049343号

京公网安备 11010502049343号