从技术层面上说,新手用公开的攻击工具就可以完成这次攻击。

上周二开始爆发的新一轮针对Windows电脑的蠕虫病毒PetyaWrap攻击,背后的黑客攻击者的情况看起来更复杂了。

微软和乌克兰的警方在上周称,他们有证据说明,PetyaWrap 病毒的源头来自于乌克兰一家开发会计软件的 M.E.Doc 公司。微软称,M.E.Doc 公司的一次常规软件更新包中被放入了病毒软件,这个病毒通过这次更新传播到了该公司的客户电脑中,对电脑文件进行加密、销毁。

但在攻击对象这件事上,情况看起来更复杂了。北约猜测这次是国家层面的攻击行为,也有人认为跟俄罗斯有关。

最新的消息是,独立网络安全分析师 Jonathan Nichols 在昨天给出了一份新的报告。他认为,在技术层面上这次攻击实施相当容易,只要稍微懂点电脑技术,使用公开的电脑软件就可以完成这次攻击。

在报告中,Jonathan Nichols 分析了这次 PetyaWrap 蠕虫病毒藏身的地方——乌克兰会计公司 M.E.Doc 的软件更新包以及更新所用的服务器,发现这家公司的安全防护做得不好,有3个该服务器端的软件存在没打上补丁的漏洞。通过现成的工具,黑客很容易可以入侵到该服务器上,将病毒塞进 M.E.Doc 的软件更新包内。

这跟最初的病毒起源有关。乌克兰网络警察上周称,在常规软件更新时,M.E.Doc 公司的软件通过 EzVit.exe 链接了一个地址92.60.184.55,下载了 333kb 大小的文件,导致了软件被蠕虫病毒 PetyaWrap 感染。

根据 Jonathan Nichols 的分析结果,M.E.Doc 公司的软件在更新时很可能不认证,黑客可以通过连接 92.60.184.55的服务器端漏洞,把病毒塞进更新包里。他没能确认的原因是,这需要实际操作一次,但这是违法的。

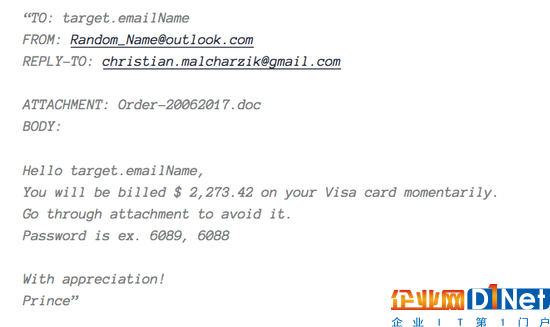

诱导邮件案例,附件 Order-20062017.doc 带有病毒

此外,Jonathan Nichols 也分析了黑客的攻击方式。在他看来,使用恶意弹窗、质量不高的诱导性邮件(word 附件带有病毒)、编程上的重复代码,这个黑客看上去是较为业余的。例如,黑客在编写了一个勒索信息和加密秘钥后,给攻击对象展示的是另外一个随机生成的、假的加密秘钥和全新的勒索信息,产生了重复的代码工作。

在报告结尾,他认为,这次攻击很可能是一个新手黑客的攻击,但也存在专业黑客伪装的可能性。但目前还没有找到这次攻击对象的踪迹。

不过,M.E.Doc 公司很可能需要承担部分责任。乌克兰国家网络警察部门负责人 Col. Serhiy Demydiuk 告诉美联社,在安全防护上,M.E.Doc 公司已经被安全公司提醒了多次,这次可能会带来责罚。Col. Serhiy Demydiuk 称:“对于这次疏忽,这次案件中的人将会面临刑事责任。”

京公网安备 11010502049343号

京公网安备 11010502049343号