Proofpoint的研究人员发现一起大规模AdGholas Malvertising活动,通过几款银行木马感染了100万台电脑。

何为Malvertising?根据维基百科的解释,Malvertising即“恶意广告”——通过在线广告传播恶意软件。

Malvertising包括将恶意或掺杂恶意软件的广告注入合法在线广告网络和网页中。在线广告为恶意软件的传播提供了强有力的平台,为了吸引用户,以及销售或宣传产品,人们在在线广告中倾注了大量精力,例如可以将广告内容可以插入知名度较高的网站。Malvertising对攻击者而言极具吸引力,因为可以通过大量合法网站轻松传播恶意软件,而无需直接攻击这些网站。

AdGholas自2015年开始活跃,AdGholas恶意广告活动背后的威胁攻击者善于使用隐写术(Steganography),精准地将目光瞄向大量恶意广告和曝光次数(Impression),此外,他们还具备规避检测能力。

Proofpoint在分析中指出,Proofpoint研究人员发现并分析了自2015年开始运作的Malvertising网络。Proofpoint将其命名为AdGholas,每天感染的设备多达100万台。

其作为首例使用“隐写术”Proofpoint的研究人员称,在路过式恶意软件活动中使用隐写术,这是首例。攻击采用被认为是低风险的“信息披露”漏洞,因此不会引起厂商和研究人员的注意。

攻击者接收来自各种反向链接(源自20多个不同的AdAgency/AdExchange平台)的高品质流量。AdGholas每天吸引的点击量介于100万至500万之间,近10%-20%的点击量被重定向至托管漏洞利用工具(EK)的域名。

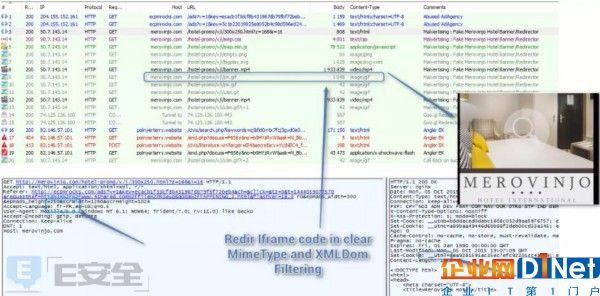

网络犯罪分子使用的域名看似就是合法网站,即巴黎Merovinjo 酒店、 Ec-centre 和Mamaniaca的克隆版。

因地制宜Proofpoint的专家发现,黑客根据用户和地理位置传播不同的恶意软件。

分析指出,Proofppoint与Trend Micro的研究人员经过分析发现,AdGholas的运行方式不尽相同,但都具有同样的多层过滤和混淆方法。例如,以多种方式发送重定向标记,将xhr-sid作为POST响应头发送到GIF,但有时会隐藏在初始着陆页“addStat哈希”的末尾。

Angler EK消失后,AdGholas威胁攻击者沉默了两周,之后于6月末使用相同的域名利用Neutrino EK发起攻击活动。

传送银行木马恶意软件研究人员发现攻击者传送银行木马,例如加拿大的Gozi ISFB、澳大利亚的Terdot.A(又名DELoader)、装载有Godzilla的Terdot.A、以及西班牙的Gootkit。

同时,专家观察到4个不同的Neutrino线程,因为Neutrino不包含内部TDS,而Blackhole、Angler和Nuclear包含TDS。

最近,AdGholas威胁攻击者或紧密的分销合作伙伴运行反向代理,并于4月底提供了EK实例。

AdGholas活动表明,为了隐秘、有效行动,恶意广告活动变得日益复杂。

分析结论Proofpoint分析的主要发现如下:

规模大:AdGholas网络每天吸引的高质量点击流量多达100万至500万。

隐秘性:在路过式恶意软件活动中,这是首次使用隐写术,攻击采用被认为是低风险的“信息披露”漏洞,从而规避被厂商和研究人员发现。

过滤精准:AdGholas采用智能、多步骤过滤技术针对更精准的目标客户系统,包括规避非OEM和非Nvidia/ATI支持的系统。

具有说服力:重定向网站避免引起怀疑,并精准模仿广告机构预期的合法网站提高有效性。

京公网安备 11010502049343号

京公网安备 11010502049343号