今年五月份勒索病毒在全球范围内肆虐,根据媒体报道,中国也受到很大影响,除教育网、校园网以外,北京、上海、江苏、天津等多地的出入境、派出所等公安网也疑似遭遇病毒袭击。这次勒索病毒影响广泛,造成影响之大引起了全球范围的关注。原本事件逐渐平息,但6月27日晚些时候,代号为“Petya”的勒索病毒变种之后继续肆虐。

根据外国媒体报道,俄罗斯石油公司Rosneft、乌克兰国家储蓄银行和政府系统都受到了攻击,仅俄、乌两国就有80多家公司被该病毒感染,就连乌克兰副总理的电脑也不幸中招。全球很多地区和国家都受到了影响。

利用哪些漏洞传播 如何破坏?

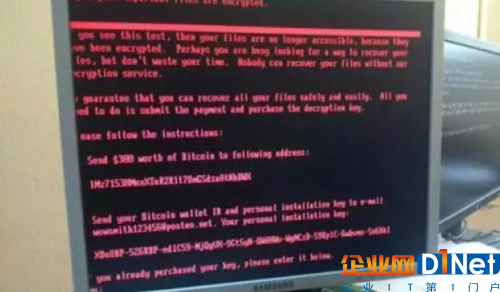

Petya虽然并不是一个合格的勒索病毒,但是造成的破坏性就更加可怕,要知道如果真的有重要资料,虽然付给不法分子赎金的做法我们非常不提倡,但对于很多用户来说似乎是解决的方式之一。当然了我们最终还是要强调支付赎金并不是理性的做法,毕竟能够做病毒勒索钱财的人也不会是什么讲信誉的人,即便是支付了赎金也未必能够解锁,此前苹果iOS设备被恶意锁定勒索的事件常有发生,支付钱款得不到解决的案例也非常常见。

正因为Petya勒索病毒的支付渠道不靠谱,所以导致它的破坏能力更强,除了像其他勒索病毒一样加密锁定文件之外,还会修改硬盘主引导记录(MBR)、加密硬盘文件分配表(MFT),导致电脑不能正常启动。这样一来对于普通用户来说有重要文件就很难恢复了,造成的损失巨大。

病毒首先会遍历所有磁盘,对每个固定磁盘创建一个线程执行文件遍历,文件遍历时会判断文件后缀,针对特殊目录该病毒编码跳过了"C:windows"目录,不会对该目录下的任何文件进行加密。拔掉电源可以挽救加密MFT,但并不能挽回之前在桌面环境下已经被加密的用户文件。

不仅破坏力惊人,而且Petya传播方式利用“永恒之蓝”和“永恒浪漫”两个漏洞,这就导致了它可以通过内网渗透使用系统的WMIC和Sysinternals的PsExec传播,所以即便电脑修复“永恒之蓝”漏洞,只要内网有中毒电脑,仍有被感染的危险。

业内人士认为Petya的传播能力和威胁范围甚至是超过WannaCry病毒的。

不为钱财只为破坏?

一般来说病毒尤其是勒索病毒的目的是索要赎金,一般主要针对一些商业用户和要害PC或者设备终端。如此大规模的传播往往偷鸡不成还容易让自己成为众矢之的,会被更厉害的人物盯上,无论是白帽子还是黑客都会关注到病毒传播的源头。

WannaCry勒索病毒本身已经是不太明智的做法了,但安全团队发现,Petya和以往的勒索病毒有很大不同,甚至和WannaCry勒索病毒也不一样。病毒作者精心设计制作了传播、破坏的功能模块,勒索赎金的模块却制作粗糙、漏洞百出,稍有勒索病毒的常识就知道,病毒作者几乎不太可能拿到赎金。

根据国内火绒安全团队的说法,病毒作者可能根本没打算得到赎金。与其说Petya是勒索病毒,不如说它是披着勒索病毒外衣的反社会人格的恶性病毒,就像当年臭名昭著的CIH等恶性病毒一样,损人不利己,以最大范围的传播和攻击破坏电脑系统为目的。

Petya病毒通常情况下是勒索价值300美金的比特币赎金,但是却没有像常规勒索病毒一样向受害者提供可靠、便捷的付款链接,而是选择用公开的电子信箱来完成赎金支付,很显然,这样做特别粗糙和脆弱。

相比WannaCry病毒Petya利用漏洞使得传播速度更快,但是对勒索病毒更应该关注的支付赎金流程都是草草处理,这一点很奇怪。尤其是新版本的Petya病毒,在内网传播功能上花费了心思。因此旧版本Petya更像是一个真正的勒索病毒,它会为不同用户生成不同的暗网地址以便用户支付赎金。而新版本Petya弱化了支付赎金流程,只是提供了一个简单的邮箱和黑客联系,显然如果是为了勒索至少不会如此简化勒索支付的功能。

病毒爆发后,邮件账户立刻被供应商Posteo关闭,导致赎金交付的流程中断。用一种不可靠、简单的方式敷衍了事,似乎并不关心能否收到赎金。因此目前全球范围内没有一例成功支付赎金,进而解锁了文件和系统的报告。从侧面验证了醉翁之意不在酒的特点。

更猛烈的攻击还在后面?

安全团队的人认为,新Petya的作者熟悉内网渗透流程,同WannaCry的传播相比,即使安装了Windows的全部补丁也不能阻止新Petya在内网的传播。这两次病毒的大面积爆发,更像是黑客攻击“预演”和“实战”。因此提醒广大用户和企业,要更加重视安全问题,谨防更大更猛烈的病毒攻击。

截止到目前,新Petya之后还没有发现其它的变种,更多的都是加壳和修改版。病毒作者似乎销声匿迹,与WannaCry的发作和最终沉寂方式相似,一样是疯狂传播,一样是没有通过赎金真正获利,但是对全球造成的破坏确是存在的,造成破坏背后似乎还隐藏了更大的阴谋。

网上流言四起,有人认为勒索病毒带动的是一大波安全软件和相关服务重新被重视,获利者自然是这些安全企业。当然了种种说法甚至不乏一些阴谋论的论调出现。但大家姑且听之,不足为信。对于消费者来说,如何保护自己,不受病毒侵害才是最重要的。

微软将持续更新

微软表示,Petya勒索病毒是非常复杂的恶意软件,遥测结果显示,Petya受害率远低于预期,受感染的大约只有不到2万台电脑。且受感染的大多数是Windows 7系统。

在今年早些时候,微软就已经推出了漏洞补丁,Windows 10系统只要打开自动更新,应该已经弥补了漏洞。所以Windows 10系统几乎没有受到影响。当然了,关于微软的说法,有人认为或许是为了稳定用户情绪。

另外,在上个月月底发布的Windows 10 Build 16232版本中,微软引入了可控文件夹访问(Controlled folder access)功能。目前正邀请Windows Insider项目成员进行测试,当某些应用在未授权的情况下对这些文件夹进行调整的时候,用户就会收到相关的通知。

全新的Controlled folder access目前已经整合到Windows Defender安全中心中,完整版本有望出现在Windows 10秋季创作者更新中。多个Windows系统文件夹默认处于保护状态,此外用户也可以根据需求自行添加其他路径的文件夹,将图片、文件、视频等文件纳入保护范围内。如果你的电脑感染恶意软件之后,尝试加密锁定文件,那么这项系统能够阻止恶意软件的修改。

老系统用户如何防范?

实际上一些开发人员已经针对今年肆虐的勒索病毒进行了研究,发现了一些阻隔或者解决方法。首先微软已经发布了系统补丁MS17-010用以修复被攻击的系统漏洞,Windows 7等更早的系统应该及时安装。

另外还有一些安全防范有可能起到帮助:

1、使用第三方安全厂商产品的应该即使核实并升级。

2、关闭445、135、137、138、139端口,关闭网络文件共享。

3、及时安装Windows、Office公布的安全漏洞补丁。

4、加强电子邮件安全管理,不要轻易点击不明附件,尤其是rtf、doc等格式的附件。

5、在自己电脑的C:windows目录下新建一个名为perfc的只读文件,就可以有效防止petya的攻击。

京公网安备 11010502049343号

京公网安备 11010502049343号