如果你对朝鲜的“导弹计划”感兴趣,并且对最近朝鲜试射的洲际导弹充满好奇,你可能成为新一轮恶意软件攻击的目标。

7月4日,朝鲜称洲际弹道导弹“火星-14”试射成功。美国官员认为朝鲜可能发射了一枚先前未出现的新型导弹。然而,就在导弹试射后一天,黑客开始利用相关新闻瞄准对朝鲜导弹计划感兴趣的人们。

Talos Intelligence的安全研究人员发现一起新恶意软件攻击活动。攻击者于美国时间7月4日使用KONNI攻击受害者。

KONNI是一款远程访问木马(存在三年多),旨在窃取文件、记录击键、截图、获取系统信息(包括主机名、IP地址、用户名、操作系统版本以及安装的软件)并在被感染的电脑上执行恶意代码。

KONNI的运作方式黑客将电子邮件附件作为初始感染媒介通过可执行文件推送木马,可执行文件会打开伪装成导弹试射文章的Microsoft Office文档,见下图:

文档内容来自韩国联合新闻通讯社7月3日发布的一篇文章。

事实上,除了显示文档内容,这个恶意可执行文件还会释放两个不同版本的KONNI:

C:UsersUsersAppDataLocalMFADataeventeventlog.dll (64 bit)

C:UsersUsersAppDataLocalMFADataeventerrorevent.dll (32 bit)

两个版本的KONNI会被同时释放到64位Windows上,而在32位Windows上只有errorevent.dll。

与先前KONNI攻击活动不同的是,这两个二进制文件通过ASPack打包。在这个两个二进制文件中,释放的恶意软件会立即通过rundll32.exe执行,创建以下任意一个注册密钥,以确保这款恶意软件的持久性,并在被感染系统重启过程中执行。

HKCUSOFTWAREMicrosoftWindowsCurrentVersionRunRTHDVCPE

HKCUSOFTWAREMicrosoftWindowsCurrentVersionRunRTHDVCP

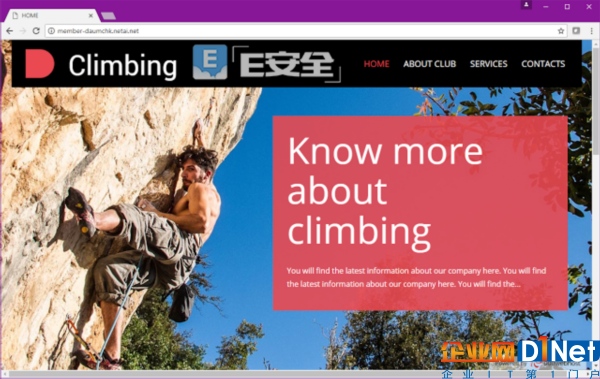

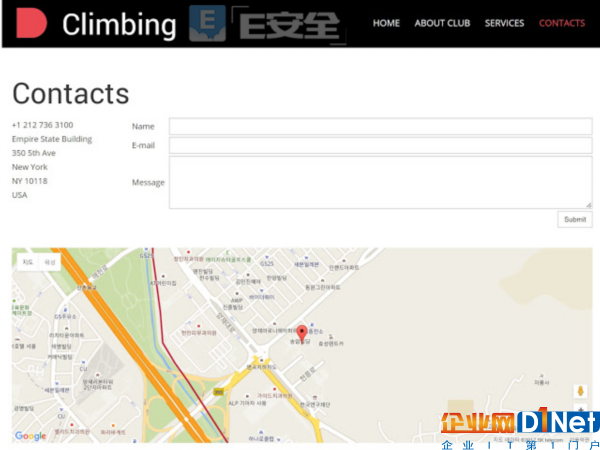

伪装成合法的登山俱乐部网站KONNI在伪装成合法登山俱乐部的网站(member-daumchk[.]netai[.]net)上使用了新的命令与控制服务器,但这个网站实际上不包含任何真实的内容,但包含内容管理系统的默认内容。

当HTTP向/weget/download.php、/weget/uploadtm.php或/weget/upload.php发送请求时,这款恶意软件的命令与控制服务器会产生流量。

此外,该网站还包含以美国联系地址,但地址下方的地图却将地址指向韩国首尔。

研究人员总结称,与KONNI有关联的威胁攻击者通常会使用与朝鲜相关的诱饵文档,而这起攻击是个例外。但是,对比来自第三方的可信服诱饵文档,这个诱饵网站的内容看起来不合法。尽管如此,威胁攻击者仍在继续活跃,并不断开发这款恶意软件的升级版本。对这份诱饵文档内容感兴趣的组织机构应当确保防御这类攻击活动。

建议用户不要随意打开来路不明的电子邮件以及其中包含的附件,切勿点击附件中包含的链接。此外,确保更新系统以及反病毒软件,更新病毒库等。

京公网安备 11010502049343号

京公网安备 11010502049343号