上周,各家美国媒体对于俄罗斯发动对于美国能源及核能系统的攻击而脸色大变,议论纷纷。而这个“大新闻”的开端,来自于美国国土安全部 DHS 和联邦调查局 FBI 发出的联合警报:

涉及能源系统的公司应当小心黑客的攻击活动!

入侵美国能源系统!

美国能源部表示,它正在与受影响的公司合作。此次自五月开始的袭击波及美国至少十家电力公司,其中还包括堪萨斯州的 Wolf Creek 核电站。而相关的安全研究则揭示出黑客目前仍然将目标对准工控系统,并且在过去攻击的经验上,巧妙地使用“模版注入”的方式隐匿恶意文档,实施网络钓鱼,并试图获取相关能源企业的身份凭证。不仅如此,由于黑客响应安全分析的速度还十分之快,目前尚未得到准确的攻击影响及结果。

攻击者可能是俄罗斯相关组织

根据“纽约时报”的报道,站在袭击事件背后的被认为是俄罗斯的网络间谍小组。该组织的代号为 Energetic Bear,也有其他安全报告中将其称为 Dragonfly 或者 Crouching Yeti。自2010年以来,该组织一直保持活跃,估计至少在2014年就将能源部门作为实施入侵的攻击目标。

Energetic Bear !?

而在 DHS 与 FBI 的联合预警中给出了攻击者目标列表,其中目标之一的 Wolf Creek核电站位于堪萨斯州伯灵顿。 纽约时报没有详细提及这次网络攻击的性质,但在所发布的预警中对于这次袭击威胁的安全评级达到第二高的级别。

“模版注入”攻击方式分析

现在的攻击者不断试图寻找新方法,通过电子邮件发送恶意软件给目标用户。通常,作为附件发送给网络钓鱼邮件的恶意 Word 文档本身会包含执行恶意代码的脚本或者宏。而此次攻击中,附件本身没有恶意代码,而是巧妙地利用一种旧的攻击方法窃取凭证。

攻击者使用了鱼叉式网络钓鱼方式

许多人担心这次的袭击是类似于 2015 年和 2016 年冬季乌克兰能源网络所遭受的黑客袭击。之前发生在乌克兰的攻击主要是使用了 BlackEnergy和 Industroyer恶意软件所致。

之前,思科的 Talos 安全部门公布了更多当时的细节,我们也得以了解到这次网络攻击的严重程度究竟如何。

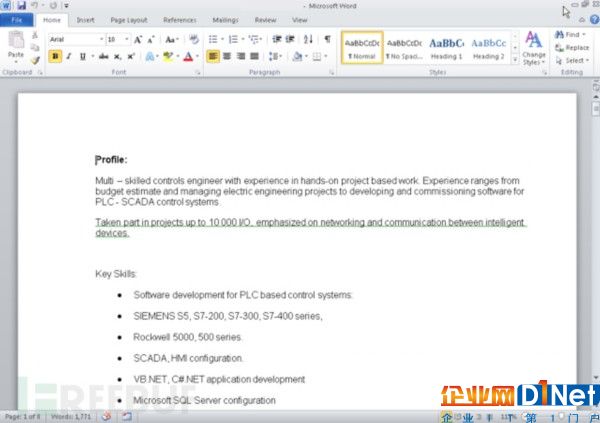

自从2017年5月以来,Energetic Bear组织开始向能源部门的公司发送了一波电子邮件。这些恶意电子邮件包含伪装成的简历文件或者环境报告的 DOCX 文件。

某个进行分析的DOCX附件

使用 DOCX 文件获取身份凭证

思科指出,一开始对这些 DOCX 文件进行初步分析时,他们预料应该会在可疑邮件中发现一些恶意 VBA 宏或者其他脚本。然而实际上他们没有发现任何宏或 EXP ——这些附件文件看上去毫无问题,几乎迷惑了他们的研究人员。

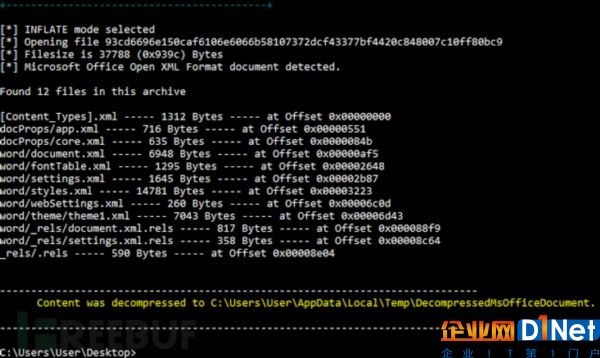

使用 oletools 工具进行分析后的结果

然后他们使用另一个相似的检测工具进行检测结果的确认:

对于 DOCX 文件进行检测分析,得到的结果

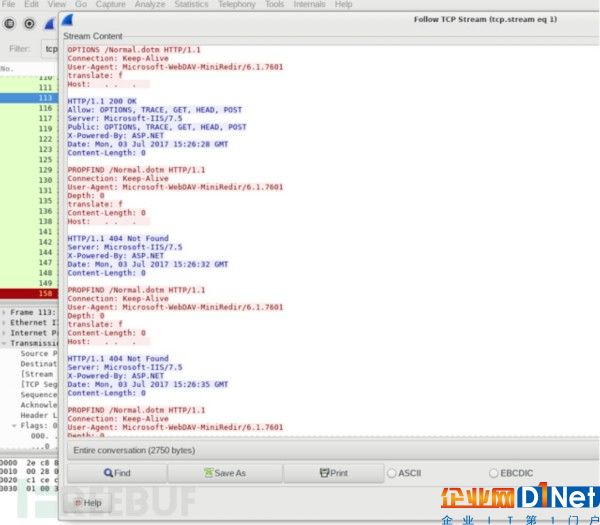

第二次的检测中,研究人员也没有发现任何预料中的常用手段。在他们设定好相关IP的沙盒中,这个文件样本获取到了 IP ,但在沙盒运行时他们却发现服务器不再接受这些请求。所以,他们进行了其他线索的调查。在封闭环境中设置了 TCP 80 端口的监听,研究员想看看是不是会发生什么事情。

这样,他们注意到了Microsoft Office载入时的开始屏幕上的一个“有趣”的状态消息:

Word 试图载入一个模版

所谓“模版注入”(Template Injection)

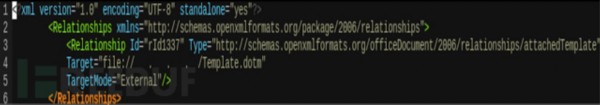

这份文档开始尝试从某个 IP 载入一个模版文件,但没有连接上研究员设置在 TCP 80 端口的陷阱。不过,研究员实时捕捉到一次失败的 TCP 445 握手。于此,可以开始手动解析文档的内容了解有关的IP地址了。尽管没有恶意代码的注入,研究员发现了一个模版注入的实例。

在文档中发现模版注入

原来,这个攻击利用恶意 SMB 服务器来在暗处“悄悄地”收集用户身份凭据。如样本中这个文件这样,现在可以看到,注入的模板用于通过 SMB 建立与外部服务器的连接。但另一方面,这并不能解释为什么这个样本还会尝试通过 TCP 80 端口进行会话。而在研究员进一步研究之后,原因可能在于主机的网络偏好,在请求模版时 WebDAV 连接会通过 SMB 会话建立。

所以说,此次攻击中伪装成简历和环境报告的 DOCX 恶意文档完全不依赖传统方法(如 VBA 宏或其他嵌入式脚本)来递送恶意软件。攻击者采用的是当用户打开作为诱饵的文档时,启动 Word 应用程序,然后从攻击者控制的 SMB 服务器加载模板文件。

与开源工具 Phishery 的联系

通过使本地主机连接到远程SMB服务器,攻击者其实是在试图欺骗本地计算机披露本地网络的身份凭据——这种被称作模版注入(Template Injection)的攻击方法是一个相当古老的技巧了,在过去的许多攻击中都曾使用过。

研究人员发现这次使用的“模板注入”攻击与名为 Phishery 的开源工具之间存在一定联系。

但不清楚相似之处是否只是巧合,还是因为黑客修改使用了过去的工具,又或者只是出于混淆调查人员的目的才这样做?

工控安全防护公司创始人 Galina Antova 说,

我们认为,目前黑客的行动可能旨在窃取凭证信息,而不是直接的窃取能源规划和其他敏感商业信息。攻击者希望是能够窃取足够的信息,保障之后能够继续访问对于这一关键基础设施的工业控制系统。

攻击结果尚不明晰,如何应对工控系统安全挑战?

针对关键基础设施的网络攻击是我们必须面对的最严重的国家安全挑战之一。

能源、核能、和其他关键基础设施,如今成为网络攻击虎视眈眈的目标之一。而在之前5月11日,特朗普总统曾签署过一项行政命令,以加强联邦网络和关键基础设施的网络安全防范。该命令要求政府机构与安全公司合作,减轻风险,并帮助捍卫关键基础设施组织,该命令专门针对“网络安全事故造成的电力中断和长时间停电”的威胁。

前能源委员会主席 Jon Wellinghoff

联邦能源监管委员会前主席 Jon Wellinghoff 则在上周接受采访时表示

尽管近年来美国关键基础设施系统的安全性有所改善,但仍然容易受到先进的黑客攻击,特别是那些使用从 CIA 泄露工具的黑客。

尽管得到了上述研究结果,思科仍然表示,攻击中所涉及到的大部分设备和服务器在他们进行威胁分析时都陆续开始关闭,意味着攻击者正在迅速响应,毁尸灭迹。

目前所进行的攻击,可能只是对于能源部门或其他目标的初次侦查,攻击者是否成功实施了侦察活动目前仍在调查中,并没有得到明确的结果,但所有被盯上了的相关组织需要更换内部凭证以确保安全。

此外,由于攻击组织的主要 C&C 服务器已经关闭,我们也无法知道攻击方是否已经成功使用凭证进入内部系统,并在浏览恶意邮件的那些计算机上安装了恶意程序。相关部门的企业应当小心遗留下恶意软件的可能。

*参考来源:NYT/bloomberg/securityweek/bleepingcomputer,Elaine编译,转载请注明FreeBuf.COM

京公网安备 11010502049343号

京公网安备 11010502049343号