Forcepoint安全研究员称,Ursnif银行木马又出新变种,融入基于鼠标位置和文件时间戳的反沙箱功能,可盗取雷鸟(Thunderbird)邮件客户端数据。

Ursnif恶意软件家族至少自2013年起便已面世,主要用于盗取包含密码在内的敏感信息。最近的变种被观察到在测试各种沙箱逃逸技术。

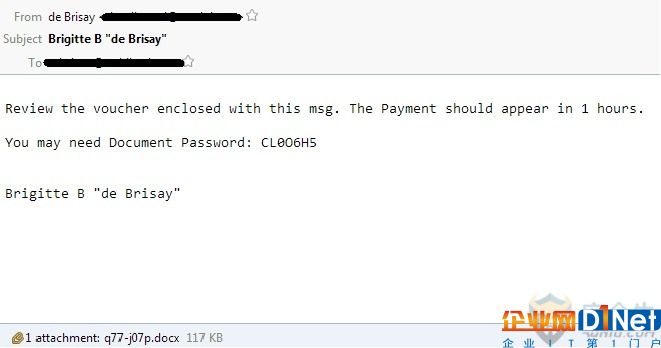

新发现的变种通过恶意邮件投放,邮件附件为加密Word文档,正文则给出了该文档的明文密码。恶意文档中包含数个经过混淆处理的VBS文件,旨在通过WMI加载恶意DLL。

该附件一被解密,就会释放出3个OLE文档图标,后缀名显示为“docx”,引诱用户直接双击这些文件。但实际上,这是3个VBS脚本,打包了用大量垃圾脚本高度混淆过的代码,其中的正常逻辑淹没在垃圾脚本中让人无从发现。

感染过程中会释放一个DLL,用以自查完整性,然后执行反沙箱和反虚拟机检查,创建自启动注册表键形成驻留,再将自身注入到“explorer.exe”进程中。

新恶意软件变体的反沙箱算法,用当前鼠标坐标与之前记录的鼠标坐标之间的差异,来检测鼠标移动——因为沙箱环境中鼠标是不动的。坐标差值再用来“暴力破解”其自身解密密钥。

该解密密钥是用来解码API、隐藏PE文件、同步对象、注册表数据、URL的全局常量。第2个DLL文件会从自身数据段抽取出另一个PE文件(也是DLL文件),释放到临时缓冲区里,注入到“explorer.exe”进程中。

解码操作在运行时完成,意味着内存分析器抓取不到该恶意软件内存的整个明文字符串流。

京公网安备 11010502049343号

京公网安备 11010502049343号