FireEye作为曾经全球最大的互联网安全公司、安全界的神话之一,昨日(7月31日)却被曝出旗下位于弗吉尼亚州的Mandiant公司一位高级威胁情报分析师的个人电脑被黑客组织入侵,并渗透进公司内网获取大量机密资料。

一个自称“31337”(E安全注:当黑客编写漏洞开发程序时,他们通常会留下一个签名,其中最声名狼藉的一个就是elite。如果将eleet转换成数字,它就是31337,而当它是指他们的能力时,elite=eleet,表示精英。)的黑客组织表示他们作为黑帽黑客,没有人理解到攻破高度安全的网络并绕过目标网络当中部署的每一种现有安全措施所需要的奉献精神。该黑客组织声称自己的行为并非出于经济目的,而是为了达成他人无法达成的高度,并享受由此给对方带来的痛苦。然而一次又一次,总会有安全专家站出来希望对这种心理进行病态解读,并把他们的入侵计划描述得如地狱一般邪恶。

“31337”一直试图躲避这些脑回路精奇的“分析师”,避免“分析师”利用攻击痕迹追踪到他们并借此证明“分析师”比他们更为出色。

现在,“31337”想要打破这种被动局面!于是该黑客组织发起了名为#LeakTheAnalyst的网络攻击行动,通过Facebook、领英以及Twitter等对“分析师”进行追踪,获取分析师们所拥有的一切资料信息及实际物理地址,并在网络安全领域彻底践踏他们的尊严。在#LeakTheAnalyst行动当中,“31337”的座右铭是:

如果他们要把我们送进地狱,那我们就要抢先一步把地狱带到他们身边; 否则一切都将太迟……

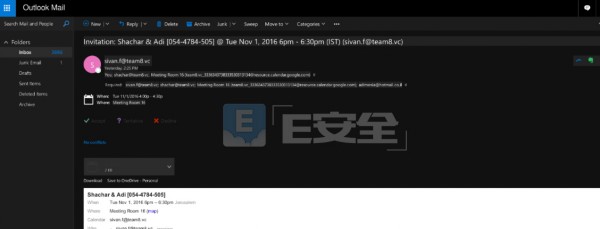

“31337”入侵Mandiant“31337”发表声明称,此次行动是自2016年起通过入侵Mandiant公司一位名叫艾迪·普瑞茨(Adi Peretz)的高级威胁情报分析工程师电脑获取了大量内部资料,其中包含内部邮件数据、网络拓扑结构,还有Mandiant FireEye WebEx、Mandiant FireEye JIRA、员工电子邮件、Amazon帐户的部分内部文件。该黑客组织表示控制这名工程师的电脑已长达一年,还对其进行GPS跟踪。

目标:Mandiant、FieEye、各位高层人物

初始访问:2016年

最终访问:2017年

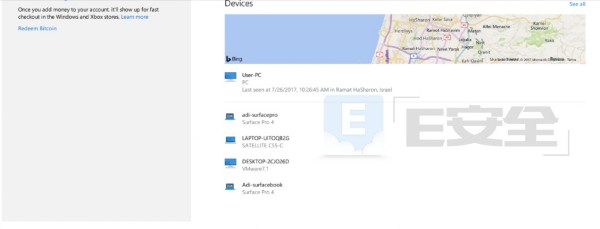

受害者1号资料:姓名: 艾迪·普瑞茨(Adi Peretz)

行动代号:肌肉先生(Mr. Muscle,又称FatFuck)

职位:Mandiant公司高级威胁情报分析师

一级目标:Chrome浏览器、火狐浏览器、Windows

潜在二级目标:

Outlook联系人(HVT)

以色列总理办公室

Mandiant公司

FireEye公司内部网络

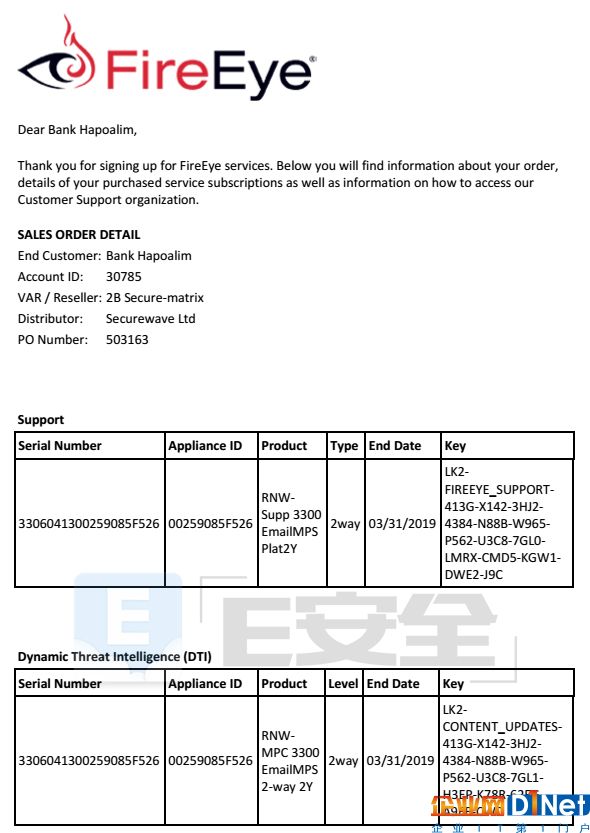

Hapoalim银行

领英联系人

第三方承包商

未来事件:7月25日——艾迪对诺华公司进行人力资源面试(可能已被取消:))

入侵深度:

Mandiant公司内部网络及其客户数据已经被入侵(可能分别进行泄露)

凭证(Mandiant-FireEye文档、Mandiant-FireEye WebEx、Mandiant-FireEye JIRA、员工电子邮件、Amazon帐户、领英帐号以及利用这些帐户可能获取到的更多信息:))

全面访问受害者的领英个人资料

全面访问受害者的实时帐户(包括全面控制其个人Windows设备、2016年至2017年期间追踪受害者在线GPS位置、OneDrive、官方日历活动、联系人、帐单地址(爱尔兰与以色列))

Paypal发票

泄露信息:

受害者的地理位置

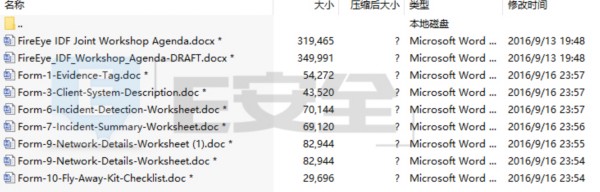

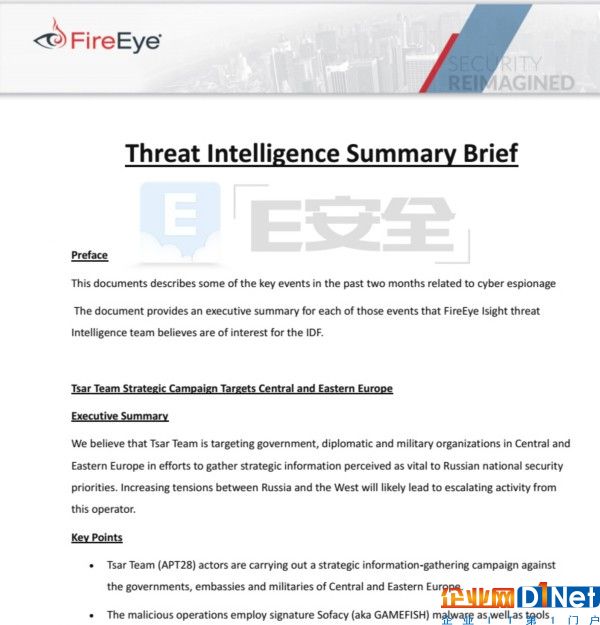

机密文件

凭证

个人密码模式

完整的业务与个人电子邮件转储

FireEye许可

个人联系人

FireEye 工作表

网络拓扑图(可能来自FireEye公司核心分析实验室)

领英联系人(潜在二级目标)

更多机密文件还未披露该黑客组织在声明中透露其手中还握有该公司更多的“关键性机密文件”、以及(可能是 FireEye 核心分析实验室的)网络拓扑图,并表示之后将单独公布 Mandiant 内部网络及其客户数据。

Fireeye的初步回应根据初步分析,多位独立分析师表示,目前尚没有任何证据能够证明Mandiant(Fireeye)公司有任何一台设备确实遭遇入侵。

卡巴斯基实验室公司研究人员埃杜·诺尔(Ido Naor)评论称:

“#leakTheAnalyst行动中只有一台工作站似乎受到感染,且此泄露的内容不会对Mandiant的核心资产造成任何损害。”

研究人员汉纳·纳坦(Hanan Natan)也赞同称:

“目前的#leakTheAnalyst转储内容中并未包含任何Mandiant公司网络遭遇入侵的确切证据。”

作为回应,FireEye公司发布了一项初步声明,指责社交媒体泄露其敏感信息。

我们看到Mandiant公司员工的社交媒体帐号遭遇入侵的相关报道。我们立即对这一情况进行调查,并采取步骤以限制进一步信息泄露。我们的调查仍在继续,但到目前为止,我们还没有发现FireEye或者Mandiant的业务系统受到威胁。

关于Mandiant创始人系特工出身,曾效力于五角大楼2004年,美国空军情报中心退役军官凯文·曼迪亚(Kevin Mandia)在弗吉尼亚州创办了Red Cliff Consulting(赤壁顾问公司),随后在2006年更名为现在的Mandiant。

它的“秘密武器”就是对威胁情报的预知能力,以及能够知晓公司在哪、如何,被破解的能力,这让Mandiant成为了美国第一家以快速反应为核心竞争力的安全公司。

凯文·曼迪亚有20年的信息安全从业经历,最重要的是,他的职业生涯开端是在美国空军:五角大楼第七通信部计算机安全官员。之后,凯文·曼迪亚又以特工身份加入了美国空军特别调查办公室(AFOSI),担任网络犯罪侦查员。在企业领域,他曾效力于军工巨头洛克希德 马丁以及McAfee。

Mandiant:一家开在中情局附近的安全公司与扎堆在美国西海岸的科技公司不同的是,Mandiant公司位于弗吉尼亚州的亚历山大市,距离美国著名的“国营情报机构”——中央情报局仅20英里,不到半小时的车程,位于费尔法克斯县的中情局离亚历山大市距离是比较近的。弗吉尼亚州毗邻哥伦比亚特区,是美国众多政府机构的驻地。

此外,从联邦调查局查询到的文档也说明Mandiant是一家具备“参与执法活动资格”的公司。在这份文件中,FBI向参与某案侦办数家私人机构致谢,其中包括Mandiant。

2013年2月19日,Mandiant公布了指责中国军方黑客袭击141家企业的细节追踪报告,指证称中国军方窃取了这些企业的商业机密。

2013年12月30日,安全厂商FireEye以总价值10亿美元的股票和现金收购了Mandiant安全公司。

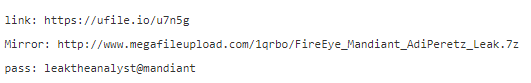

相关资料

(E安全提示,下载有风险,请注意保护自身网络安全!)

猫捉老鼠,乃“一物降一物”,但为什么老鼠能戏弄猫呢?答案是,老鼠研究了猫,发现了猫的弱点。

京公网安备 11010502049343号

京公网安备 11010502049343号