目前在全球范围内有近1.12亿的互联汽车,汽车网络安全的全球市场预计将成倍增长,至2024年收入将接近50亿美元。

互联汽车:指那些有互联网,通过远程连接,内置一个调制解调器或一个配对设备,如移动电话或其他设备的车辆。

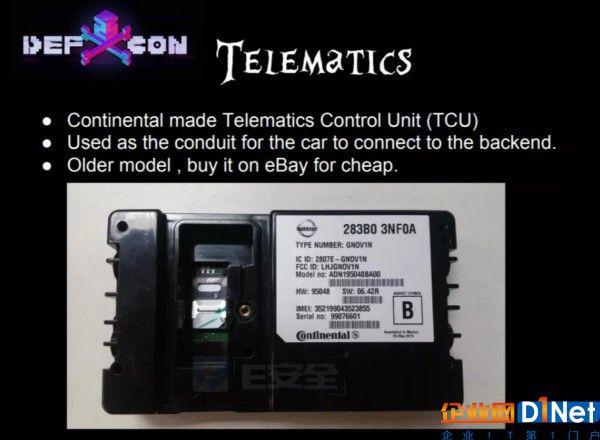

三位安全研究人员发现由Continental AG公司(德国大陆集团,全球500强,是世界领先的汽车配套产品供应商之一。)生产的远程信息处理控制单元(简称TCU)存在安全漏洞,且已经影响到使用该TCU的宝马、福特、英菲尼迪以及日产(NISSAN )等品牌的多款车型。

相关研究人员为来自McAfee公司高级威胁研究小组的麦基·什卡托夫、杰西·迈克尔以及奥莱克山卓·巴扎纽克(@jessemichael、@HackingThings、@ABazhaniuk)。该研究小组在本届DEF CON安全大会上发表了这项发现。

TCU漏洞:CVE-2017-9633、CVE-2017-9647此次曝光的TCU属于车辆之间用于数据传输的2G调制解调器,其能够实现车辆与远程管理工具(例如Web面板以及移动应用程序)之间的通信。

该研究小组发现的两项安全漏洞会影响到使用S-God 2(PMB 8876)蜂窝基带芯片组的TCU。

漏洞A:编号CVE-2017-9647,是涉及TCU内AT通信处理组件的基于堆栈缓冲区溢出漏洞。该漏洞可能由以物理方式访问车辆的攻击者加以利用。

漏洞B:编号CVE-2017-9633,存在于临时移动用户身份(简称TMSI)机制当中,可能被攻击者用于访问并控制内存。该漏洞允许攻击者以远程方式利用。

以下为相关说明:

“基于堆栈的缓冲区溢出漏洞CWE-121:攻击者以物理方式接入该TCU,并可利用AT命令处理机制中存在的缓冲区溢出条件在该TCU的基带无线电处理器上执行任意代码。”

“内存缓冲区边界内不受限操作CWE-119:这项存在于临时移动用户身份(简称TMSI)机制中的安全漏洞可能允许攻击者访问并控制内存。这可能允许其在TCU的基带无线电处理器上以远程方式执行代码。”

ICS-CERT此前还曾发布一项针对Continental AG公司英飞凌S-Gold 2(PMB 8876)芯片组的安全漏洞警告。

ICS-CERT在发布的警告中指出:

“成功利用这些漏洞可能允许远程攻击者执行任意代码,并使其得以禁用车辆中的信息娱乐系统并影响到车辆的正常功能。根据受影响汽车制造商的说明,这些漏洞并不会直接影响到车辆的关键性安全功能。”

受影响的车型以下为采用此款TCU的具体车型:

一、宝马2009年至2010年期间多款车型。

二、福特福特通过编程方式更新2G调制解调器的作法近年来得以广泛普及,因此受漏洞影响的仅限配备这种陈旧技术的P-HEV车型,且数量比较有限。

三、英菲尼迪英菲尼迪 2013 JX35

英菲尼迪 2014-2016 QX60

英菲尼迪 2014-2016 QX60 Hybrid

英菲尼迪 2014-2015 QX50

英菲尼迪 2014-2015 QX50 Hybrid

英菲尼迪 2013 M37/M56

英菲尼迪 2014-2016 Q70

英菲尼迪 2014-2016 Q70L

英菲尼迪 2015-2016 Q70 Hybrid

英菲尼迪 2013 QX56

英菲尼迪 2014-2016 QX 80

四、日产(NISSAN )2011-2015 聆风

根据受影响汽车制造商的说法,上述安全漏洞只能被用于访问车载信息娱乐系统。

日产(NISSAN )方面表示,其将以免费方式帮助一切受影响客户禁用该2G调制解调器(TCU)。英菲尼迪公司也给出了同样的解决方案。

而宝马方面仅表示“将为受影响客户提供服务措施”。

福特公司于2016年开始即全面禁用一切2G调制解调器装置。

京公网安备 11010502049343号

京公网安备 11010502049343号