最近一份研究报告显示,隐秘黑客组织使用云端基础设施对《财富》2000强公司高管的Microsoft Office 365登录信息实施“低调而缓慢”的暴力破解(Brute Force)攻击。

云安全服务提供商Skyhigh Networks 今年早些时候发现“云上云”(Cloud-on-Cloud)攻击,网络犯罪分子或间谍组织似乎在利用云端基础设施隐藏身份、攻击来源或攻击本身。

更多攻击者瞄准企业高管这份研究强调,当迁移至云端时,企业面临的安全问题更加复杂。

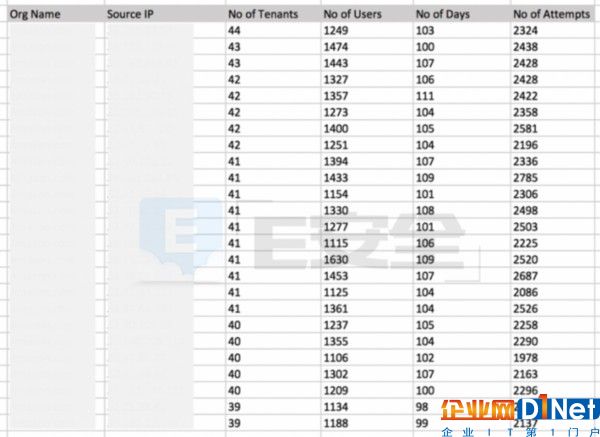

Skyhigh高级工程副总裁斯莱沃密尔·尼基尔表示,这些攻击来自多个云服务提供商,并针对多名Skyhigh客户展开攻击。攻击者表现得“低调而缓慢…意在隐秘实施攻击”。

尼基尔指出,事实上,Skyhigh之所以能发现攻击,是因为他们能关联每个企业客户和多个企业客户员工的Office 365 API登录数据。Skyhigh发布博文指出,攻击者针对的是企业内部多个部门的少数高管。

尼基尔还表示,攻击者故意错开时间,并使用不同的IP地址发起攻击,这些攻击似乎并未针对特定垂直行业或特定地理区域的企业。

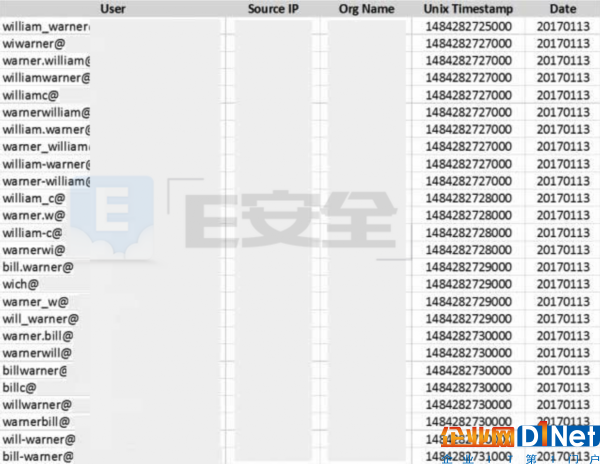

尼基尔指出,暴力破解攻击通常会多次尝试猜测账号密码。然而,在这起案例中,攻击者使用不同的用户名(例如first.last、firstlast、first_last)尝试登录,这表明他们已经获取或着认为自己获取了一些员工账号名称和密码组合。而目前密码重用现象相当普遍,大规模数据泄露暴露了数百万用户名和密码组合。

Skyhigh在博文中写到,2017年初开始约6个月的时间里,Skyhigh最终发现超过10万次失败的Office 365登录尝试,这些尝试来自67个不同的IP地址,其目标是48个不同的企业。

借用云服务的攻击者难追查发现IP地址是获取证据识别攻击者的种方式。

然而,如果攻击源自云端实例,IP地址仅能判断攻击来自哪个云服务提供商,而非租用云服务的企业,更不用说攻击者的身份了。

尼基尔承认,攻击的云实例是否是攻击者租用的?或在承租人不知情的情况下被入侵用来实施攻击的?无从得知。

产品管理副总裁安纳德·拉马纳坦表示,当Skyhigh向托管攻击IP的提供商报告攻击情况时,得到的回复均是“谢谢,我们将着手负责处理。”

他拒绝披露这些云提供商的名称,但这些非公开回应只能说明,随着企业将IT网络迁移至云端,网络安全人员面临着复杂的新问题。

诸如Skyhigh这类云访问安全代理(CASB)是快速增长的市场领域,其主要驱动力是云服务基础设施缺乏可见性。

使用云服务应注意哪些安全?Gartner分析师今年发布的CASB市场分析报告指出,迅速采用云服务让许多安全团队措手不及,需要解决的问题是了解云环境中的用户、设备和数据应用交互,要了解“如何在他人的系统中确保数据安全?”

此外,去年年底Forrester发布的分析报告指出,随着企业数据迁移至云端,问题应不再是“是否应当将数据迁移至云端?”而是“应采取哪些安全预防措施将数据迁移至云端?”

京公网安备 11010502049343号

京公网安备 11010502049343号