由于恶意的广告SDK(软件开发工具包)的植入,超过500个安卓应用程序可能已被用于秘密植入间谍软件,从Google Play商店共集中下载超过1亿次。

应用程序开发人员不知道,这些恶意的广告SDK包含了从其用户产品中窃取数据的代码。

▲一些以前包含恶意软件的应用程序——但现在已经清除了

图片:Outlook

然而,Lookout的安全研究人员发现许多应用程序开发人员无意中部署了一个名为Igexin的流氓SDK,可以利用它来进行恶意活动。

Google已经明确了Igexin的破坏性,所有受到攻击的应用程序现已从Play Store中删除,它们被替换成新的干净的版本。

研究人员在Google Play上提供了以前感染过的应用程序的两个具体例子:一个名为SelfieCity的摄影应用程序,下载量超过五百万次;还有一个名为LuckyCash的应用程序,已下载了超过一百万次。Lookout已经确认,这些应用程序最先受到感染。

其他受感染的应用程序(未单独识别的)包括针对青少年的游戏,超过5000万次下载;还有一个天气应用程序和一个照片应用程序,下载量在一百万到五百万之间;以及一个互联网广播应用程序有五十万和一百万的下载。

从Google Play商店下载的各种其他应用程序,包括教育、健康和健身、旅游、表情符号和家庭摄像机等,也被发现已竟被植入间谍软件。

最终,这些受感染的应用程序有可能将超过1亿部安卓手机变成恶意的间谍设备,使用户的隐私受到极大威胁。

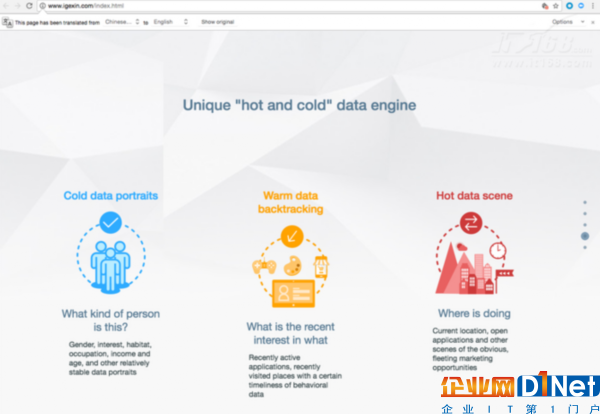

来自中国的Igexin推广声称利用数据提供的信息,例如兴趣、职业、收入和位置等,有利于广告的推广。

▲翻译成英文版本的Igexin网站,提供广告服务。图片:Outlook

Lookout研究人员在审查已知有分布式恶意软件的IP地址和服务器通信的其他应用程序时,开始调查Igexin。他们发现许多应用程序的请求都是由Igexin ad SDK使用的端点进行的。

这是一个警报,因为这种流量通常由恶意软件分销商使用,恶意软件分销商专门将其恶意的有效内容隐藏在似乎合法的应用中。

应用程序开发人员将不会意识到SDK滥用数据收集的应用程序权限:此功能并不明显,恶意代码背后的人员可随时更改。

Igexin代码中发现的最多的恶意功能是日志过滤,可能使潜在威胁能够利用各种用户数据进行隐藏。这些应用程序也使用了PhoneStateListener,这是Android应用程序开发人员工具中的合法工具,但是能够记录有关呼叫的详细信息。受感染的应用程序没有指示他们可以注册呼叫次数和使用的号码。

尽管许多应用程序已被删除,但绝大多数下载了这些危险应用程序的用户也不太可能知道他们有可能面临风险,因为应用程序缺乏任何召回措施——用户必须要遵循说明更新应用程序才行了。

虽然Google保留了其14亿安卓用户中绝大多数安全的恶意软件,恶意应用程序仍然经常进入官方商店,恶意应用程序通常采用各种混淆技术来避免安全检查。

原文地址:http://www.zdnet.com/article/500-android-apps-found-to-secretly-contain-data-stealing-spyware/

作者:Danny Palmer

京公网安备 11010502049343号

京公网安备 11010502049343号