9月1日讯 全球知名安全软件公司ESET 8月30日发布研究报告,指出俄罗斯臭名昭著的网络间谍组织Turla使用隐秘后门“Gazer”监控全球的领事馆和大使馆。

Gazer的成功之处在于使用先进的方法监控预期目标,能长期潜伏在被感染的设备中,施展隐藏术设法长期窃取数据。

ESET的研究人员发现,Gazer设法感染全球大量电脑,多数受害者位于欧洲。ESET查看攻击分子利用Gazer发起的不同间谍活动之后发现,Gazer的主要目标似乎是东南欧及前苏联国家。

Turla组织Turla组织过去的攻击活动分两个阶段,其特点如下:

目标机构为大使馆和政府部门。

传送第一阶段的后门,例如Skipper。

部署第二个隐藏后门,例如Gazer、Carbon和Kazuar。

第二阶段的后门将被黑合法网站作为代理通过控制与命令服务器(C&C服务器)接收攻击分子的加密指令。

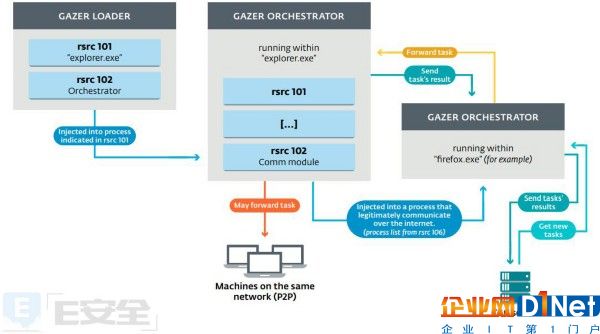

Gazer与其它Turla工具的异同Gazer用C++编写,与Turla APT家族的其它恶意软件具有相似之处。事实上,Gazer、Carbon和Kazuar都可以从C&C服务器接收加密任务,通过被感染设备或网络中的另一台设备执行任务。这三款恶意软件均使用加密容器存储组件,此外还会将行动记录在文件中。

C&C服务器列表经过加密处理,并嵌入Gazer PE资源,这些资源均是充当第一层代理的被黑合法网站,这些网站大多数使用WordPress内容管理系统(CMS)。这也是Turla APT组织惯用的战术。

此外,嵌入Gazer样本的其中一个C&C服务器曾用于Jscript后门“Kopiluak”。

Gazer更具隐蔽性Gazer、Carbon和Kazuar具有类似的进程列表,可作为目标注入模块,与嵌入二进制文件的C&C 服务器通信。样本不同,包含该列表的资源也会有所变化,开发人员可能会为系统中安装的程序定制,例如,有些样本上的进程名称为“safari.exe”。

相比较而言,Gazer更善于躲避检测,修改了代码中的字符串,并安全清除文件。

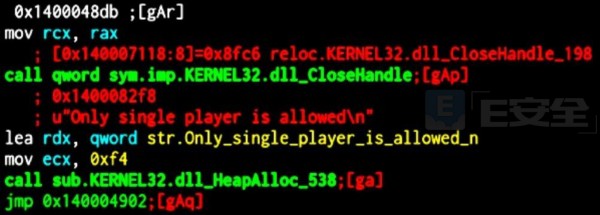

ESET研究团队在Gazer恶意软件样本中发现,攻击分子修改了大多数字符串,在代码中插入与视频游戏文件相关的语句。

自定义加密Gazer的开发人员广泛使用加密,他们不会使用Windows Crypto API,似乎也不会使用任何公共库,使用,Gazer开发人员使用自己的3DES和RSA库。

Gazer的组件结构如下:

专家建议,所有组织机构,无论政府、外交、执法机构或传统企业需严肃对待当今复杂的威胁,并采取分层防御降低入侵风险。

京公网安备 11010502049343号

京公网安备 11010502049343号