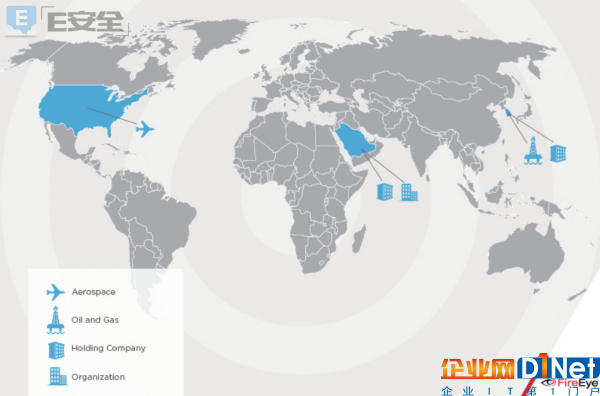

根据美国网络安全厂商FireEye公司于本周三发布的最新研究结果,某伊朗黑客组织至少自2013年来一直针对沙特阿拉伯、韩国以及美国的各航空航天与能源企业开展入侵活动,并将此作为其大规模网络间谍活动的一部分,旨在大量收集情报并窃取商业机密。

APT33黑客组织或与伊朗政府有关该高级持续威胁(APT)组织被FireEye公司标记为APT33。在本周三的报告当中,FireEye公司还提出了与该组织近期活动相关的一个独特观点——这支伊朗黑客团队很可能与今年3月被卡巴斯基实验室命名为“StoneDrill”的黑客活动有关。而根据以往攻击当中偶然遗漏的资料,分析人士还认定APT33与伊朗政府有所关联。

截至目前,该组织的主要活动集中在向目标网络发送包含恶意HTML链接的钓鱼邮件,旨在利用被称为“TURNEDUP”的一种定制化后门以感染目标计算机。但也有证据表明,该黑客组织亦有能力针对有价值基础设施企业进行数据清除类攻击活动。

APT33方面使用一款名为“DROPSHOT”的“投弹”工具,此工具与此前其它伊朗黑客组织曾经使用的破坏性恶意软件有所关联。而共享工具方案的作法可能代表着,APT33与其它已知伊朗黑客组织也许存在往来。

FireEye公司的一位研究人员报告称,“尽管我们仅直接观察到APT33利用DROPSHOT交付TURNEDUP后门,但我们同时也在其它案例当中发现多起利用DROPSHOT注入恶意软件SHAPESHIFT的作法。SHAPESHIFT恶意软件能够清除磁盘内容、擦除分卷并删除文件,具体取决于其配置方式。”

APT33目标定位配置文件

APT33注册有多个域名,并借此将自身伪装为航空公司及欧美承包商。这些网站在设计上尽可能贴近沙特阿拉伯的合法企业,但其中却充斥着大量伪造信息。这些域名亦很可能被应用到网络钓鱼邮件中,旨在强化对受害者的诱导能力。

FireEye公司情报分析总监John Hultquist(约翰·赫尔特奎斯特)指出,“从我们的角度来看,这很像是一次经典的间谍活动,而且未来也许将引发更为严重的破坏性后果。这说明伊朗正在努力建立网络能力,以供其不同团队加进行使用。”

这已经不是伊朗第一次因针对外国实体发动网络攻击而受到谴责。卡巴斯基实验室、FireEye、RSA乃至Palo Alto Networks等各大知名网络安全企业都曾经发现与伊朗黑客组织相关的数据窃取行为;而其也被NewsCaster、RocketKitten以及GreenBug等各厂商命名为不同的名号。

伊朗正在大力发展远程情报收集能力FireEye公司的调查结果则再次强调,伊朗政府正在持续投入数额可观的资金,旨在建立起一支有能力进行远程情报收集、发动破坏性攻击、窃取知识产权的专业黑客队伍。

在最近的一次公开讲话中,美国网络安全厂商CrowdStrike公司联合创始人Dmitri Alperovitch(迪米特里·阿尔伯欧维奇)向华盛顿特区的一位听众解释称,伊朗目前正越来越多地利用商业间谍活动推动自身经济发展。CrowdStrike公司此前一直以与民主党全国委员会紧密合作而闻名。

Hultquist强调称,FireEye公司亲自发现了六起由APT33所发起的网络攻击事件。他同时指出,FireEye公司意识到这一切很可能只是APT33违法活动当中的一小部分,不过他拒绝透露受到潜在影响的企业的具体数量。

APT33或与“纳斯尔研究所”有关研究人员们已经成功利用一封失败的APT33钓鱼鱼邮件拼凑出关于其作者的相关细节,包括原始用户名“xman_1365_x”。根据FireEye公司的说法,这种“xman”打头的化名在伊朗互联网论坛上相当常见——其中包括某个被黑客们广泛使用的软件工程留言板,此论坛被怀疑与纳斯尔研究所有关。

纳斯尔研究所“相当于伊朗的‘网络部队’,且受控于伊朗政府。”FireEye公司在其关于APT33的研究报告中同时指出,“另有证据表明,‘纳斯尔研究所’与2011年到2013年之间针对金融行业的攻击活动有所关联,而这一系列拒绝服务攻击被统称为‘阿巴比行动’。”

京公网安备 11010502049343号

京公网安备 11010502049343号