尽管美国国家安全局的信息保护署前几天发布了针对KRACK漏洞的警告,但发言人却拒绝评论。

国安局拒绝评论其实并不奇怪,一旦涉及到国家安全或者情报之类的问题,NSA就不会回复。不过大家都怀疑NSA早就知道WPA2存在的安全问题。

这周Wifi协议曝出了一个大新闻,研究人员发现了一个WPA2安全协议的漏洞,WPA2从2004年开始广泛使用,用来替代之前存在漏洞的WEP安全协议。

如果用户受到攻击,漏洞能让攻击者解密WPA2设备的网络流量、劫持连接,并将内容注入到流量中,换句话说,攻击者可以访问任何没有密码的WPA2网络。

在对流量进行加密的过程中,需要创建一个密钥,而 KRACK 攻击正是利用了此过程中 WPA2 协议中的四次握手存在漏洞。

攻击者若想成功使用 KRACK ,他需要通过操纵并重播加密的握手信息来诱骗受害者重新生成密钥,

当受害者重新安装密钥时,相关参数,如增加的数据包号码(即随机数)和接收的数据包号码(即重播计数器)将会被重置为初试值。

为了保证安全性,只能生成和使用一次密钥,不幸的是,WPA2协议并不能保证这一点,通过操纵握手时的加密信息,攻击者可以在实践中利用这个弱点。

不过需要注意的是,攻击者需要靠近Wi-Fi网络才能进行攻击。

鉴于NSA会攻击网络、系统、设备甚至个人,因此很多人认为NSA早就知道这个漏洞。

NSA早就知道?

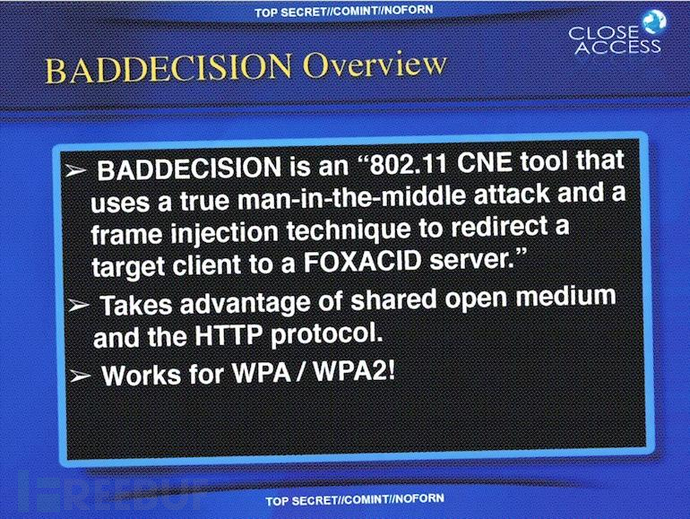

离奇的是,有些人发现2010年斯诺登泄漏的机密文件中详细介绍了一个名为BADDECISION的“黑客工具,介绍里称这是个“802.11 CNE工具” 可以用来在无线网络中进行中间人攻击。

之后它会使用帧注入技术将目标重定向到NSA自己的服务器,这个服务器给目标设备提供病毒,保证长期驻足对方系统。这份文件写道,黑客工具“适用于WPA / WPA2”,表明BADDECISION可以绕过加密。

难怪有一些人认为黑客工具是KRACK的早期NSA版本。

但是几位安全研究人员,专家和前NSA的工作人员都驳斥了这个想法。

一位前NSA的工作人员说,“这不是KRACK”,他要求匿名。

该exp是Ettercap的修改版本,它是一种公开提供的工具,可以进行中间人攻击,以执行地址解析协议(ARP)欺骗或投毒,这是个知名工具。

ARP欺骗利用协议缺乏认证的特点让攻击者欺骗无线网络上的目标设备把流量转发到恶意设备。

加利福尼亚州伯克利国际计算机科学研究院高级研究员尼古拉斯·韦弗(Nicholas Weaver)也指出这款工具实际上是使用了ARP欺骗。

他说:“ARP欺骗与DHCP欺骗是一样的,响应不该响应的广播请求。”

KRACK漏洞的发现者鲁汶大学研究人员 Mathy Vanhoef也表示,他认为NSA的程序与他发现的KRACK漏洞无关。

Vanhoef说:“看来他们使用ARP中毒来进行中间人攻击。但是这意味着他们事先能够连接到WPA2网络,所以应该有正确的密码。”

“从这个角度来看,他们攻击的不是WPA2的加密环节,”他说。

NSA有可能花大量的钱和计算能力入侵网站,利用硬件软件漏洞监控目标。

但是,它在网络空间可能并不如人们想像的那样牛X。

京公网安备 11010502049343号

京公网安备 11010502049343号