还记得上个月爆发的勒索病毒wannacry吗?这个病毒导致了全球很多计算机的文件被加密。但是由于软件本身设计的原因,即便中毒了,也容易重新做系统处理掉病毒,但是!在北京时间6月28日深夜,一个全新的勒索病毒在全世界迅速流行,目前已经有很多知名的大公司中招,可以看作是wannacry的高级进化版,它目前被命名为Petya。目前Petya已经传入国内!

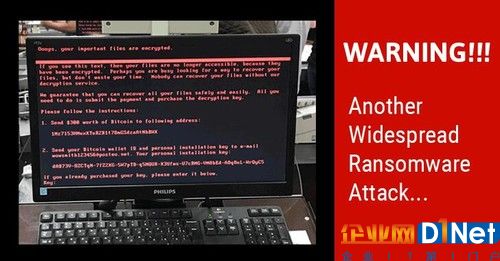

Petya攻击完成后直接重启电脑(图:hackernews.com)

Petya攻击后重启直接显示这个界面,锁死了磁盘的MBR

遭到攻击的超市

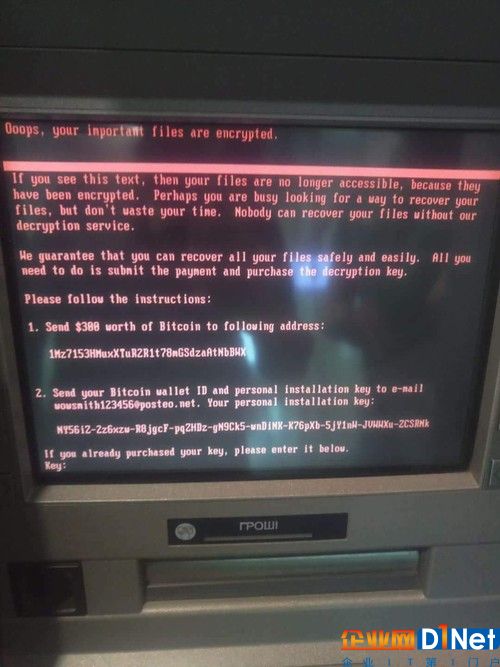

遭到攻击的ATM机

还记得勒索病毒的界面吗?你好歹还能进入系统,而Petya目前的界面都是这样的,要求用户支付300美元等值的比特币。当然我们强烈要求不要支付比特币,因为如此大量的请求作为始作俑者是基本无法一一比对给你生成解密密钥的,说白了就是你比特币给出去了却有极大可能得不到解密密钥。

之所以出现这样的界面,是因为此次Petya的开发者比wannacry更专业、更细致、更懂防护系统实践、有着更丰富的对抗经验。Penya加密的是整个NTFS分区、加密文件、搞定后直接重启,彻底断绝了“本机急救、尽力恢复”的可能。而且,这次没有试验开关、付款后台也会很稳固,从技术角度而言,这一波损失会更大。并且Petya采用钓鱼攻击,对企业内网的危害更大。

目前我们能做的就是先打好之前WannaCry的微软及NSA补丁包,然后等待微软或是NSA等机构推出新的针对Petya的系统补丁或是挽救办法,目前已经有防护软件研究发现Petya使用的还是上次永恒之蓝的攻击方式,因此上次打了补丁的暂时不要太担心。

当然,养成定期同步备份的好习惯是万能的、对付这些勒索病毒的终极解决办法。

京公网安备 11010502049343号

京公网安备 11010502049343号