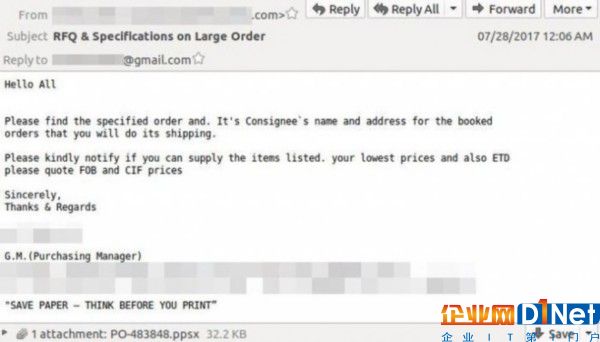

网络犯罪分子通过微软PowerPoint利用Windows对象链接嵌入(OLE)界面中的一个漏洞来安装恶意软件。根据安全公司趋势科技的报告显示,该接口通常被恶意RTF文件(RTF)文件利用,这种攻击从包含附件的网络钓鱼电子邮件中开始,恶意软件伪装成PPSX文件。这是一种仅允许播放幻灯片的PowerPoint文件,不可编辑。如果接收器下载并打开它,内容将只显示文本“CVE-2017-8570”,这是微软 Office的另外一个漏洞编号。

该文件将触发编号为CVE-2017-0199的漏洞,然后将开始感染主机,恶意代码通过PowerPoint动画运行。随后,将下载一个名为“logo.doc”的文件。该文档实际上是一个具有JavaScript代码的XML文件,该代码运行PowerShell命令来下载名为“RATMAN.exe”的新程序,这是一种名为Remcos的远程访问工具的特洛伊木马版本,之后建立与Command&Control服务器的连接。

Remcos可以记录击键,截取屏幕截图,录制视频和音频,并下载更多的恶意软件。它还可以让攻击者完全控制受感染的计算机。为了保护自身,恶意文件使用了一个未知的.NET保护器,这使安全研究人员难以对其进行分析。最终,由于CVE-2017-0199的检测方法专注于RTF文件,因此使用PowerPoint文件允许攻击者逃避防病毒检测。但是,趋势科技确实注意到,微软已经在4月份通过最新安全补丁解决了这个漏洞。

京公网安备 11010502049343号

京公网安备 11010502049343号