根据Cisco Talos昨日发布的报告,如果大家曾经在今年8月15日到9月12日之间在自己的计算机上通过官方网站下载或者更新CCleaner应用,那么请务必当心——您的计算机已经受到入侵。

图1:CCleaner 5.33的屏幕快照

CCleaner是一款免费的系统优化和隐私保护工具,目前已经拥有超过20亿次下载量。其由Piriform公司开发并最终被Avast所收购,用于帮助用户清理计算机系统以优化并增强性能表现。

供应链攻击:官网下载也得当心来自思科Talos小组的安全研究人员们发现,Avast公司所使用的下载服务器受到某些未知黑客的入侵,其利用恶意代码替换了该软件的原始版本,并在一个月左右时间之内将其散播至数百万用户当中。

此次事故无疑是供应链攻击活动的又一次明证。在今年早些时候,一家名为MeDoc的乌克兰公司同样遭遇到更新服务器入侵事故,并因此在全球范围内大量散播存在严重破坏能力的Petya勒索软件。

Avast与Piriform双方皆确认称,32位CCleaner v5.33.6162版本与CCleaner Cloud v1.07.3191版本已经受到该恶意软件的感染。

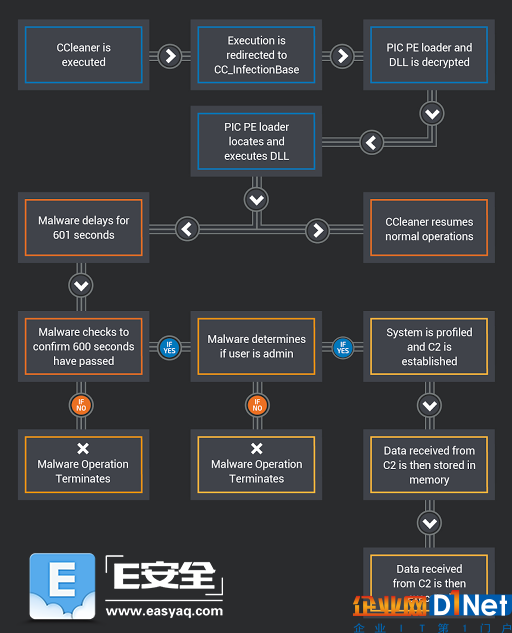

根据本月13日的检测结果,CCleaner的恶意版本当中包含一种多段式恶意软件载荷,其能够从受感染的计算机处窃取数据并将信息发送至攻击者的远程命令与控制服务器当中。

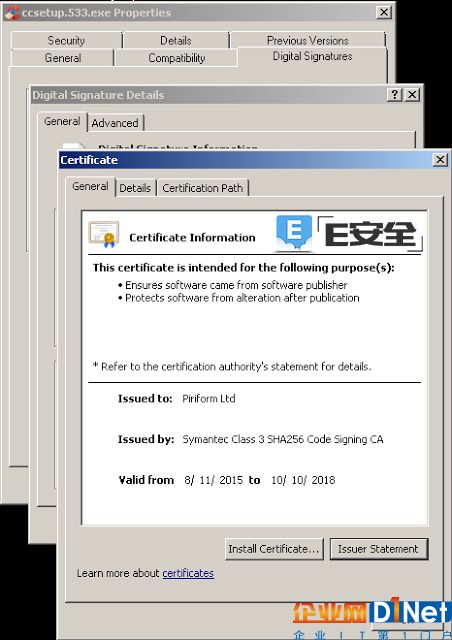

此外,这批身份不明的黑客还利用赛门铁克公司颁发给Piriform的有效数字签名以及域名生成算法(简称DGA)对恶意安装可执行文件(v5.33)进行签名,这意味着一旦攻击者的服务器下线,该DGA会生成新的域名以接收并发送失窃信息。

图2:CCleaner的数字签名5.33

Piriform公司产品副总裁帕尔·扬(Paul Yung)解释称,“所有收集到的信息皆通过base64进行加密与编码,且带有一套定制化字母表。编码信息随后会通过HTTPS POST请求被提交至216.126.x.x这一外部IP地址(此地址以硬编码形式嵌入至有效载荷当中,我们在这里特意隐去了最后两部分)。”

此恶意软件通过编程以收集大量用户数量,具体包括:

· 计算机名称

· 已安装软件列表,包括Windows更新

· 全部运行中进程列表

· IP与MAC地址

· 其它信息,例如某进程是否以管理员权限运行以及当前系统是否为64位等。

图3:恶意软件操作流程

受感染的版本被227万人使用根据Talos研究人员们所言,目前CCleanr(或者Crap Cleaner)的每周下载用户数量约为500万名,这意味着可能有超过2000万用户已经因为该应用的恶意版本而受到感染。

Talos小组指出,“此波攻击的影响很可能影响到大量系统。CCLeaner宣称截至2016年11月,其下载总量已经超过20亿次,另有报道指出其每周新增用户量达500万。”

然而,Piriform方面估算称,最多只有3%的用户(227万用户)受到该恶意版本的感染。

图4:CCleanr统计数据

这里强烈建议受到感染的用户将CCleaner软件更新至5.34或者更高版本,从而避免相关计算设备遭到入侵。目前最新版本的下载已经正式开放。

京公网安备 11010502049343号

京公网安备 11010502049343号