研究人员警示大家一个新的僵尸网络Satori,在过去的12个小时内已经激活超过28万个不同的IP。Satori这个名字来源于日语“觉醒”,这是之前Mirai IoT僵尸网络的变种。

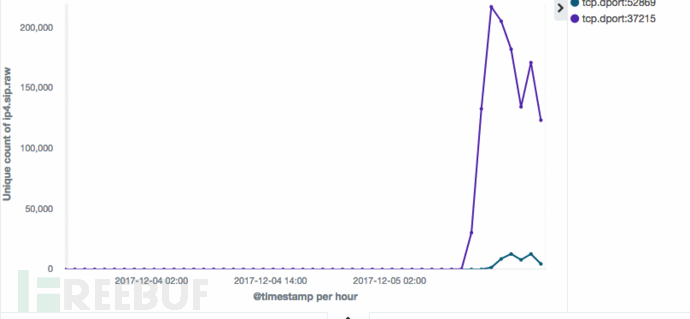

来自360 Netlab实验室的Li Fengpei表示,Satori变种会扫描37215和52869端口。

Satori变种与Mirai截然不同

Mirai的Satori变种与之前所有的Mirai病毒都不同。

之前的Mirai版本感染了物联网设备,然后下载telnet扫描器组件扫描其他的Mirai僵尸主机。

而Satori不会使用扫描器,而是使用两个潜入的exp,尝试从37215和52869端口连接远程设备。

这就把Satori变成了物联网蠕虫,不需要别的组件就能自行传播。

来自华为的exp?

Li表示,Netlab观察到12个小时内263,250个IP扫描了37215端口,19,403个IP扫描了52869端口。半天之内就出现了超过280,000个主机。

僵尸网络达到这个程度很罕见。Satori的成功很大程度上来源于它能够自我传播的特性,而自我传播的功能可能源于一个0day漏洞。

“37215端口的漏洞还没有完全公开,我们的团队最近几天一直在跟踪这个问题,但我们不会讨论这个问题。”

宽带互联网服务提供商CenturyLink的首席安全策略师Dale Drew今天早些时候在接受ArsTechnica采访时表示,他认为这个僵尸网络使用了华为家庭网关路由器的0day漏洞,这是Check Point在11月底发现的一个远程代码执行漏洞,不过没有公开大量细节。

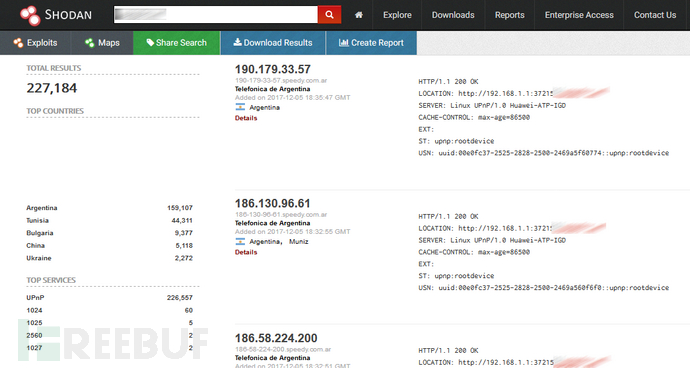

安全研究人员与Bleeping Computer分享了关于exp的细节,通过Shodan搜索受影响的设备可以获得超过225,000个搜索结果。

至于52869端口的漏洞则是针对Realtek设备(CVE-2014-8361)中一个已知的旧漏洞,可能在大部分设备上都已经修复,因此这个漏洞的exp不怎么成功。

Satori与Mirai僵尸网络有联系

Li还指出,有线索把Satori与Netlab上个月发现的另一个基于Mirai的僵尸网络联系在一起,这个网络位于阿根廷,主机达到了10万个。

目前还不清楚同一个人是否同时运行这两个僵尸网络,但是Li说目前的Mirai Satori变种和之前基于Mirai的僵尸网络中的文件名和静态特征以及一些C2协议有一些相似性。

一名安全研究人员今天告诉Bleeping Computer,他们也相信两个僵尸网络是相关的,Satori从上个月的Mirai变种发展而来。

京公网安备 11010502049343号

京公网安备 11010502049343号