简报内容节选如下:

Palo Alto Networks威胁情报团队Unit42近日宣布发现一款名为UBoatRAT的新型远程访问木马程序(RAT),由其发起的攻击已被确认。该木马程序的最初版本于2017年5月被发现,其为一款简单HTTP后门程序,利用香港公共博客服务和日本已经受到攻击的web服务器一起构建C2服务器。此后,开发者很快为原有代码加入更多功能并在六月份发布更新版本。从九月份最新变种所发动的攻击来看,我们发现有以下特点:

目标对象为与韩国和电子游戏行业相关的个人和组织

借助Google Drive分发恶意软件

从GitHub获取C2服务器地址

使用微软后台智能传输服务(BITS)保持连贯性

目标

现在我们还不明确该木马程序所针对的确切目标。但我们推测此次攻击的目标是有关韩国或电子游戏行业的员工或组织,原因之一是基于攻击者在传递恶意软件时使用的文件名。另一个原因是UBoatRAT只有在被入侵计算机加入AD域时,才会在其上执行恶意操作。

传输和植入

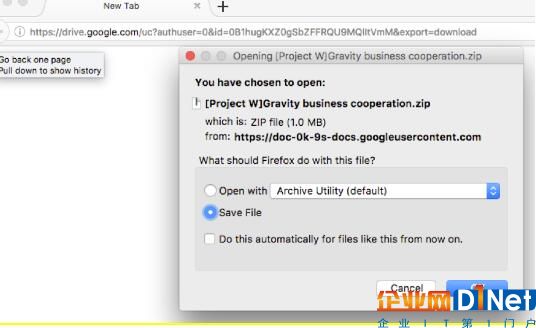

我们注意到有多个UBoatRAT种变来自Google Drive云盘。据我们分析,并不是所有的链接都是有效的,但有些链接(包括下面的链接)是有效的。

图1从Google Drive云盘下载

压缩文件托管于Google Drive云盘,其中包含了恶意可执行文件,这些文件伪装成文件夹或Microsoft Excel电子表格。UBoatRAT的最新变种于7月下旬或者更晚的时间发布,伪装成Microsoft Word文档文件。

图2 UBoatRAT伪装样本

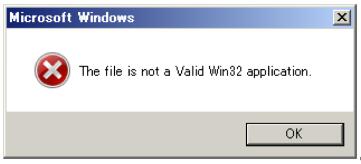

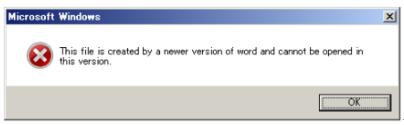

在执行操作时,UBoatRAT会在被入侵的机器上检查以下两个条件。

检测虚拟化软件,如VMWare,VirtualBox或QEmu。

从网络参数获取域名

如果木马程序检测到有虚拟环境存在或无法获取域名,就会显示以下虚假错误信息提示并退出。

图3 虚假错误信息提示

否则,UBoatRAT将自己复制为C: programdata svchost.exe,创建C: programdata init.bat并执行bat文件。然后显示以下信息提示并退出。

图4 安装后的虚假错误信息提示

BITS持续传输

UBoatRAT通过使用微软后台智能传输服务(BITS)实现持久性。BITS是一种在机器间传输文件的服务。虽然使用该服务最著名的应用程序是Windows Update,但其他应用程序或用户也可以使用该组件。

C2 通信和后门指令

UboadRAT背后的攻击者将C2地址和目标端口隐藏在Github上的一个文件中,使用如下URL:https://raw.githubusercontent[.]com/r1ng/news/master/README.md

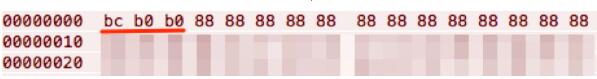

UBoatRAT使用自定义命令和控制协议与攻击者的服务器进行通信。恶意软件在有效载荷或指令的顶部放置字符串“488”(十六进制中的0x34,0x38,0x38),并使用简单的XOR密码,用静态密钥0x88加密整个缓冲区。这样的话网络负载总是以0xBC,0xB0,0xB0进行启动。

图5‘488’标记

图6 借助静态密钥对‘488’标记加密

UBoatRAT的开发

在撰写本文时,我们已经确定了14个UBoatRAT样本和一个与攻击有关的下载程序。如上所述,大部分UBoatRAT样本都从GitHub中获取C2地址。只有五月份发布的那个样本连接到香港的公共博客服务器,入侵日本合法web服务器并将其用作C2服务器。该样本使用常规的HTTP协议进行通信。博客帐号“elsa_kr”注册于2016年4月,目前没有任何有意义的内容。

图7 公共博客服务被用作C2服务器

总结

尽管最新版本的UBoatRAT已于9月份发布,但10月份在GitHub上我们已经看到了elsa999帐户的多个更新。开发者似乎对此木马威胁的开发和测试乐此不疲。我们将继续监视此次行为是否有更新。

Palo Alto Networks的客户可通过以下方式免遭此次威胁:

我们讨论的所有样本都已被WildFire和Threat Prevention认定为恶意软件

Traps可阻止该恶意软件的执行

AutoFocus用户可对报告中提及的使用UBoatRAT的恶意软件进行跟踪

攻击参数

UBoatRAT SHA256

bf7c6e911f14a1f8679c9b0c2b183d74d5accd559e17297adcd173d76755e271

6bea49e4260f083ed6b73e100550ecd22300806071f4a6326e0544272a84526c

cf832f32b8d27cf9911031910621c21bd3c20e71cc062716923304dacf4dadb7

7b32f401e2ad577e8398b2975ecb5c5ce68c5b07717b1e0d762f90a6fbd8add1

04873dbd63279228a0a4bb1184933b64adb880e874bd3d14078161d06e232c9b

42d8a84cd49ff3afacf3d549fbab1fa80d5eda0c8625938b6d32e18004b0edac

7be6eaa3f9eb288de5606d02bc79e6c8e7fc63935894cd793bc1fab08c7f86c7

460328fe57110fc01837d80c0519fb99ea4a35ea5b890785d1e88c91bea9ade5

55dd22448e9340d13b439272a177565ace9f5cf69586f8be0443b6f9c81aa6e7

9db387138a1fdfa04127a4841cf024192e41e47491388e133c00325122b3ea82

e52d866e5b77e885e36398249f242f8ff1a224ecce065892dc200c57595bb494

eb92456bf3ab86bd71d74942bb955062550fa10248d67faeeeedd9ff4785f41e

452b1675437ef943988c48932787e2e4decfe8e4c3bed728f490d55b3d496875

66c2baa370125448ddf3053d59085b3d6ab78659efee9f152b310e61d2e7edb5

SHA256下载程序

f4c659238ffab95e87894d2c556f887774dce2431e8cb87f881df4e4d26253a3

网络访问

https://raw.githubusercontent[.]com/r1ng/news/master/README.md

https://raw.githubusercontent[.]com/elsa999/uuu/master/README.md

http://www.ak(masked)[.]jp/images/

http://elsakrblog.blogspot[.]hk/2017/03/test.html

C2服务器

115.68.49[.]179:80

115.68.49[.]179:443

60.248.190[.]36:443

115.68.52[.]66:443

115.68.49[.]180:443

122.147.187[.]173:443

124.150.140[.]131:443

文件路径

C:programdatainit.bat

C:programdatasvchost.exe

欲知详情,敬请阅读完整博文:https://researchcenter.paloaltonetworks.com/2017/11/unit42-uboatrat-navigates-east-asia/

京公网安备 11010502049343号

京公网安备 11010502049343号