卡巴斯基实验室的安全研究人员最近发现:黑客可以仅仅通过侵入Android车控App轻易解锁汽车,上百万汽车深陷被窃危机。

汽车控制App现在越来越流行了,这些应用可以帮助用户通过手机就能定位车的GPS位置、追踪汽车行驶路线、锁车、启动发动机和提前打开一些辅助设备等等功能,像是一些受欢迎的汽车品牌动辄就有超过上百万用户。

但是在研究人员分析了7款流行车控App之后发现,这些应用缺乏适当的安全功能。

7款应用评测

匿名监测了7款App后,研究人员发现这些应用缺乏基本的安全功能,才让用户暴露在被入侵的风险之中。他们主要将分析的重点放在:一旦用户的手机已经被恶意软件感染,有什么可实施的对策?

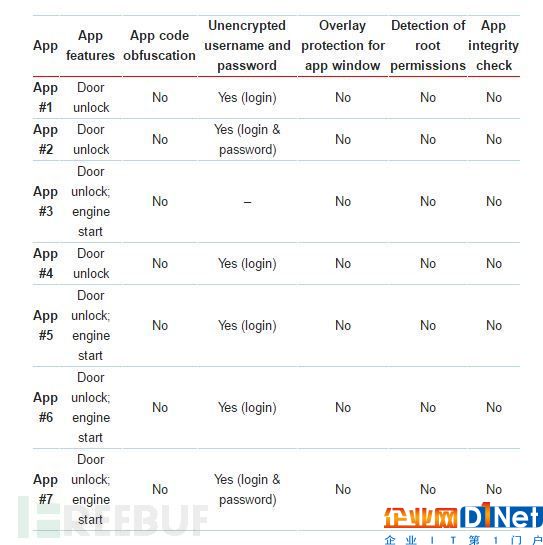

如下图所示:所有被测应用都没有使用代码混淆处理,此功能可加大入侵者逆向分析代码的难度;也无任一应用进行了代码完整性检查,这一功能可以防止代码被恶意篡改。缺乏的安全功能还包括:为应用程序窗口进行覆盖保护,检验root权限,App完整性检查。

2款车控App未加密存储在本地的登录凭证,4款应用仅仅加密了密码。同时,这些App还将每辆车的唯一识别号码(VIN),甚至还有车牌号都以明文.xml格式和用户名、密码一起储存在设备上,这种错误都是十分危险的。

像是使用overlay保护技术来防止其他应用覆盖合法应用显示某些钓鱼页面。这种覆盖攻击是移动恶意软件常用的,入侵者通过在App使用界面上层伪造一个登录界面,就为了欺骗用户自己输入登录凭证。

App也不会去检验用户是否拥有root权限,所以一些应用可能很容易就被逆向编译,入侵者可以读取App代码或将调试数据储存在手机SD卡中。

更有趣的是,竟然没有一个车载App会检测是否设备已经被rooted,即某些用户由于在一些非官方的App商城下载应用而导致手机被开了后门。

偷车并不难

一旦Android车控App被黑了,入侵者就可以远程解锁汽车并关闭警报系统。

“理论上来说,入侵者在窃取凭证之后就可以获得对汽车的控制权了,但并不意味着他就能这么简单地把汽车开走。在这种犯罪条件下,最关键的还是启动汽车。因此,在入侵者上车之后,还需要使用一个编程单元在车载系统重新编写一个新密钥。现在再让我们回想一下,几乎所有的车控应用都允许解锁车门,那么就意味着汽车报警系统没用了。因此,入侵者可以在不触发任何警报的情况下就偷偷摸摸的迅速偷车。”

虽然以明文的形式来储存登录凭证很明显是一个新手才会犯的错,但是安全研究人员指出每个车控App都需要车主利用SMS短信或车主声控的允许才能解锁汽车也不是什么好办法。每个App存在一个白名单,只有白名单上的手机号码才被允许控制汽车,然而,就算有白名单的存在,入侵者依然有获取root权限或偷偷在用户手机安装木马来窃取详细登录信息等手段。一旦成功窃取登录信息,入侵者就能在车附近使用其他设备登录,同时禁用用户手机的扬声器和屏幕,所以用户根本不会意识到自己的车已经被其他设备登录控制了。

“此外,车主所面临的风险并不仅限于车被偷,如果有入侵者在访问汽车之后恶意篡改某些元素很有可能还会造成交通事故,导致人员伤亡。”——卡巴斯基

卡巴斯基的安全专家警告:车控App的安全问题不能再被忽略了,这些隐患的存在简直是为偷车贼提供了绝妙的机会。应该参考银行使用的应用来对这些车控App进行安全配置。

“车本来就是一种昂贵的工具,所以对待车辆安全的态度应该不亚于对银行账户。”卡巴斯基研究专家提到。

京公网安备 11010502049343号

京公网安备 11010502049343号