美国时间6月22日,维基解密披露发布了CIA Vault7系列的第十二批文件,分别是“野蛮袋鼠(Brutal Kangaroo)”和“情感猿猴(Emotional Simian)”项目。披露的文件详细描述了美国情报机构如何远程隐蔽地入侵访问封闭的计算机网络或独立的安全隔离网闸(Air-Gapped Devices,从未连接过互联网的设备)。而这两个项目的工具只针对微软Windows操作系统。

根据维基解密发布的消息,“野蛮袋鼠”是用于微软Windows操作系统的工具套件,通过使用U盘或闪存(thumbdrives)的网闸摆渡来入侵封闭的网络。野蛮袋鼠组件在目标封闭网络内创建一个定制化的隐蔽网络,并提供调查执行、目录列表和任意文件执行等功能。一般金融机构,军事和情报机构,核电行业都会使用封闭网络以保护重要数字资产。

此次披露的文件描述了CIA如何能够在无法直接访问的情况下渗透组织或企业内的封闭网络(或安全隔离网闸的独立计算机)。

首先,感染目标内的一台接入互联网的计算机(称为primary host“主要宿主”),并在这台计算机上安装“野蛮袋鼠”恶意软件。当用户使用“主要宿主”并插入U盘或闪存盘时,U盘或闪存盘自身会被单独的恶意软件感染。

如果这个U盘或闪存盘用于在封闭的网络和LAN(局域网)/WAN(广域网)之间复制数据,用户迟早会将U盘或闪存盘插入到封闭网络中的计算机上,恶意软件就会向袋鼠一样跳来跳去感染封闭网络内的其他设备。通过在这种受保护的计算机上使用Windows资源管理器浏览USB驱动器,它也会感染渗透或探测恶意软件。

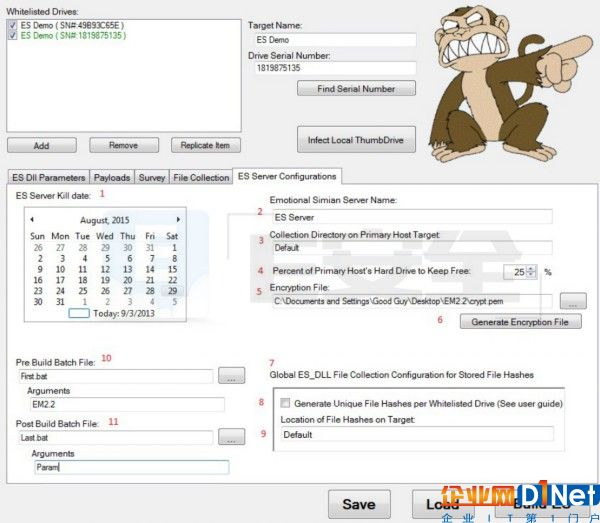

如果封闭网络中的多台计算机都处于CIA控制之下,它们将形成一个隐蔽网络来协同任务和数据交换。

窃取的数据可以再次返回到CIA,这取决于有人将封闭网络计算机上使用的USB连接到在线设备。

虽然此次泄露的文档中没有明确说明,但是这种破坏封闭网络的方法与世界上首个网络超级破坏性武器“震网病毒(Stuxnet)”的工作方式非常相似(详见《震网病毒纪录片《零日.Zero Days.2016》HD1080P E安全独家中文字幕》)。

据称CIA在2012年-也就是在伊朗的Stuxnet事件发生两年后开始制定“野蛮袋鼠”项目。

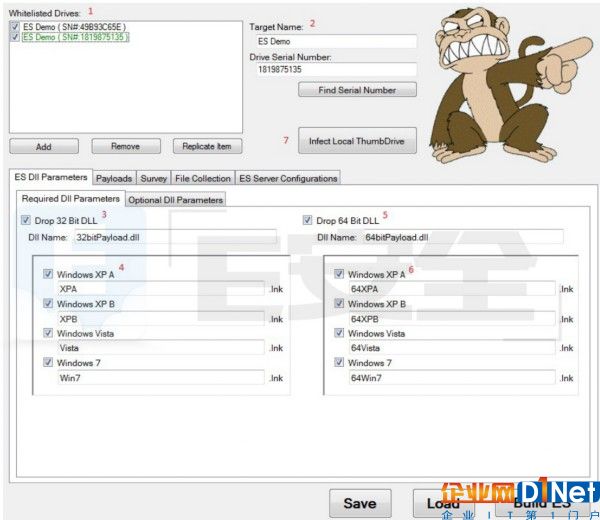

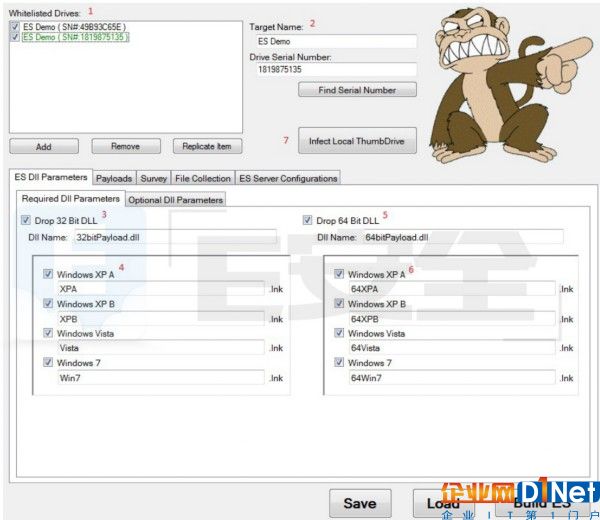

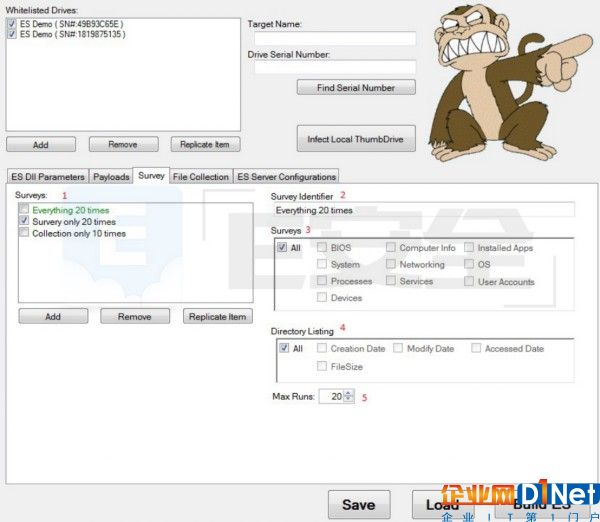

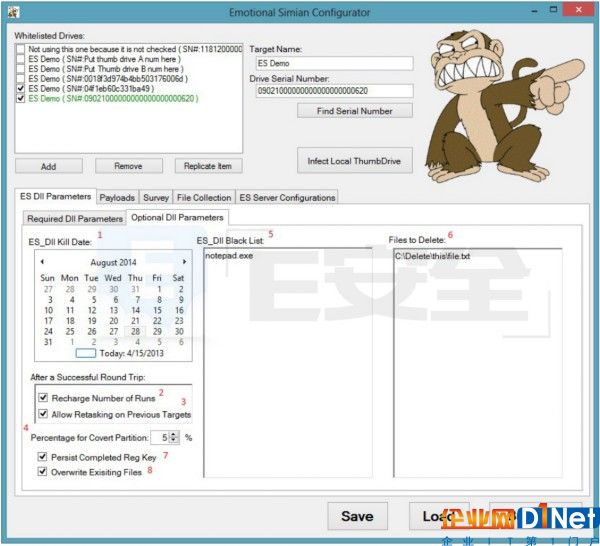

野蛮袋鼠项目的主要组件Drifting Deadline:用于感染U盘或闪存盘的恶意工具;

Shattered Assurance:这是一个服务器工具,处理U盘或闪存盘的自动感染(该工具是野蛮袋鼠套件的主要传播手段);

Broken Promise:野蛮袋鼠后处理器(用于评估收集的信息),

Shadow:是主要的驻留机制(第2阶段工具,分布在封闭的网络中,充当隐蔽的命令和控制网络;一旦安装了多个Shadow实例并共享驱动器,任务和Payloads就能来回发送)。

受感染的USB设备使用的主要执行向量是微软Windows操作系统中的一个漏洞,可以通过特制的链接文件来利用这些漏洞,这个特制文件可以在没有用户交互的情况下加载和执行程序(DLL)。旧版本的工具套件使用了一种称为EZCheese的机制,这在2015年3月前一直是零日漏洞利用程序(CVE-2015-0096); 较新版本似乎使用了类似但尚未知的链接文件漏洞,与Windows操作系统的库描述文件library-ms有关。

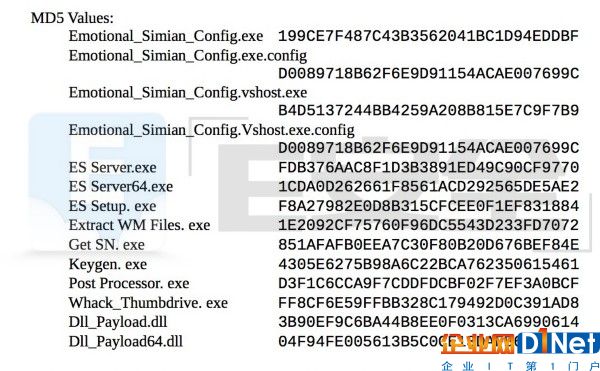

情感猿猴(Emotional Simian)“情感猿猴(Emotional Simian)”项目是一款病毒程序:

本次维基解密披露发布了共计11个文件,这些文件显示至少要到2035年才能被解密。而维基解密发布的文件日期为2016年2月,表明该计划可能已经在去年就开始被CIA所使用。

维基解密自三月以来公开的CIA工具下面是E安全整理的维基解密自3月以来披露发布的CIA工具:

Brutal Kangaroo(“野蛮袋鼠”,攻击网闸设备和封闭网络);

Emotional Simian(“情感猿猴”,针对网闸设备的病毒)

Cherry Blossom (“樱花”,攻击无线设备的框架);

Pandemic(“流行病”,文件服务器转换为恶意软件感染源);

Athena(“雅典娜”,恶意间谍软件,能威胁所有Windows版本);

AfterMidnight (“午夜之后”,Winodws平台上的恶意软件框架);

Archimedes(“阿基米德”,中间人攻击工具) ;

Scribbles(CIA追踪涉嫌告密者的程序);

Weeping Angel (“哭泣天使”,将智能电视的麦克风转变为监控工具);

Marble Framework (“大理石框架”,用来对黑客软件的开发代码进行混淆处理、防止被归因调查取证);

Dark Matter(“暗物质”,CIA入侵苹果Mac和iOS设备的技术与工具)

京公网安备 11010502049343号

京公网安备 11010502049343号