维基百科于美国时间6月28日再次曝出名为“ESLA”的新一波Vault 7泄密资料,其中提到CIA有能力通过截取周边WiFi信号以追踪各类运行有微软Windows操作系统的PC与笔记本电脑的地理位置。简而言之,ESLA首先捕获附近公共热点ID,而后将其与公共WiFi热点位置的全球地理位置数据库进行匹配。

此次曝光的中情局ELSA项目主要包含两大核心元素:处理组件(即文件中提及的Operator Terminal)与植入物(即文件中提及的Windows Target)——后者通常被部署至目标Windows主机当中。

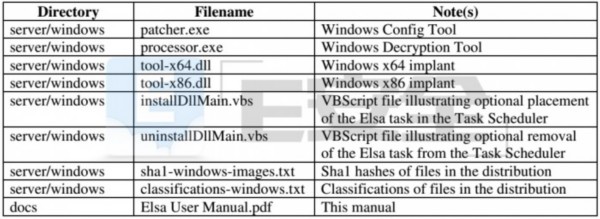

ELSA包含的文件

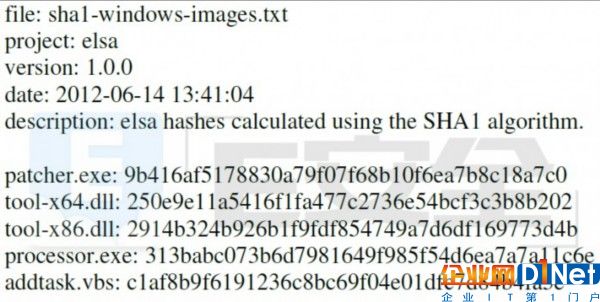

SHA1哈希值

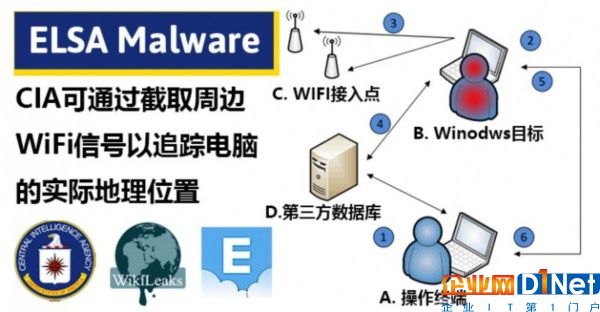

以下为ELSA恶意软件的工作原理

ElSA首先使用CIA发现的某一安全漏洞在具有WiFi功能的目标设备上安装恶意软件——在此之后,CIA即可实现对受感染设备的持续访问。

ElSA随后会利用受感染计算机的WiFi硬件扫描周边的可见WiFi接入点(简称AP),而后记录其ESSID——代表扩展服务集标识符(IEEE 802.11无线网络)、MAC地址以及信号强度等。

为了完成上述数据收集,ELSA恶意软件并不需要将目标计算机与互联网相对接。相反,只要设备上启用了WiFi功能,该恶意软件即可顺利完成运行。

维基解密指出,“如果[目标设备]接入互联网,ElSA则会自动尝试利用来自谷歌或者微软的公共地理位置数据库解析当前设备所处的位置,并存储经度、纬度数据以及时间戳。”

在此之后,收集到的信息会以加密形式被存储在目标设备之上,以备此后进一步过滤。

该恶意软件本身并不会将这些数据发送(传输)至CIA服务器——相反,操作人员(CIA黑客)将利用单独的安全漏洞与后门程序从目标设备上下载经过加密的日志文件。

该操作人员会解密日志文件,而后对目标加以进一步分析。

ELSA项目允许操作人员(CIA黑客)根据目标环境及行动目标定制或者修改植入物,具体包括“采样时间间隔、日志文件最大尺寸以及调用/持久性方法。”

操作人员(CIA黑客)随后可利用其它后端软件将未经处理的接入点信息由外泄的日志文件转换为地理位置数据,并借此为目标设备创建追踪配置文件。

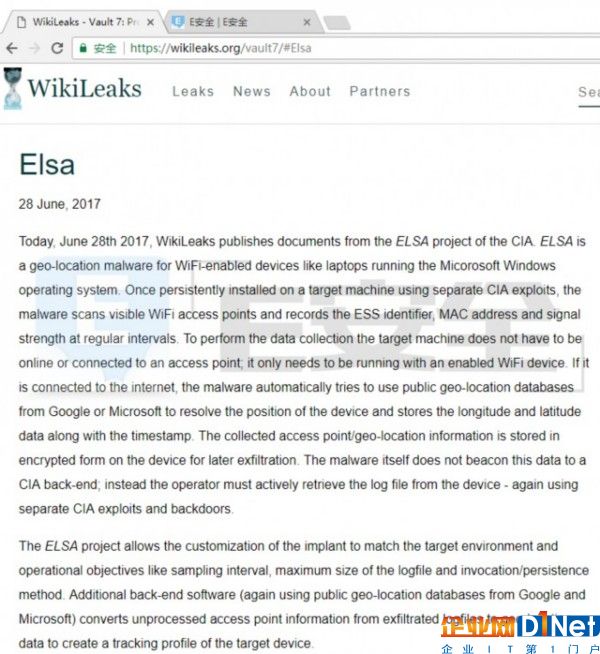

维基解密披露的ELSA报告摘要原文

维基百科此次发布的各份文件均来自CIA旗下的ELSA项目。ELSA为一款地理位置恶意软件,主要面向运行有微软Windows操作系统的笔记本电脑等具备WiFi功能的设备。一旦通过CIA发现的某一安全漏洞被安装在目标设备之上,该恶意软件即会扫描当前可发现的各WiFi接入点,同时定期记录ESS标识符、MAC地址以及信号强度。而要执行数据收集操作,目标设备并不需要接入互联网或者接入点装置; 相反,其只需要启用自身WiFi功能即可。而如果能够接入互联网,该恶意软件则会自动尝试利用谷歌或者微软的公共地理位置数据库对当前设备的所在位置进行解析,同时保存相关的经度、纬度数据以及时间戳。其收集到的接入点/地理位置信息将以加密形式存储在受感染设备之上,以备随后进行过滤。该恶意软件本身并不会将数据发送至CIA后端; 相反,操作人员必须主动对设备中的日志文件进行检索——而这部分操作则会用到另一独立的CIA安全漏洞及后门程序。

ELSA项目允许攻击方以定制化方式设计植入物,借此保证其与目标环境及操作方式相匹配——具体包括采样间隔、日志文件最大体积以及调用/持久性方法。额外的后端软件(其将再次使用谷歌与微软的公共地理位置数据库)负责将未经处理的接入点信息由外泄的日志文件转换为地理位置数据,并借此为目标设备创建追踪配置文件。

维基解密自三月以来公开的CIA工具

下面是E安全整理的维基解密自今年3月以来披露发布的CIA工具:

京公网安备 11010502049343号

京公网安备 11010502049343号