趋势科技8月初分析了无文件后门 JS_POWMET,攻击分子使用JS_POWMET.DE(滥用了各种合法功能的脚本)在目标系统上以无文件形式安装后门BKDR_ANDROM.ETIN。

起初,趋势科技并不清楚威胁如何到达目标设备,研究人员当时猜想是用户下载或由其它恶意软件丢给目标设备。

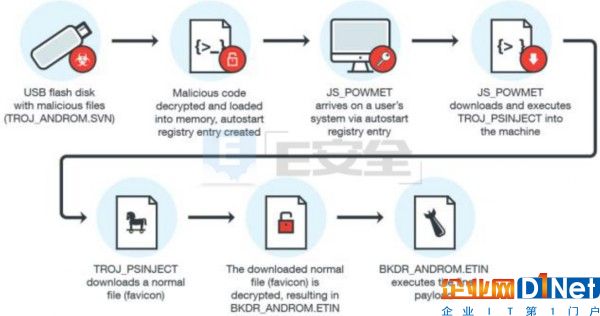

最近,趋势科技研究发现之前的猜想是错误的,JS_POWMET竟然是通过U盘感染目标。

无文件后门 JS_POWMET技术细节U盘包含两个恶意文件( 趋势科技检测为TROJ_ANDROM.SVN),如下:

addddddadadaaddaaddaaaadadddddaddadaaaaadaddaa.addddddadadaaddaaddaaaadadddddadda

IndexerVolumeGuid

U盘中的autorun.inf 文件可能被修改运行上述第一个文件,该文件能解密第二个文件的内容,这两个文件之后载入内存运行。解密器的文件名充当该实例中的加密密钥,被感染系统上实际并未保存文件。

解密代码负责创建自动启动注册表项。趋势科技指出,感染的最终结果是安装后门BKDR_ANDROM.ETIN。

感染链

研究人员强调了两点第一,Windows版本不同,过程会有差异,Windows 10的过程相对简单:创建注册表项,下载并在被感染系统上执行后门。然而Windows 10之前的Windows版本会多一个步骤:第二个后门(趋势科技检测为BKDR_ANDROM.SMRA)会丢在 %AppData%文件夹中,其文件名为ee{8 random characters}.exe,同时还会在用户启动文件夹中创建快捷方式,确保第二个后门自动执行。

第二,创建的注册表项中包含的URL不同:其中一个URL用于Windows 10,而另一个用于Windows 10之前的版本。虽然研究人员未发现实际行为有任何不同之处,但攻击者可能会根据用户的操作系统发起不同的攻击。

目前尚不清楚第二个后门安装相对简单的原因,有可能是为了转移注意力,因为相比第一个无文件后门,研究人员或用户更容易发现第二个后门,然而移除第二个后门可能会让第一个更隐秘的无文件威胁不易被发现。

此类攻击相关的SHA-256哈希如下:

24bc305961cf033f78bc1a162c41a7c1a53836a6ccbb197a5669b5f8a9f5251d

89dd71692bce3bb51a053570eb87fb5a9b5e1513fc1741f51b785e1137bd3cd1

京公网安备 11010502049343号

京公网安备 11010502049343号