由于错误配置的S3服务(GhostWriter攻击)将有可能导致数据泄露事件的发生,因此亚马逊在本周正式宣布,他们将为旗下的S3(简单存储服务)服务增加五个新的安全和加密功能,其中包括给用户发送Bucket警报。

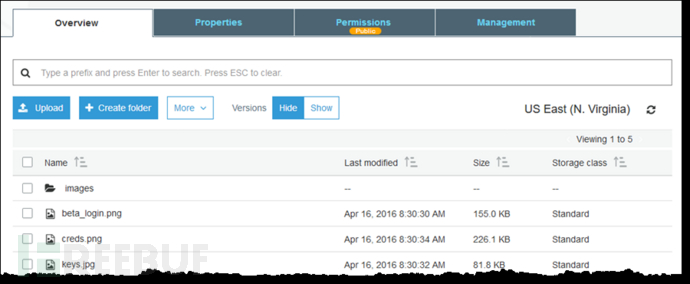

如果S3 Bucket配置不正确的话,将有可能导致组织的敏感文件发生泄漏,而且类似Viacom、Verizon、Accenture、BoozAllen Hamilton和DowJones等多家公司的身上都曾发生过类似的事情。

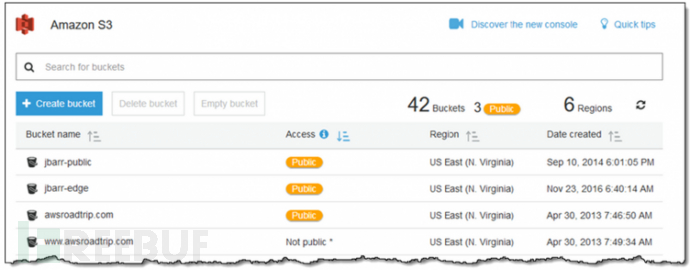

因此,为了帮助组织防止数据泄露事件的发生,亚马逊首先引入了权限检测机制来帮助用户更加清晰的了解关于公开可访问Bucket(存储环境)的信息以及各项指标。除此之外,亚马逊还引入了一系列新的安全管理配置规则来帮助用户保护S3 Bucket的安全。目前,用户可以通过S3服务控制台的主页以及每一个bucket的页面来对bucket进行配置。

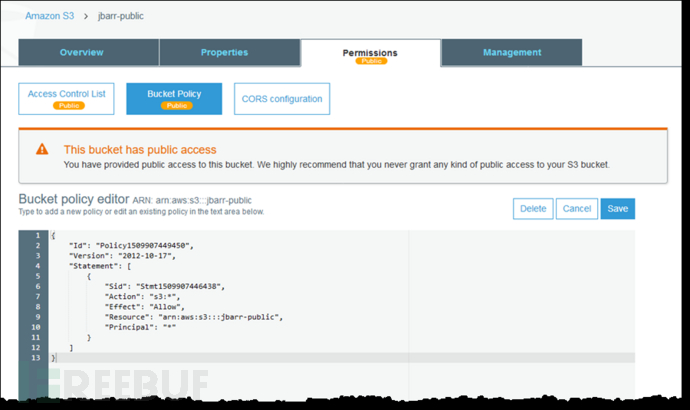

根据Skyhigh Networks的安全专家此前所发布的研究报告,目前有7%的亚马逊S3 bucket是可以公开访问的,而在过去的几个月时间里,有大量的公司都是以这种方式(S3 bucket暴露在互联网中)泄露了自己的敏感数据。因此,为了防止这种数据泄露事件的发生,亚马逊在AWS后台仪表盘中添加了一种警告功能,当用户的S3 bucket(存储环境)公开可访问并且暴露了潜在的敏感信息时,系统将会在AWS控制台中给用户显示警报信息。

除了这些功能之外,用户还可以安装加密配置来将bucket中的所有object(文件对象)以加密形式进行存储。这也就意味着,用户将不需要创建单独的bucket策略来拒绝未被加密的object了。需要注意的是,现在的S3服务在默认配置下将会对所有的S3数据进行加密。

除了S3 bucket的信息泄露问题之外,之前的S3 服务机制还将允许攻击者任意写入新的内容或替换任意文件,因此另外两个新添加的功能与跨区域复制有关,这种功能允许用户将一个AWS账号中的关键任务对象以及数据拷贝到另一个账号的bucket之中。在此之前,object的拷贝还需要涉及到关联访问控制列表(ACL)和标签,但是新增加的功能将允许用户在数据传输的过程中替换掉原本的ACL,并以此来确保目的bucket的所有者能够对数据拥有完整的访问权。不仅如此,当管理员使用跨区域复制功能时,他们现在还可以复制那些使用了密钥进行加密的对象(通过AWS密钥管理服务KMS进行加密)。

最后一个新添加的功能与S3仓库清单有关,现在该功能可以给用户提供每一个object的加密状态信息了。

最最最重要的是,这些新添加的安全以及加密功能都是可以免费使用的,所以各位AWS管理员们赶紧去试试这些新功能吧!

京公网安备 11010502049343号

京公网安备 11010502049343号