2016年8月, 来自@ MalwareMustDie 团队的研究人员@ unixfreaxjp率先发现了可怕的僵尸网络Mirai,现在这位研究人员在恶意软件社区宣告了新的重大事件。

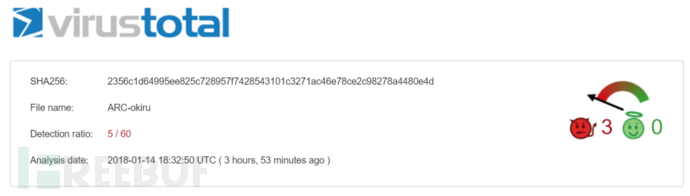

unixfreaxjp有史以来第一次发现一种旨在感染ARC CPU的Linux恶意软件,这种新的Linux ELF恶意软件被称为MIRAI OKIRU。这是恶意程序第一次专门针对基于ARC的系统,Mirai Okiru在发现时几乎所有的杀毒引擎都检测不到。

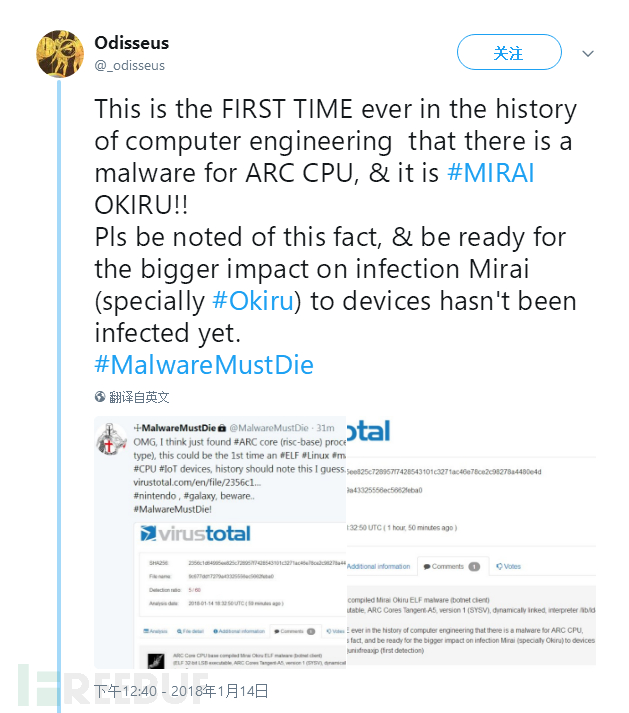

MalwareMustDie说,“ 请注意这一事实,并准备好病毒Mirai(特别是Okiru)对尚未感染的设备可能产生的更大影响。”

Linux物联网的威胁形势正在迅速变化,骗子将开始瞄准基于ARC CPU的物联网设备。

MalwareMustDie表示,从这一天起,Linux物联网感染的形势将会改变。 每年ARC CPU已经提供给超过十亿的物联网设备使用。因此,这些设备正是黑客瞄准的目标,这将是一个严重的威胁 !

正如同事_odisseus强调的那样 ,这种僵尸网络的影响可能是毁灭性的,ARC嵌入式处理器每年出货量预计超过15亿。这意味着可能暴露的设备数量是庞大的,并且如此强大的僵尸网络可以用于多种恶意目的。

“ARC (Argonaut RISC Core)嵌入式处理器是由ARC International最初设计的一系列32位CPU。它们广泛用于存储,家庭,移动,汽车和物联网应用的SoC器件。ARC处理器已经被超过200个组织授权和运每年超过1.5十亿的产品。”

——来自维基百科

“Mirai Okiru变种是非常危险的,如果你看到变种代码+加密方式中编码器采用了怎样具体的创新改造,你会明白我的意思,现在他们是第一个瞄准ARC核心的恶意软件。如果不阻止的话,这些家伙会变得更加混乱。”MalwareMustDie写道。

如MalwareDustdie所解释的,Mirai Satori变体与Okiru非常不同,这一点非常重要。

1.“ 从我们迄今观察到的情况来看。这两种类型是非常不同的(在几个常见的相似特征之中),我们认为有不同的规则来检测Mirai变体Okiru和Satori;

2.一些简单的特征将Okiru和Satori变体区分开来:

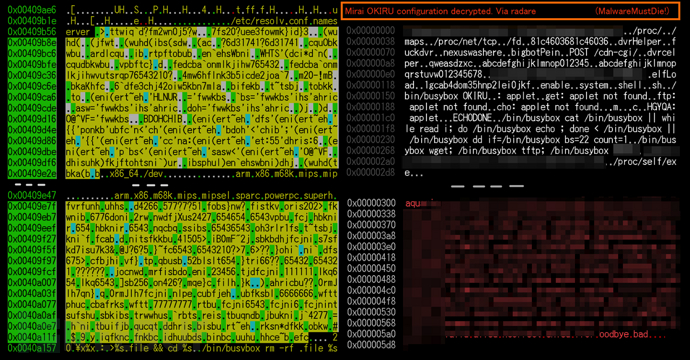

配置是不同的,Okiru变种的配置是分为两部分加密包括远程登录密码加密, Satori并没有将它分成两部分部分,而且不加密默认密码。此外,Okiru的远程登录攻击登录信息有点长(可以达到114个凭证,最多可以统计),而Satori拥有不同的以及更短的数据库。;

Satori似乎通过随机的UDP有“TSource引擎查询” 共同的分布式“反射”(DRDoS)攻击功能,而Okiru似乎没有这个功能;

Okiru和Satori在他们的配置中编写的感染跟进命令有点不同,表明他们似乎没有共享相同的环境的可能性;

最多四种类型的路由器攻击漏洞利用代码在Okiru变体中只被硬编码,但是Satori完全不使用这些漏洞;

Satori(见反编码的VT注释部分)使用小型嵌入式ELF木马下载器来下载与Okiru相比编码不同的其他架构二进制文件(请参阅反转代码在VT注释中);

(还有更多的未成年人的东西,你可以注意到上述观点中展示 的图片,如看门狗用法的差异, 命令 “echo -en x …” 的用法等)

ARC核心CPU基础编译Mirai Okiru ELF恶意软件(僵尸网络客户端)(ELF 32位LSB可执行文件,ARC内核Tangent-A5,版本1(SYSV),动态链接,解释器/lib/ld-uClibc.so.0 / Linux 4.8.0)。

构建一个由十亿个设备组成的强大Mirai Okiru僵尸网络的风险是可以实现的。

京公网安备 11010502049343号

京公网安备 11010502049343号