概述

医疗数据正在缓慢而坚定地从纸质媒介迁移到数字化的基础设施中。如今,这些数据分散地存储在数据库、门户网站以及医疗设备之中。在某些情况下,这些组织的网络基础设施安全性经常被忽略,而且存储医疗信息的资源也可以通过外部渠道轻松地获取到。

之前,在对智慧医疗的安全性进行研究的过程中,我们已经强调要对安全问题进行更详细的分析,而此次,我们将把分析重点集中在对医疗机构内部(当然是得到了所有者的同意)安全性的分析。分析结果将有助于我们处理错误问题,并为服务医疗基础设施的IT专家提供一系列安全建议。

错误的诊断数据是产生致命后果的第一步

在医学领域,为数据提供安全保障是一个比实际上看起来更严重的问题。最明显的场景是,大量的被盗医疗数据在黑市上被转售,但似乎很少有人能意识到这些诊断数据被恶意篡改所引发的可能危害。无论犯罪分子的目标是勒索医院所有者获取钱财,还是针对特定患者进行攻击,错误的诊断数据都不会产生什么好结果:因为一旦患者接收了错误的数据后,医生可能会开出错误的治疗方案。即便是及时检测到了数据篡改的情况,医疗机构的正常运行也可能会中断,提示需要重新检查存储在受损设备上的所有相关信息。

根据疾病控制和预防中心(Centers for Disease Control and Prevention,CDC)的报告显示,美国第三大死因就是来自医疗失误。建立正确的医疗诊断结果,不仅取决于医生的专业资格,还取决于医疗设备接收数据,并将其存储在医疗服务器上的准确性。如此一来,“连接医疗”产品中的数据资源对于恶意攻击者的吸引力也随着增长。

什么是“连接医疗”(Connected Medicine)呢?

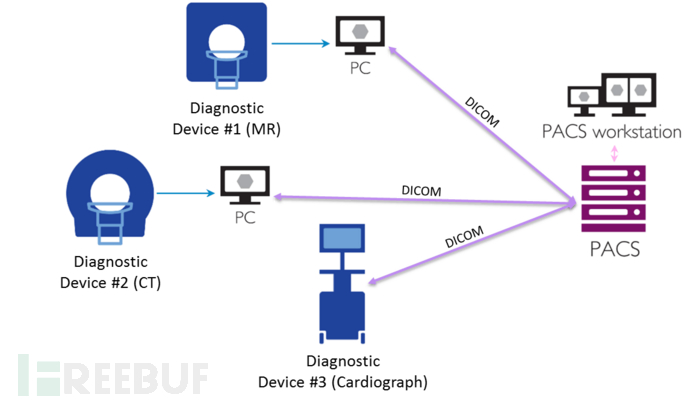

该术语是指连接到医疗机构网络的大量工作站、服务器和专用医疗设备(其简化网络拓扑结构图如下所示):

【“连接医疗”的网络拓扑图】

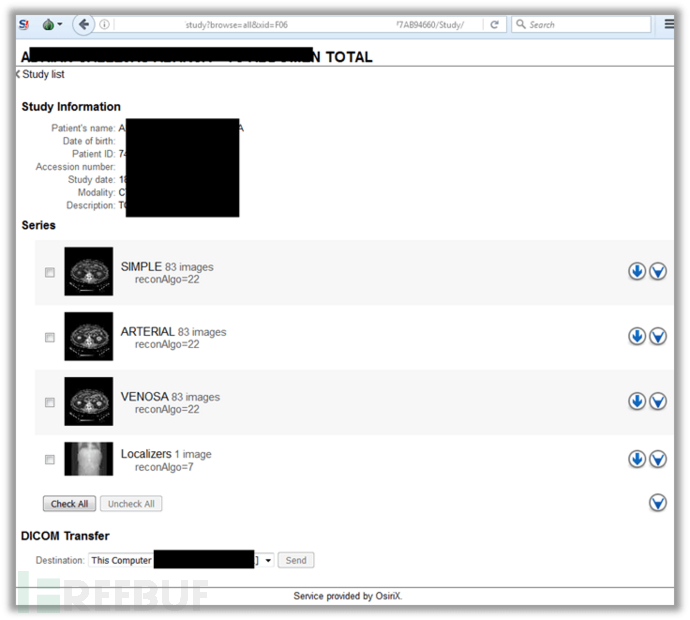

现代的医疗诊断设备可以通过例如USB连接等方式连接到组织的局域网或工作站中;医疗设备通常基于DICOM格式(标准的医学图像文件格式)处理数据(例如病人的照片);而为了存储它们并从外部提供访问服务,又会用到PACSs(医学影像存档和通信系统),这些都是恶意攻击者感兴趣的“切入口”。

安全建议

安全建议1:删除从公共网络访问医疗数据的所有节点

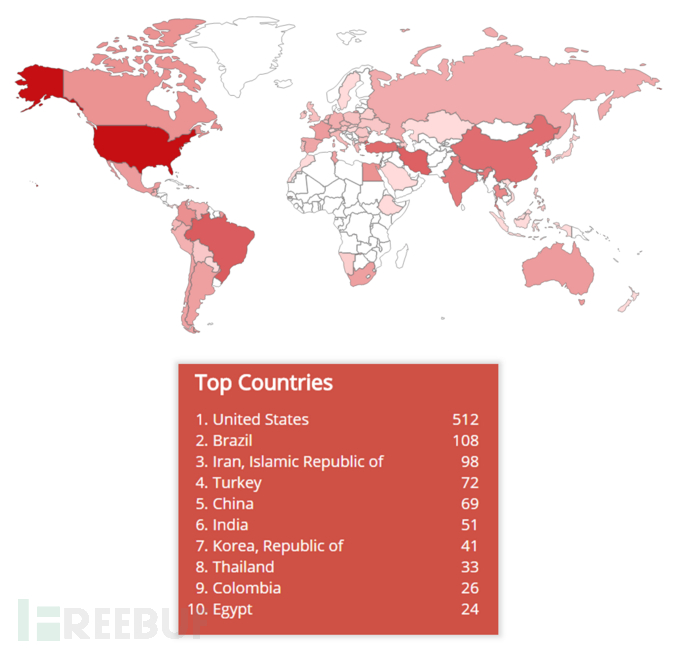

很显然,医疗信息应该只限定在机构的局域网内可访问。然而,目前,大约有超过1000台DICOM设备可被公共访问,这是通过SHODAN搜索引擎得以确认的统计的结果,具体如下图所示:

【DICOM设备的地域分布(数据来自Shodan搜索引擎)】

总体来说,所有存储了对恶意攻击者有价值数据的PACS服务器都是公开访问的,这种情况非常危险。PACSs应该部署在企业内网中,免受第三方未经授权的使用,并定期备份系统上的数据。

安全建议2:为资源分配反直觉/不明显的名称

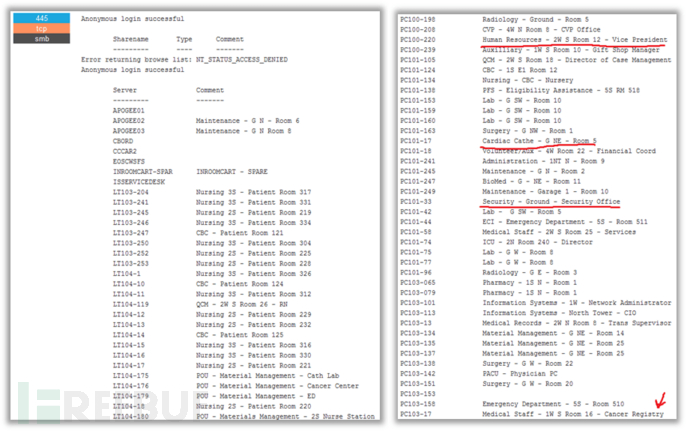

即使在侦察阶段,攻击者也可能获取对一些对攻击非常重要的数据。例如,当枚举可用资源时,攻击者会尝试找出内部资源(服务器和工作站)的名称,从而确定哪些网络节点是对其有用的,哪些是对其无用的。

【可公开获取到的关于组织局域网(LAN)上相关资源的数据】

以攻击者认为的“有趣”资源为例,他们会在数据库服务器和其他收集医疗信息的工作站上积极寻找目标资源,如果这些资源的名称非常明显,那么攻击者就可以轻易地识别目标。

上图所示的是一个医疗机构局域网上内部资源命名不好的例子,它显示,攻击者可以根据命名很轻松地定位到存储有价值的数据的站点信息。

为了增加攻击者的难度,医疗基础设施应该使用一些反直觉/反常规的命名策略,关于这一点,可以参考《how to name workstations and servers that have been compiled bycompetent organizations》一文,文中详述了组织内部工作站和服务器的命名建议,建议大家阅读。

安全建议3:定期更新设备上安装的软件并删除不需要的应用程序

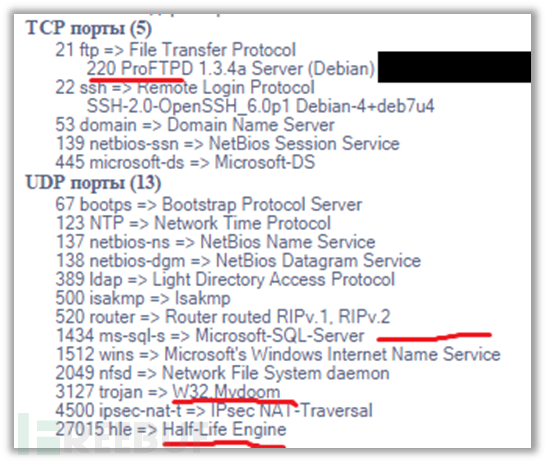

在对那些“存储了有价值数据的网络节点”上安装的软件进行分析的过程中,恶意攻击者可能会发现很多潜在的切入点。在下面的示例中,一个工作站上安装了多个与医学无关的应用程序(W32. MyDoom蠕虫和Half-Life游戏引擎)。此外,该列表中还存在一系列“含有已发布的关键漏洞的”应用程序。

【一个“连接医疗”设备工作站上安装的应用程序示例】

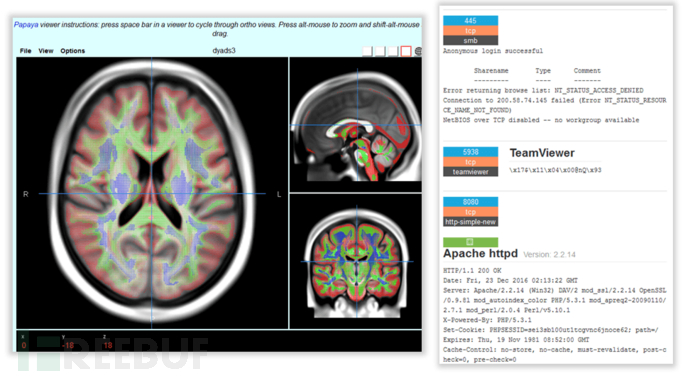

另一个例子是在负责机构网站运行的服务器上安装第三方远程控制软件,允许医生和病人远程访问医疗数据。

【服务器上安装了查看DICOM图像的工具,还有远程监控软件——Teamviewer】

为了排除通过第三方软件进行数据访问的可能性,应该定期检查和更新服务器或工作站上已安装的应用程序。此外,在“连接医疗”设备的工作站上不应该存在额外的、不需要的软件。

上图所示是一个脆弱的医疗门户网站的例子,其中包含了可导致医疗数据泄漏的严重漏洞。

安全建议4:避免将昂贵的设备连接到组织内部的主要局域网中

用于帮助执行诊断和操作的医疗设备在维护(例如校准)方面通常十分昂贵,这需要管理者进行大量的资金投入。而一旦恶意攻击者成功获取医疗连接设备或工作站的访问权限后,就可能会执行以下操作:

直接从设备上渗漏医疗数据;

篡改诊断信息;

重置设备的设置信息,这将导致输出的数据不准确或暂时无法输出数据。

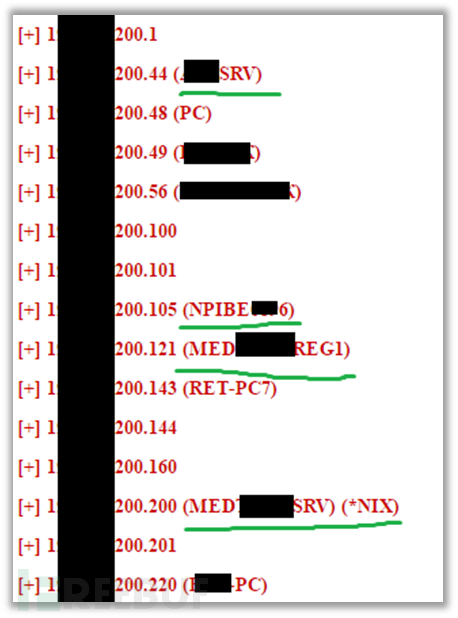

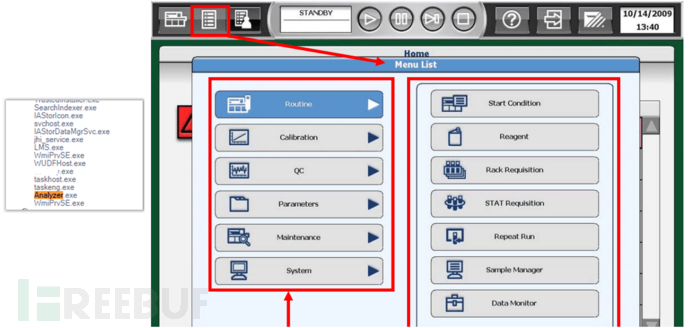

为了获得设备产生的数据,攻击者只需要搜索特定的软件。

【恶意攻击者可以在工作站上安装的软件列表中隔离医疗应用程序并修改医疗设备的操作参数】

为了防止未经授权访问设备的行为,有必要将连接到它们的所有医疗设备和工作站作为一个独立的局域网段进行隔离,同时仔细监测该网段中发生的任何异常活动(另见安全建议5)。

安全建议 5:及时检测局域网内的恶意活动

如果没有条件在设备本身安装安全解决方案的话(有时设备会禁止任何操作系统级别的修改),那么可以选择检测和/或蜜罐方案作为替代选项来保障局域网安全。

防御方可以准备一套专用的蜜罐系统,其中包括模拟医疗设备的局域网节点。任何未经授权的访问都可以作为“有人正在试图入侵/破坏网络”的一种信号,医疗机构的IT部门可以根据信号及时采取适当的行动。

此外,检测恶意活动的方法还有很多,但是我认为,列出所有这些建议是没有意义的。每个IT部门都应当依据大量实际因素(包括网络规模、资源优先级、可用资金等)选择适当的技术、产品以及策略来保障自身信息安全。但是,重要的是要记住,医疗基础设施缺乏适当的保护将会造成人身危害,随时危及患者生命安全。

京公网安备 11010502049343号

京公网安备 11010502049343号