据亚信安全病毒监测中心监控数数据,8月份以来CVE-2012-0158漏洞利用有抬头之势,漏洞利用携带的攻击载荷主要为监控类或账号窃取类木马,攻击目标针对企业,以制造业、金融业和医疗行业居多。

Sophos曾经报道过Rotten Tomato攻击行动,组合攻击CVE-2012-0158和CVE-2014-1761漏洞,携带Zbot攻击载荷。最近,我们发现这一组织仍然在活跃,并利用被攻陷的网站作为木马更新的地址。

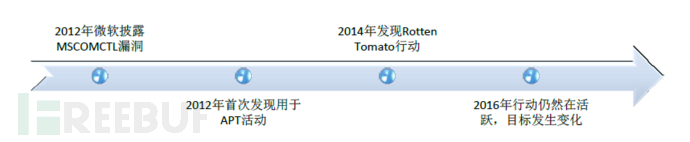

事件时间线

到达系统的方式

攻击者通常使用邮件的方式,携带含有漏洞攻击的附件,我们监控到的发件者IP定位均在美国。这种方式以电子邮件为诱饵,正文内容通常是清单、通知、快递信息等等,诱使接收者点击。一旦点击之后,精心构造好的恶意文档会利用Office套件的漏洞执行指定命令,向系统内植入木马等恶意程序。

以下是截获到的RTF格式文档的信息

基本信息

Shellcode

CVE-2012-0158漏洞利用分析

CVE-2012-0158是一个位于微软Office系列软件中的Buffer Overflow的漏洞,漏洞所在的模块是MSCOMCTL ActiveX dll。ListView, TreeView等 ActiveX控件都要用到这一组件,也就是说所有调用这一dll的软件都受到该漏洞的影响。通常该漏洞的利用以恶意的.rtf文档形式出现。

有漏洞的函数如下

由于软件作者错误判断了拷贝字节的大小,导致可以向目标数组拷贝超长字节,最终形成溢出,溢出的字节复制循环如下,

复制完成,函数返回时栈底的返回地址已经被覆盖为jmp esp,函数返回时将直接转到Shellcode执行。

这个样本的Shellcode如下,大致流程是获取TEB->PEB->kernel32.dll的基地址->IAT

获取GetProcAddress和LoadLibrary函数地址

调用URLDownloadToFile从指定URL下载文件

下载地址是http://www.pgathailand.com/which.exe,下载完成后调用WinExec运行。

攻击载荷分析

www.pgathailand.com这个域名解析到的IP是128.199.127.7,该网站属于泰国高尔夫球协会。

据历史监控,该网站目录下曾监测到大量恶意软件样本,疑似被黑。目前恶意软件已清除。

黑客用已经入侵好的服务器作为木马更新源,增加了对攻击源头的追溯难度。

这个木马的基本信息如下。

MD55e9253e78527e6db7d2f1a1c0e4f7284

文件类型application/x-rar

文件大小200933

编译时间2014-05-06 12:07:12

该文件是一个自解压型程序,运行之后释放出文件%TEMP%\RarSFX0\Hnmsiy.exe并执行。

这是一个TROJ_Fareit木马的变种。能够窃取用户账号密码,并下载和执行Zbot家族木马。

获取以下文件,威胁登录账号安全。

%APPDATA%\Mozilla\Firefox\Profiles\4thzac8r.default\key3.db

%APPDATA%\Mozilla\Firefox\Profiles\4thzac8r.default\cert8.db

%APPDATA%\Mozilla\Firefox\Profiles\4thzac8r.default\secmod.db

%APPDATA%\Mozilla\Firefox\profiles.ini

%APPDATA%\Mozilla\Firefox\Profiles\4thzac8r.default\signons.sqlite

%APPDATA%\Mozilla\Firefox\Profiles\4thzac8r.default\signons2.txt

这些文件能添加系统自启动项,并注入自身傀儡进程逃避检测。该木马会连接到C&C服务器,地址为http://209.133.221.62/%7Efifaregi/ifeoma/gate.php,这是一个典型的木马C&C服务器URL pattern。

我们用交叉关联的方法发现这个209.133.221.62的IP还与其他恶意软件传播活动有关,

其在9月18日对外发送过钓鱼邮件。

整个行动的流程示意图

目标地理分布

目标行业分布

受感染操作系统

总结

虽然该案例看似旧瓶装新酒,但对一些中小企业还是有比较大的杀伤力。由于软件版本过旧以及补丁不及时,往往给漏洞利用留下通道。加上企业内部人员安全意识参差不齐,防病毒和入侵检测系统部署不到位,容易一封鱼叉式钓鱼邮件即可直达内网,严重威胁企业信息安全,造成重要信息外流。未来的企业信息安全要着眼于构建多层防护体制,同时也要加强员工信息安全培训,养成良好的安全意识,不随意打开陌生来源的邮件附件,定期更新系统和应用软件补丁,定期升级安全软件特征库。

本文涉及到的样本哈希值和相关域名/IP信息如下。

京公网安备 11010502049343号

京公网安备 11010502049343号